Что такое IP65 или как определить степень защищенности оборудования?

Классы герметизации — IP (степень защиты оболочки)

IP-рейтинг (Ingress Protection Rating, входная защита) — система классификации степеней защиты оболочки электрооборудования от проникновения твёрдых предметов и воды в соответствии с международным стандартом IEC 60529 (DIN 40050, ГОСТ 14254-96).

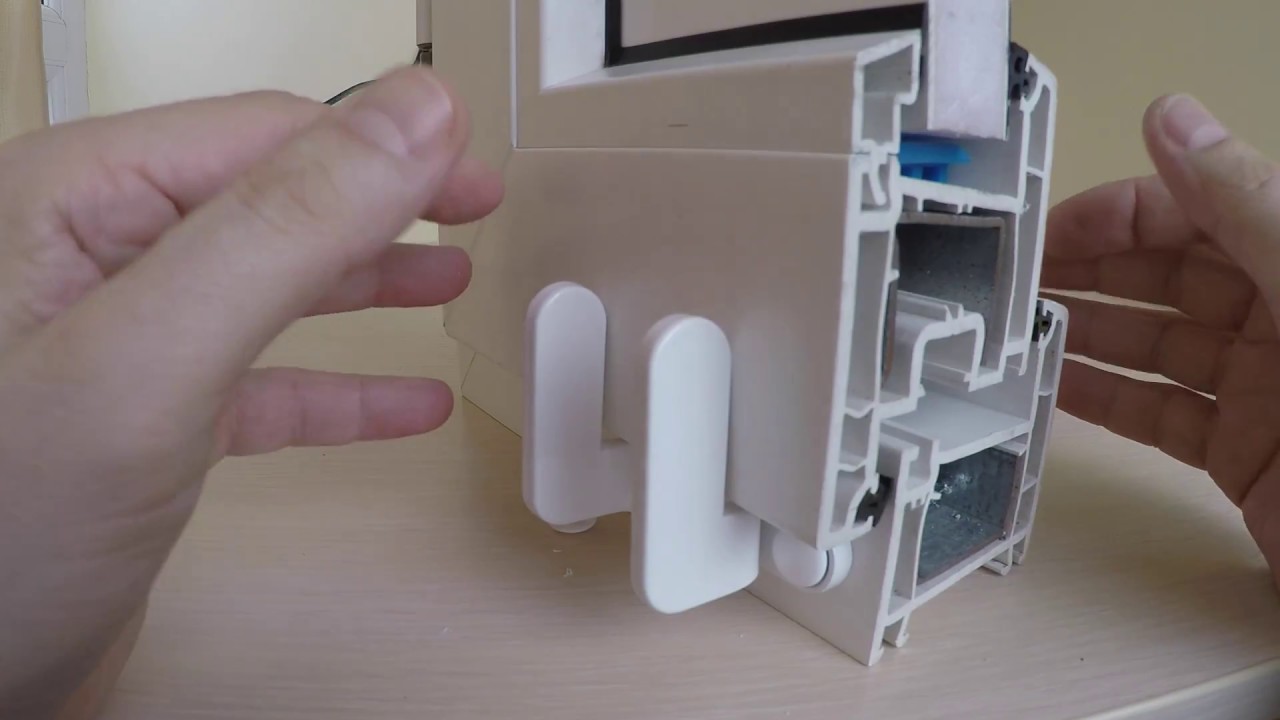

К примеру, стационарный считыватель RFID XR480 имеет класс герметизации IP-53. Первая цифра означает класс защищенности от твердых частиц, вторая — от жидкости.

Сам код IP применяется для обозначения степеней защиты, обеспечиваемых оболочкой от доступа к опасным (токоведущим) частям, попадания внешних твёрдых предметов, воды.

НАЗНАЧЕНИЯ ЦИФР В КЛАССАХ ГЕРМЕТИЗАЦИИ.

ЗАЩИТА ОТ ПРОНИКНОВЕНИЯ ТВЁРДЫХ ЧАСТИЦ (первая цифра):

- 0 — защита отсутствует

- 1 — защита от проникновения твердых частиц размером не менее 50 мм

- 2 — зашита от проникновения твердых частиц размером не менее 12,5 мм

- 3 — защита от проникновения твердых частиц размером не менее 2,5 мм (инструменты кабели)

- 4 — зашита от проникновения твердых частиц размером не менее 1 мм (тонкие инструменты, провод)

- 5 — защита от проникновения пыли в количествах, не влияющих на работоспособность изделия

- 6 — полная защита от проникновения пыли

ЗАЩИТА ОТ ПРОНИКНОВЕНИЯ ЖИДКОСТЕЙ (вторая цифра):

- 0 — защита отсутствует

- 1 — защита от вертикально падающих капель воды (конденсат)

- 2 — защита от капель воды, падающих под углом не более 15° от вертикали

- 3 — защита от капель дождя, падающих под углом не более 60° от вертикали

- 4 — защита от брызг воды со всех направлений

- 5 — защита от струй воды со всех направлений

- 6 — защита от воздействия воды, идентичного волнам

- 7 — защита от проникновения воды при погружении на глубину до 1 м

- 8 — защита от проникновения воды при длительном погружении под давлением

Таким образом, терминал сбора данных Symbol MC92N0 с IP64 способен обеспечить полную защиту от проникновения пыли, а также защиту от дождя, в то время как терминал MC95 c IP67, помимо защиты от пыли, позволяет погружать устройство на глубину до 1 м на время до 30 минут

Основная причина, по которой у терминала сбора данных защита по влаге не выше 5 — это наличие аудиопорта.

Класс защиты IP — защита от воды и пыли

Стандарт IP (Ingress Protection) — защита от проникновения. Этот стандарт разработан для электрических устройств (electrical enclosure equipment) и определяет способность техники противостоять проникновению твердых или жидких тел.

Данный стандарт защиты был принят международной комиссией IEC (International Electrotechnical Commission).

Он состоит из двух цифр и определяет способность компьютера противостоять проникновению твердых тел и жидкостей. Первая цифра показывает уровень защиты от попадания пыли и других твердых тел, вторая цифра характеризует уровень защиты от проникновения жидкости.

|

Уровень |

Защита от посторонних предметов, |

Описание |

|

|

имеющих диаметр |

|

|

0 |

— |

Защита отсутствует |

|

1 |

≥50 мм |

Большие поверхности тела, нет защиты от сознательного контакта |

|

2 |

≥12,5 мм |

Пальцы и подобные объекты |

|

3 |

≥2,5 мм |

Инструменты, кабели и т. |

|

4 |

≥1 мм |

|

|

5 |

Пылезащищённое |

Некоторое количество пыли может проникать внутрь, однако это не нарушает работу устройства. Полная защита от контакта |

|

6 |

Пыленепроницаемое |

Пыль не может попасть в устройство. Полная защита от контакта |

Вторая цифра — защита от проникновения воды

|

Уровень |

Защита от прониконовения жидкостей |

Описание |

|

0 |

— |

Защита отсутствует |

|

1 |

Вертикальные капли |

Вертикально капающая вода не должна нарушать работу устройства |

|

2 |

Вертикальные капли под углом до 15° |

Вертикально капающая вода не должна нарушать работу устройства, если его отклонить от рабочего положения на угол до 15° |

|

3 |

Падающие брызги |

Защита от дождя. |

|

4 |

Брызги |

Защита от брызг, падающих в любом направлении. |

|

5 |

Струи |

Защита от водяных струй с любого направления |

|

6 |

Морские волны |

Защита от морских волн или сильных водяных струй. Попавшая внутрь корпуса вода не должна нарушать работу устройства. |

|

7 |

Кратковременное погружение на глубину до 1 м |

При кратковременном погружении вода не попадает в количествах, нарушающих работу устройства. |

|

8 |

Погружение на глубину более 1 м длительностью более 30 мин. |

Устройство может работать в погружённом режиме |

|

9 |

Воздействие струй воды высокой температуры |

Устройство может работать в условиях высокотемпературной мойки водой высокого давления |

Обучающий ролик «Степень защиты от проникновения влаги»

25.07.2016

Автор: ViLED

youtube.com/embed/nQOuyHE-jbM» frameborder=»0″ allowfullscreen=»»>

На этот раз мы будем говорить о классах защиты от проникновения воды внутрь светильника.

Вы узнаете о расшифровке этих степеней защиты, а также увидите как проверяют светильники на заводе Вилед.

Приятного просмотра и ждем Ваши отзывы и предложения.

Классы защита от проникновения воды

Согласно классификации IP за этот вид защиты оборудования отвечает вторая цифра в обозначении.

Если она равна 0, то светильник не защищен от попадания внутрь воды.

Цифрами от 1 до 4 кодируется направление брызг воды, от вертикальных до брызг со всех направлений одновременно.

Цифра 5 означает защиту от всенаправленных, но уже струй жидкости низкого давления.

Шестая степень говорит о защищенности от сильных струй воды и волн при палубном применении. А также о том, что внутрь может проникать незначительное количество жидкости не нарушающее работу устройства.

А также о том, что внутрь может проникать незначительное количество жидкости не нарушающее работу устройства.

Самая высокая степень защиты от попадания жидкости, это 8я. Она означает возможность длительной работы в погруженном режиме, т.е. более 30 мин.

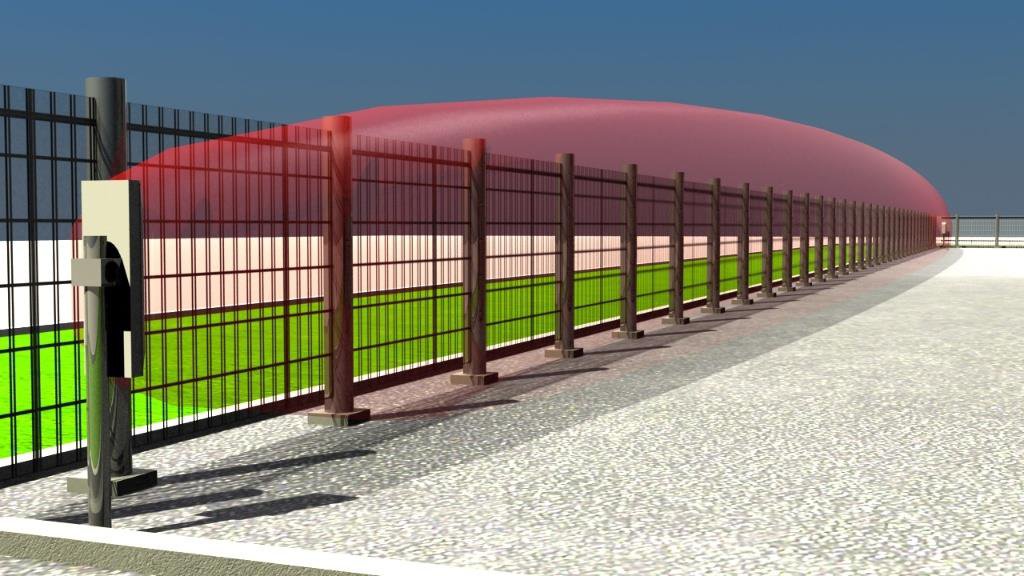

Чтобы быть уверенными в надежности защиты от влаги и соответствии заявленному IP67, на испытательном участке наши светильники тестируются при более жестких условиях, соответствующих самому высокому классу IP — IP68.

Светильники погружаются в воду и работают в погруженном состоянии.

Таким образом, теперь вы знаете как проверяется соответствие степени защиты от проникновения воды, но проверять это лучше на хороших светильниках.

Степень защиты IP 65

Система IP (Ingress Protection Rating) — система классификации степеней защиты оболочки электрооборудования (electrical enclosure equipment) от проникновения твёрдых предметов и воды в соответствии с международным стандартом IEC 60529 (DIN 40050, ГОСТ 14254-96).

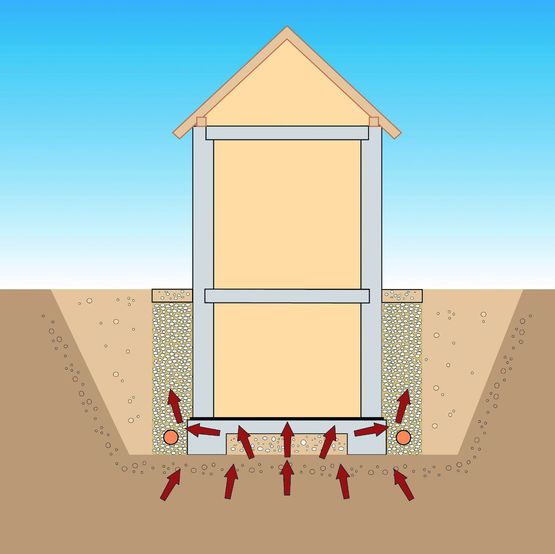

Под степенью защиты понимается способ защиты, проверяемый стандартными методами испытаний, который обеспечивается оболочкой от доступа к опасным частям (опасным токоведущим и опасным механическим частям), попадания внешних твёрдых предметов и (или) воды внутрь оболочки. Инородные тела, как понятие, включает в себя такие предметы как пальцы и инструменты, которые могут касаться токоведущих частей. В рамках системы определены как аспекты безопасности (контакт с токоведущими частями), так и вредные воздействия, влияющие на работу светильников.

Маркировка степени защиты оболочки электрооборудования осуществляется при помощи международного знака защиты (IP) и двух цифр, первая из которых означает защиту от попадания твёрдых предметов, вторая — от проникновения воды (например IP54). Минимальный класс защиты от возможного прикосновения пальцами к токоведущим частям — IP20. Максимальная защита по этой классификации — IP68: пыленепроницаемый прибор, выдерживающий длительное погружение в воду. Спецификация и безопасность светильников будут обеспечены только в том случае, если все необходимые процедуры по их обслуживанию проводятся вовремя и в строгом соответствии с инструкциями производителя.

Спецификация и безопасность светильников будут обеспечены только в том случае, если все необходимые процедуры по их обслуживанию проводятся вовремя и в строгом соответствии с инструкциями производителя.

Первая характеристическая цифра указывает на степень защиты, обеспечиваемой оболочкой: людей от доступа к опасным частям, предотвращая или ограничивая проникновение внутрь оболочки какой-либо части тела или предмета, находящегося в руках у человека и оборудования, находящегося внутри оболочки, от проникновения внешних твёрдых предметов. Если первая характеристическая цифра равна 0, то оболочка не обеспечивает защиту ни от доступа к опасным частям, ни от проникновения внешних твёрдых предметов. Первая характеристическая цифра, равная 1, указывает на то, что оболочка обеспечивает защиту от доступа к опасным частям тыльной стороной руки, 2 — пальцем, 3 — инструментом, 4, 5 и 6 — проволокой. При первой характеристической цифре, равной 1, 2, 3 и 4, оболочка обеспечивает защиту от внешних твёрдых предметов диаметром больше или равным соответственно 50мм, 12,5мм, 2,5мм и 1,0мм. При цифре 5 оболочка обеспечивает частичную, а при цифре 6 — полную защиту от пыли.

При цифре 5 оболочка обеспечивает частичную, а при цифре 6 — полную защиту от пыли.

Вторая характеристическая цифра указывает степень защиты оборудования от вредного воздействия воды, которую обеспечивает оболочка. Если вторая характеристическая цифра равна 0, то оболочка не обеспечивает защиту от вредного воздействия воды. Вторая характеристическая цифра, равная 1, указывает на то, что оболочка обеспечивает защиту от вертикально падающих капель воды; 2 — от вертикально падающих капель воды, когда оболочка отклонена на угол до 15º; 3 — от воды, падающей в виде дождя; 4 — от сплошного обрызгивания; 5 — от водяных струй; 6 — от сильных водяных струй; 7 — от воздействия при временном (непродолжительном) погружении в воду; 8 — от воздействия при длительном погружении в воду.

Часто защита от попадания жидкостей автоматически обеспечивает защиту от проникновения. Например, устройство, имеющее защиту от жидкости на уровне 4 (прямое разбрызгивание) автоматически будет иметь защиту от попадания посторонних предметов на уровне 5. У оболочек с уровнем защиты IPX7 и IPX8 не гарантируется защита от водяных струй (по уровням IPX5 и IPX6). В случае наличия такой защиты, применяется двойное обозначение, например IPX6/IPX7.

У оболочек с уровнем защиты IPX7 и IPX8 не гарантируется защита от водяных струй (по уровням IPX5 и IPX6). В случае наличия такой защиты, применяется двойное обозначение, например IPX6/IPX7.

Таблица значений характеристических цифр. Степень защиты IP (IEC EN 60598-1 Раздел 9 /Приложение J)

| IPab (ab — цифры от 0 до 8) | |||

|

a — первая цифра Защита от проникновения инородных твердых предметов |

b — вторая цифра Защита от проникновения инородных жидкостей |

||

| 0 | Защита не предусмотрена | 0 | Защита не предусмотрена |

| 1 | Защита от проникновения твердых объектов размером более 50мм; частей человеческого тела, таких как руки, ступни и т. д. или других инородных предметов размером не менее 50мм. д. или других инородных предметов размером не менее 50мм. |

1 | Защита от попадания вертикально падающих капель. |

| 2 | Защита от проникновения твердых размером более 12мм; пальцев рук или других предметов длинной не более 80мм, или твердых предметов. | 2 | Защита от попадания вертикально падающих капель. |

| 3 | Защита от проникновения твердых объектов размером более 2,5мм; инструментов, проволоки или других предметов диаметром не менее 2,5мм. | 3 | Защита от попадания капель, падающих объектов сверху под углом к вертикали не более 15° (оборудование в нормальном положении). |

| 4 | Защита от проникновения твердых объектов размером более 1мм; инструментов, проволоки или других предметов диаметром не менее 1мм. | 4 | Защита от попадания капель или струй, объектов падающих сверху под углом к вертикали не более 60° (оборудование в нормальном положении). |

| 5 | Частичная защита от проникновения пыли. Полная защита от всех видов случайного проникновения. Возможно лишь попадание пыли в количестве, не нарушающем работу прибора. | 5 | Защита от попадания струй воды, падающих под любым углом. |

| 6 | Полная защита от проникновения пыли и случайного проникновения. | 6 | Защита от попадания струй воды под от всех видов под давлением и под любым углом. |

| 7 | Защита от попадания воды при временном погружении в воду. Вода не вызывает порчи оборудования при определенной глубине и времени погружения. | ||

| 8 | Защита от попадания воды при постоянном погружении в воду. Вода не вызывает порчи оборудования при заданных условиях и неограниченном времени погружения. |

||

Наиболее распространены классы защиты IP:

- IP20 — светильники могут применяться для внутреннего освещения в нормальной незагрязненной среде. Типовые области применения: офисы, сухие и теплые промышленные цеха, магазны, театры. (Например: светодиодный точечный светильник LED-N11)

- IP21/IP22 — светильники могут применяться в неотапливаемых (промышленных) помещениях и под навесами, так как они защищены от попадания капель и конденсации воды.

- IP23 — светильники могут применяться в неотапливаемых промышленных помещениях или снаружи.

- IP43/IP44 — светильники тумбовые и консольные для наружного уличного освещения. Тумбовые светильники устанавливаются на небольшой высоте и защищены от проникновения внутрь мелких твердых тел, а также дождевых капель и брызг. (Например, такие как светодиодные светильники серии LED-3066)

- IP50 — светильники для пыльных сред, защищенные от быстрого внутреннего загрязнения.

Снаружи светильники IP50 могут легко очищаться. Для освещения помещений с повышенной влажностью светильники с IP50 применять нельзя.

Снаружи светильники IP50 могут легко очищаться. Для освещения помещений с повышенной влажностью светильники с IP50 применять нельзя. - IP54 — традиционный класс для водозащищенного исполнения. Светильники можно мыть без каких-либо отрицательных последствий. Такие светильники также часто для помещений с повышенным содержанием пыли и влаги, а также под навесами. (Светодиодные встраиваемые светильники часто имеют подобный класс защиты. Например: LED-J03A или LED-A04, или например как эти светильники Армстронг IP54)

- IP60 — светильники полностью защищены от накопления пыли и могут использоваться в очень пыльной среде. Светильники в исполнении IP60 встречаются редко. Чаще там, где требуется IP60, применяют класс IP65/IP66.

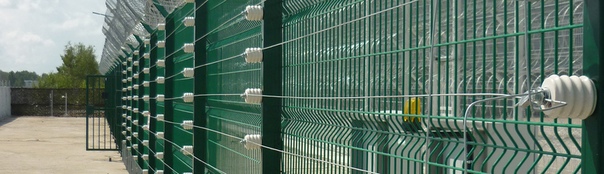

- IP65/IP66 относятся к струезащитным светильникам, которые применяются там, где для их очистки используются струи воды под давлением или в пыльной среде. Хотя светильники не являются полностью водонепроницаемыми, проникновение влаги не оказывает никакого вреда на их функционирование.

(Например: светодиодные уличные светильники LED-020)

(Например: светодиодные уличные светильники LED-020) - IP67/IP68 — светильники этого класса можно погружать в воду. Могут применяться для подводного освещения бассейнов и фонтанов. (Например: светодиодный водонепроницаемый RGB светильник LED-3736/36RGB или водонепроницаемые LED прожекторы серии LED-9091)

На упаковке любого светильника, имеющего даже минимальную степень защиты от любого внешнего воздействия, информация о степени защиты, как правило, содержится. Поэтому, если ни на коробке, ни в руководстве по эксплуатации нет полезных сведений о защищенности товара, то это означает только то, что светильник абсолютно не защищен, то есть, имеет степень защиты IP20.

Таблица пиктограмм, используемых для маркировки светильников и других электроприборов по системе IP (Ingress Protection Rating).

Степень защиты светильника IP производители определяют сами, используя для этого европейский стандарт MEK-529. Однако среди самых известных мировых фирм принято специально заказывать проведение испытаний своей продукции сторонними компаниями, дабы потребители были уверены в объективности результатов исследований.

Стандарты защиты

Международный знак защиты IP — маркировка степени защиты оболочки электрооборудования, где первая цифра означает уровень защиты от попадания твердых предметов, вторая от попадания пыли и воды.

| IP 0x | Нет защиты | IP x0 | Нет защиты | |||

| IP 1x | Защита от проникновения предметов > 52,5 мм | IP x1 | Защита от вертикально падающих капель воды | |||

| IP 2x | Защита от проникновения предметов > 12,5 мм | IP x2 | Защита от падающих капель воды, с углом отклонения до 15 градусов | |||

| IP 3x | Защита от проникновения предметов > 2,5 мм | IP x3 | Защита от падающих капель воды, с углом отклонения до 60 градусов | |||

| IP 4x | Защита от проникновения предметов > 1 мм | IP x4 | Защита от водяных брызг в любом направлении | |||

| IP 5x | Частичная защита от пыли (не проникает в количестве, мешающем работе устройства) | IP x5 | Защита от водяных струй в любом направлении | |||

| IP 6x | Полная защита от пыли (пыленепроницаемость) | IP x6 | Защита от водяных потоков или сильных струй | |||

| IP x7 | Защита при частичном (или кратковременном) погружении в воду | |||||

| IP x8 | Защита при полном (или длительном) погружении в воду |

MIL-STD 810 (Military Standard) — американский военный стандарт, регламентирующий уровень защиты оборудования от различных внешних воздействий:

- Механический удар.

- Встряска.

- Вибрация (в т. ч. в транспортном средстве).

- Влажность от 0°С до 95°С.

- Солнечное излучение 50°С.

- Песок и пыль, скорость ветра 8,9 м/с.

- Рабочая температура -20°С до +60°С.

- Температура хранения — 40°С до+75°С.

Что такое IP стандарт, пылевлагозащита IP54, IP65, IP67, IP68 и другие

Каталог

- Расходомеры US-800

- Теплосчетчики

- Комплектующие

- Услуги

Новая продукция

Новинка 2020 года! Рестайлинговая версия популярного расходомера US800!

Новые опции: цифровой интерфейс USB, второй цифровой интерфейс RS485, новый процессор, помехозащищенное исполнение

— дифференциальная передача данных и пр. ,

улучшенное быстродействие, повышенная скорость обработки данных!

,

улучшенное быстродействие, повышенная скорость обработки данных!

Высокоточные двухлучевые расходомеры US-800

Высокоточные двухлучевые преобразователи расхода УПР особенно рекомендованы для трубопроводов больших диаметров и теперь выпускаются на Ду50, 65, 80, 100, 150, 200, 250, 300, 350, 400, 500, 600, 700, 800, 900, 1000, 1200, 1400, 1600 мм!

Новое помехозащищенное исполнение US800-4X!

Новое помехозащищенное исполнение ультразвукового расходомера US800-4X для самых ответственных промышленных объектов!

IP [International Protection] — это международные стандарты защиты электрического и электротехнического оборудования от потенциально опасного воздействия окружающей среды.

Этот норматив несёт информацию о защите обслуживающего персонала от поражения электрическим током при работе с прибором и о степени защиты расположенных внутри прибора электронных компонентов от проникновения пыли и влаги. Норматив IP признан во всём мире и используется гораздо чаще, чем ссылки на национальные стандарты.

Поэтому, выбирая приборы для конкретных условий эксплуатации, необходимо обращать внимание не только на внешний вид приборов, но и на степень его защиты по IP.

Согласно принятой классификации, степень защиты IP, которой соответствует сертифицированное оборудование, сопровождается двухразрядным номером, например: IP65, IP68.

- Первая цифра стандарта IP — это степень защиты от механических повреждений [проникновение и воздействие твердых предметов]

- Вторая цифра стандарта IP — это степень защиты от проникновения внутрь корпуса влаги или воды]

Таким образом, чем больше указанное двухзначное число,

тем выше степень защиты оборудования от вредного воздействия

окружающей среды.

| Первая цифра стандарта IP: защита от механических повреждений | |

|---|---|

| IP 0x | Нет защиты от механических повреждений. Открытая конструкция, никакой защиты от пыли, никакой защиты персонала от прикосновения к токоведущим частям. |

| IP 1x | Защита от проникновения в конструкцию крупных предметов диаметром более 50 мм. Частичная защита от случайного касания токоведущих частей человеком (защита от касания ладонью). |

| IP 2x | Защита конструкции от проникновения внутрь предметов диаметром более 12 мм. Защита от прикосновения пальцами к токоведущим частям. |

| IP 3x | Конструкция не допускает проникновения внутрь предметов диаметром более 2,5 мм. Защита персонала от случайного касания токоведущих частей инструментом или пальцами. |

| IP 4x | В конструкцию не могут попасть предметы диаметром более 1 мм. Конструкция защищает от прикосновения пальцами или инструментом к токоведущим частям изделия. |

| IP 5x | Снижена возможность проникновения пыли внутрь корпуса изделия. Полная защита от прикосновения к токоведущим частям оборудования. |

| IP 6x | Пыленепроницаемость. Никакая пыль не может проникать внутрь конструкции. |

| Вторая цифра стандарта IP : защита от проникновения внутрь корпуса влаги или воды | |

|---|---|

| IP x0 | Нет защиты от проникновения внутрь корпуса влаги |

| IP х1 | Защита от вертикально падающих капель воды |

| IP x2 | Защита от брызг воды, с углом отклонения до 15 град от вертикали |

| IP x3 | Защита от брызг воды, с углом отклонения до 60 град от вертикали |

| IP x4 | Защита от водяных брызг с любого направления |

| IP x5 | Защита от водяных потоков с любого направления |

| IP x6 | Защита от водяных потоков или сильных струй с любого направления |

| IP x7 | Защита при частичном или кратковременном погружении в воду на глубину до 1 м |

| IP x8 | Защита при полном и длительном погружении в воду на глубину более 1 м |

Материал из Википедии — свободной энциклопедии

Возможно Вас заинтересует:

Степени защиты IP

Система IP (Ingress Protection Rating) — система классификации степеней защиты оболочки электрооборудования от проникновения твёрдых предметов и воды в соответствии с международным стандартом IEC 60529 (DIN 40050, ГОСТ 14254-96).

Маркировка степени защиты оболочки электрооборудования осуществляется при помощи международного знака защиты (IP) и двух цифр.

Первая цифра означает защиту от попадания твёрдых предметов.

|

Уровень |

Защита от посторонних предметов, имеющих диаметр |

Описание |

| 0 | — |

нет защиты |

| 1 |

> 50 мм |

большие поверхности тела, нет защиты от сознательного контакта |

| 2 |

> 12,5 мм |

пальцы и подобные объекты |

| 3 |

> 2,5 мм |

инструменты, кабели и т. |

| 4 |

> 1 мм |

большинство проводов, болты и т.п. |

| 5 |

пылезащищённое |

некоторое количество пыли может проникать внутрь, однако это не нарушает работу устройства. Полная защита от контакта |

| 6 |

пыленепроницаемое |

пыль не может попасть в устройство. Полная защита от контакта |

Вторая цифра означает защиту от проникновения воды.

| Уровень | Защита от | Описание |

| 0 |

— |

нет защиты |

| 1 |

вертикальные капли |

вертикально капающая вода не должна нарушать работу устройства |

| 2 |

вертикальные капли под углом до 15° |

вертикально капающая вода не должна нарушать работу устройства, если его отклонить от рабочего положения на угол до 15° |

| 3 |

падающие брызги |

защита от дождя. |

| 4 |

брызги |

защита от брызг, падающих в любом направлении |

| 5 |

струи |

защита от водяных струй с любого направления |

| 6 |

морские волны |

защита от морских волн или сильных водяных струй. Попавшая внутрь корпуса вода не должна нарушать работу устройства |

| 7 |

кратковременное погружение на глубину до 1м |

при кратковременном погружении вода не попадает в количествах, нарушающих работу устройства. Постоянная работа в погружённом режиме не предполагается |

| 8 |

длительное погружение на глубину более 1м |

полная водонепроницаемость. |

Наиболее часто встречаются степени защиты IP20, IP44, IP54, IP65 IP20

Обычно в помещениях используется электротехническое оборудование со степенью защиты IP20.

IP44 — Применяется в помещении с повышенной влажностью, например, в ванне, стоит устанавливать устройства со степенью защиты IP44.

IP54 — Распространенная степень защиты для электротехнических комплектующих.

IP55 — Чаще всего производители электротехнических шкафов и щитов указывают степень защиты IP55.

IP65, IP67, IP68 — Требования к оборудованию подверженному атмосферным воздействиям. Оборудование со степенью защиты IP68 допускается погружать в воду, глубина погружения указывается дополнительно.

Что такое тестирование на проникновение | Пошаговый процесс и методы

Что такое тестирование на проникновение

Тест на проникновение, также известный как тест на проникновение, представляет собой имитацию кибератаки на вашу компьютерную систему для проверки наличия уязвимостей, которые можно использовать. В контексте безопасности веб-приложений тестирование на проникновение обычно используется для расширения брандмауэра веб-приложений (WAF).

В контексте безопасности веб-приложений тестирование на проникновение обычно используется для расширения брандмауэра веб-приложений (WAF).

Pen-тестирование может включать попытки взлома любого количества прикладных систем (например,g., интерфейсы протоколов приложений (API), внешние / внутренние серверы) для выявления уязвимостей, таких как неанитизированные входные данные, которые подвержены атакам путем внедрения кода.

Insights, предоставленный тестом на проникновение, может использоваться для точной настройки ваших политик безопасности WAF и исправления обнаруженных уязвимостей.

Этапы тестирования на проникновение

Процесс проверки на проникновение можно разбить на пять этапов.

1. Планирование и разведка

На первом этапе задействованы:

- Определение объема и целей теста, включая системы, которые необходимо рассмотреть, и методы тестирования, которые будут использоваться.

- Сбор информации (например, сетевых и доменных имен, почтового сервера), чтобы лучше понять, как работает цель и ее потенциальные уязвимости.

2. Сканирование

Следующий шаг — понять, как целевое приложение будет реагировать на различные попытки вторжения. Обычно это делается с помощью:

- Статический анализ — Проверка кода приложения для оценки его поведения во время работы. Эти инструменты могут сканировать весь код за один проход.

- Динамический анализ — Проверка кода приложения в рабочем состоянии. Это более практичный способ сканирования, так как он дает представление о производительности приложения в реальном времени.

3. Получение доступа

На этом этапе используются атаки веб-приложений, такие как межсайтовые сценарии, SQL-инъекции и бэкдоры, для обнаружения уязвимостей цели. Затем тестировщики пытаются использовать эти уязвимости, обычно путем повышения привилегий, кражи данных, перехвата трафика и т. Д., чтобы понять, какой ущерб они могут нанести.

4. Поддержание доступа

Цель этого этапа — увидеть, можно ли использовать уязвимость для достижения постоянного присутствия в эксплуатируемой системе — достаточно долго, чтобы злоумышленник мог получить всесторонний доступ. Идея состоит в том, чтобы имитировать сложные постоянные угрозы, которые часто остаются в системе в течение нескольких месяцев, чтобы украсть наиболее конфиденциальные данные организации.

Идея состоит в том, чтобы имитировать сложные постоянные угрозы, которые часто остаются в системе в течение нескольких месяцев, чтобы украсть наиболее конфиденциальные данные организации.

5. Анализ

Затем результаты теста на проникновение заносятся в отчет с подробным описанием:

- Конкретные использованные уязвимости

- Доступ к конфиденциальным данным

- Время, в течение которого пентестер мог оставаться в системе незамеченным

Эта информация анализируется сотрудниками службы безопасности, чтобы помочь настроить параметры WAF на предприятии и другие решения безопасности приложений для исправления уязвимостей и защиты от будущих атак.

×Методы тестирования на проникновение

Внешнее тестирование

Внешние тесты на проникновение нацелены на активы компании, которые видны в Интернете, например, на само веб-приложение, веб-сайт компании, а также на серверы электронной почты и доменных имен (DNS). Цель состоит в том, чтобы получить доступ и извлечь ценные данные.

Цель состоит в том, чтобы получить доступ и извлечь ценные данные.

Внутреннее тестирование

Во внутреннем тесте тестировщик, имеющий доступ к приложению за своим брандмауэром, имитирует атаку злоумышленника. Это не обязательно имитация мошенника. Обычным начальным сценарием может быть сотрудник, учетные данные которого были украдены из-за фишинг-атаки.

Слепое испытание

При слепом тесте тестировщику дается только название целевого предприятия. Это дает сотрудникам службы безопасности возможность в режиме реального времени увидеть, как будет происходить фактическое нападение на приложение.

Двойное слепое тестирование

При двойном слепом тесте сотрудники службы безопасности не имеют предварительных знаний о моделируемой атаке. Как и в реальном мире, у них не будет времени укрепить свою защиту перед попыткой прорыва.

Целевое тестирование

В этом сценарии и тестировщик, и персонал службы безопасности работают вместе и держат друг друга в курсе своих перемещений. Это ценное упражнение, позволяющее команде безопасности получать в реальном времени обратную связь с точки зрения хакера.

Это ценное упражнение, позволяющее команде безопасности получать в реальном времени обратную связь с точки зрения хакера.

Узнайте, как Imperva Web Application Firewall может помочь вам в обеспечении безопасности веб-сайтов.

Тестирование на проникновение и межсетевые экраны веб-приложений

Тестирование на проникновение и WAF — это эксклюзивные, но взаимовыгодные меры безопасности.

Для многих видов проверки на проникновение (за исключением слепых и двойных слепых тестов) тестировщик, скорее всего, будет использовать данные WAF, такие как журналы, для обнаружения и использования слабых мест приложения.

В свою очередь, администраторы WAF могут извлечь выгоду из данных тестирования проникновения.После завершения теста конфигурации WAF можно обновить, чтобы обезопасить себя от слабых мест, обнаруженных в ходе теста.

Наконец, тестирование на проникновение удовлетворяет некоторым требованиям соответствия процедурам аудита безопасности, включая PCI DSS и SOC 2. Определенные стандарты, такие как PCI-DSS 6.6, могут быть выполнены только при использовании сертифицированного WAF. Однако это не делает пентестирование менее полезным из-за его вышеупомянутых преимуществ и способности улучшать конфигурации WAF.

Определенные стандарты, такие как PCI-DSS 6.6, могут быть выполнены только при использовании сертифицированного WAF. Однако это не делает пентестирование менее полезным из-за его вышеупомянутых преимуществ и способности улучшать конфигурации WAF.

Что такое тестирование на проникновение | Методы определения

Тестирование на проникновение, также известное как тестирование на проникновение, тестирование безопасности и тестирование безопасности, является одной из форм этического взлома. В нем описывается преднамеренный запуск смоделированных кибератак «белыми» тестерами проникновения с использованием стратегий и инструментов, предназначенных для доступа или использования компьютерных систем, сетей, веб-сайтов и приложений. Хотя основная цель тестирования на проникновение — выявить уязвимые проблемы, чтобы можно было реализовать эффективные меры безопасности, специалисты по безопасности также могут использовать методы тестирования на проникновение, наряду со специализированными инструментами тестирования, чтобы проверить надежность политик безопасности организации, ее соответствие нормативным требованиям, осведомленность своих сотрудников о безопасности и способность организации выявлять проблемы и инциденты безопасности и реагировать на них по мере их возникновения.

В качестве моделируемой кибератаки этические методы взлома помогают специалистам по безопасности оценить эффективность мер защиты информации в их организациях. Тест на проникновение пытается пробить броню киберзащиты организации, проверяя уязвимости в сетях, веб-приложениях и безопасности пользователей. Цель состоит в том, чтобы найти слабые места в системе до того, как это сделают злоумышленники.

- В случае сетей целью высокого уровня является усиление безопасности путем закрытия неиспользуемых портов, служб поиска и устранения неисправностей, калибровки правил брандмауэра и устранения всех лазеек в системе безопасности.

- В случае веб-приложений, тестирование на проникновение предназначено для выявления, анализа и составления отчетов о распространенных уязвимостях веб-приложений, таких как переполнение буфера, SQL-инъекции, межсайтовые сценарии и многие другие.

- Тестирование на проникновение также можно использовать для попытки получить привилегированный доступ к конфиденциальным системам или для кражи данных из системы, которая считается безопасной.

В контексте безопасности веб-приложений тестирование на проникновение часто используется для расширения брандмауэра веб-приложений (WAF).

ОБЩИЕ СТРАТЕГИИ ПЕРСОНАЛЬНОГО ТЕСТИРОВАНИЯ

В зависимости от целей организации, вот несколько часто используемых стратегий тестирования на проникновение:

- Внешнее тестирование: это включает атаки на периметр сети организации с использованием процедур, выполняемых извне систем организации, например экстрасети и Интернета.

- Внутреннее тестирование: выполняется изнутри среды организации, этот тест пытается понять, что может произойти, если периметр сети будет успешно преодолен, или что авторизованный пользователь может сделать для проникновения в определенные информационные ресурсы в сети организации.

- Слепое тестирование: В этом случае тестировщик пытается имитировать действия настоящего хакера. У группы тестирования мало или совсем нет информации об организации, но вместо этого она должна полагаться на общедоступную информацию (такую как корпоративный веб-сайт, реестр доменных имен и т.

Д.) Для сбора информации о цели и проведения тестов на проникновение.

Д.) Для сбора информации о цели и проведения тестов на проникновение. - Двойное слепое тестирование: в этом упражнении только несколько человек в организации осведомлены о тестировании. ИТ-персонал и персонал службы безопасности не уведомляются и не информируются заранее, и поэтому они «слепы» к запланированным действиям по тестированию.Двойное слепое тестирование помогает протестировать процессы мониторинга безопасности и идентификации инцидентов в организации, а также процедуры эскалации и реагирования.

- Целевое тестирование. Целевое тестирование, также известное как метод включения света, включает в себя как ИТ-команды, так и группы тестирования на проникновение. Действия по тестированию и информация, касающаяся цели и структуры сети, известны. Целевые тесты требуют меньше времени и усилий, чем слепое тестирование, но, как правило, не дают такой полной картины уязвимостей системы безопасности и возможностей реагирования в организации, как другие стратегии тестирования.

.

.

ОБЫЧНЫЕ ИНСТРУМЕНТЫ ДЛЯ ТЕСТИРОВАНИЯ РУЧКИ

Тестирование на проникновениедает ИТ-командам новый взгляд на то, как усилить защиту, и добавляет эффективный набор инструментов и услуг в арсенал специалиста по безопасности. К ним относятся:

- Сканеры портов

- Сканеры уязвимостей

- Сканеры приложений

- Прокси-серверы для оценки веб-приложений

КЛЮЧЕВЫЕ ИГРОКИ

1. Network Mapper: NMAP — это инструмент, который обнаруживает слабые места в сетевой среде предприятия.Его также можно использовать для целей аудита. NMAP берет только что созданные необработанные пакеты данных и использует их для определения:

- Какие хосты доступны в определенной магистрали или сегменте сети

- Информация об услугах, предоставляемых этими хостами

- Какая операционная система используется (также известна как «снятие отпечатков пальцев»)

- Версии и типы фильтров пакетов данных / брандмауэров, используемых любым конкретным хостом

Используя протокол NMAP, организации могут создать виртуальную карту сетевого сегмента и оттуда определить основные слабые места, в которые потенциально может проникнуть кибер-злоумышленник. Протокол NMAP можно использовать на любом этапе процесса тестирования на проникновение, и это бесплатный инструмент с открытым исходным кодом, доступный по этой ссылке: www.nmap.org.

Протокол NMAP можно использовать на любом этапе процесса тестирования на проникновение, и это бесплатный инструмент с открытым исходным кодом, доступный по этой ссылке: www.nmap.org.

2. Metasploit: Metasploit предоставляет не один инструмент, а набор различных инструментов для тестирования пера. Это структура, которая постоянно развивается, чтобы идти в ногу с сегодняшними этическими хакерами, которые также могут поделиться своими знаниями с этой платформой. Metasploit, работающий на платформе PERL, поставляется с целым рядом встроенных эксплойтов, которые можно использовать для выполнения различных видов тестов на проникновение, и их можно даже настроить.Например, он уже поставляется со встроенным сетевым сниффером и различными точками доступа, с помощью которых можно проводить и координировать различные виды кибератак.

3. Wireshark: Wireshark — это актуальный анализатор сетевых протоколов и пакетов данных, который может указывать на то, что происходит с сетью, и оценивать трафик на наличие уязвимостей в режиме реального времени. Анализируя информацию на уровне соединения, а также составляющие пакетов данных, он выделяет их характеристики, происхождение, место назначения и многое другое.Хотя он выявляет потенциальные слабые места, для их использования по-прежнему требуется инструмент тестирования на проникновение.

Анализируя информацию на уровне соединения, а также составляющие пакетов данных, он выделяет их характеристики, происхождение, место назначения и многое другое.Хотя он выявляет потенциальные слабые места, для их использования по-прежнему требуется инструмент тестирования на проникновение.

4. Структура атаки и аудита веб-приложений: W3AF — это набор для тестирования на проникновение, созданный разработчиками программного обеспечения в Metasploit. Его основная цель — найти и попытаться использовать любые слабые места в безопасности в веб-приложениях, и он состоит из множества инструментов, которые могут искоренить эти виды угроз.

5. John the Ripper: JTR — это быстрый и эффективный взломщик паролей, в настоящее время доступный для многих разновидностей операционных систем (Unix, macOS, Windows, DOS, BeOS и OpenVMS).Его могут использовать пентестеры для обнаружения слабых паролей и устранения недостатков, присущих типичному использованию паролей. JTR был создан и разработан на платформе с открытым исходным кодом, и его можно найти по этой ссылке: http://www. openwall.com/john/.

openwall.com/john/.

Примечание. Ключевым преимуществом использования инструментов пентестинга с открытым исходным кодом является тот факт, что они постоянно совершенствуются участниками и другими профессионалами в области кибербезопасности. Это помогает гарантировать, что они остаются в авангарде постоянно меняющегося ландшафта угроз.

РУЧНОЙ ИЛИ АВТОМАТИЧЕСКИЙ

Pen-тестирование может выполняться вручную или автоматически. Тестирование на проникновение с использованием автоматизированных инструментов тестирования оптимизирует ресурсы за счет автоматизации элементов процесса тестирования на проникновение, поэтому идентификация уязвимостей может выполняться непрерывно и без вмешательства человека. Чтобы обеспечить понимание, критически важное для способности организации настраивать свои политики безопасности и исправлять обнаруженные уязвимости, тестирование на проникновение должно выявить недостатки безопасности, которые позволят злоумышленникам получить доступ к пользователю, системе, сети или приложению. Процесс включает в себя сбор информации о возможных целях, определение потенциальных точек входа, попытку взлома — виртуальную или фактическую — и сообщение результатов группе безопасности организации.

Процесс включает в себя сбор информации о возможных целях, определение потенциальных точек входа, попытку взлома — виртуальную или фактическую — и сообщение результатов группе безопасности организации.

При таком большом количестве движущихся частей инструменты автоматизированного тестирования экономят время и обычно дают лучшие результаты тестов на проникновение, чем ручные усилия. Дорогостоящие взломы, потеря данных, скомпрометированные системы, пользователи и приложения — все это создает высокий риск для предприятия.Тестирование на проникновение, особенно автоматическое тестирование на проникновение, может быть очень эффективным инструментом, помогающим предотвратить реальные атаки и смягчить эти виды уязвимостей. Они также обеспечивают меньше ложных срабатываний и снижают затраты на AppSec.

ОТРАСЛЕВЫЕ СТАНДАРТЫ

Open Web Application Security Project (OWASP) предлагает методологии тестирования на проникновение, руководства по тестированию на проникновение, среду тестирования на проникновение и стандарт выполнения тестирования на проникновение (PTES). PTES разделяет тестирование на проникновение на семь этапов, и они выступают в качестве дорожной карты для глобальных компаний, управляющих своими усилиями по тестированию проникновения:

PTES разделяет тестирование на проникновение на семь этапов, и они выступают в качестве дорожной карты для глобальных компаний, управляющих своими усилиями по тестированию проникновения:

- Взаимодействие перед взаимодействием

- Сбор разведданных

- Моделирование угроз

- Анализ уязвимостей

- Эксплуатация

- После эксплуатации

- Отчетность

НИЖНЯЯ ЛИНИЯ

Поскольку кибератаки становятся все более изощренными и постоянно растут, как никогда важно, чтобы организации проводили регулярное тестирование на проникновение, чтобы выявить свои уязвимости, заблокировать дыры и убедиться, что киберконтроль работает должным образом.Эти тесты помогают организации занять проактивную позицию в поиске слабых мест в своей инфраструктуре (аппаратном обеспечении), приложениях (программном обеспечении) и людях, чтобы разработать эффективные средства контроля, которые являются непрерывными и способны не отставать от постоянно меняющегося ландшафта киберугроз.

Тестирование на проникновение также известно как тестирование на проникновение или этический взлом. В нем описывается преднамеренный запуск моделируемых кибератак, направленных на поиск уязвимых мест в компьютерных системах, сетях, веб-сайтах и приложениях.Хотя основной целью тестирования на проникновение является выявление слабых мест в системе безопасности, инструменты тестирования на проникновение также можно использовать для проверки устойчивости политики безопасности организации, ее соответствия нормативным требованиям, осведомленности сотрудников в области безопасности и способности организации выявлять безопасность и реагировать на нее. инциденты по мере их возникновения.

Тест на проникновение можно автоматизировать с помощью средств безопасности или выполнить вручную. Чтобы получить информацию, критически важную для способности организации настраивать свои политики безопасности и исправлять обнаруженные уязвимости, тесты на проникновение должны выявить уязвимости, которые позволят злоумышленникам получить доступ к системе.Процесс включает в себя сбор информации о возможных целях, определение потенциальных точек входа, попытку взлома — виртуальную или фактическую — и сообщение результатов группе безопасности организации.

Contrast Security — ведущий мировой поставщик технологий безопасности, которые позволяют программным приложениям защищать себя от кибератак, знаменуя новую эру самозащиты программного обеспечения. Запатентованные Contrast инструменты для обеспечения глубокой безопасности — это революционная технология, которая обеспечивает высокоточную оценку и постоянную защиту всего портфеля приложений без прерывистого сканирования и использования дорогостоящих экспертов по безопасности.Только Contrast имеет датчики, которые активно работают внутри приложений, чтобы выявлять уязвимости, предотвращать утечки данных и обеспечивать безопасность всего предприятия от разработки до эксплуатации и производства.

Contrast Assess автоматизирует элементы процесса тестирования на проникновение, поэтому идентификация уязвимостей может выполняться непрерывно. Contrast устраняет наиболее распространенные уязвимости, позволяя тестерам на проникновение сосредоточиться на более сложных уязвимостях, таких как недостатки бизнес-логики. Чтобы узнать больше о портфеле продуктов Contrast:

Как тестирование на проникновение может защитить ваши активы?

Каждому бизнесу есть что терять.Но … кто из-за этого теряет сон? Чья работа будет поставлена на карту, если активы будут скомпрометированы? Кто заботится о защите своих активов ? В случае недавних утечек данных некоторые компании просто не проявили ожидаемого ответа, когда они скомпрометировали активы. Возьмем, к примеру, Uber. Ядро бизнеса Uber — водители и пассажиры, но они скрыли взлом за год. Хакеры украли 57 миллионов учетных данных через сторонний облачный сервис, и Uber заплатил, чтобы скрыть это. Uber знал, что столкнется с серьезной негативной реакцией, когда они разоблачили сокрытие, потому что они не защитили свои активы.

Как организации могут защитить свои активы? Инвестиции в тестирование на проникновение — это один из способов показать клиентам, потенциальным клиентам и конкурентам, что вы готовы защитить свои активы и что вы признаете ценность своих активов. Ценность тестирования на проникновение зависит от стоимости ваших активов, а не от размера вашей компании.

Какие типы активов вы защищаете?

В любой отрасли есть активы, которые необходимо защищать. Вы можете не думать, что ваша организация имеет «проблему безопасности», но сторонняя проверка посредством тестирования на проникновение может подтвердить или опровергнуть это.Данные о держателях карт, номера социального страхования, защищенная медицинская информация, учетные данные для доступа, интеллектуальная собственность — предприятиям во всех отраслях необходимо понимать, как тестирование на проникновение может защитить свои активы.

- Казино — Игровая индустрия заслужила репутацию системы строгой и эффективной физической безопасности. Однако по мере развития технологий должна расти и кибербезопасность. Если казино подключено к отелю, правильно ли сегментированы сети? В противном случае хакер мог проникнуть в игровую сеть казино.Оттуда они могли получить доступ к камерам видеонаблюдения, возможность манипулировать коэффициентами, видеть информацию о выплатах для каждой машины, изменять информацию о наградах или что-то еще хуже.

- Отели — Данные держателя карты, паспортные данные, номера вознаграждений, информация о номерах, системы безопасности и многое другое могут быть скомпрометированы в случае взлома отеля. Взлом Marriott, раскрытый в 2018 году, на сегодняшний день является одним из крупнейших известных случаев хищения личных данных в истории. Когда была взломана система бронирования Marriott Starwood, были скомпрометированы личные данные до 500 миллионов гостей.

- Фармацевтическая промышленность — Производство и разработка, интеллектуальная собственность, операции, клинические испытания и лабораторные результаты могут быть затронуты, если фармацевтическая промышленность подвергнется кибератакам. Когда NotPetya ударил по фармацевтическому гиганту Merck, он нарушил их операции по всему миру и производство новых лекарств, что в конечном итоге обошлось им более чем в 600 миллионов долларов в 2017 году.

- Коммунальные предприятия — Угроза нападения на электрические сети со стороны национальных государств становится все более реальной с каждым днем.В 2018 году DHS связало Россию со взломом американских поставщиков электроэнергии и публично рассказало о кибератаках, чтобы предупредить и подготовить других поставщиков энергии.

- Центры обработки данных — Любые данные, хранящиеся в центре обработки данных, находятся под угрозой. Любые небезопасные точки доступа, такие как системы безопасности, блоки питания, камеры наблюдения или системы отопления, вентиляции и кондиционирования воздуха, являются честной игрой для хакера.

- Розничная торговля — Данные о держателях карт являются основным активом любого розничного продавца. Печально известный взлом Target 2013 года — кошмарный пример того, за сколько данных несет ответственность розничный торговец.Скомпрометированные данные о держателях карт 40 миллионов покупателей привели к выплате Target компенсации в размере 18,5 миллионов долларов.

- Airlines — данные паспорта, маршруты пассажиров, информация о наградах, данные держателей карт, расписание рейсов и безопасность пассажиров — это вещи, которые могут быть скомпрометированы в случае взлома авиакомпании. К счастью, в ходе утечки данных British Airway в 2018 году не было раскрыто никаких данных о поездках или паспортах, но 380 000 транзакций были скомпрометированы из-за цифрового сканирования веб-сайта и приложения авиакомпании.

- Телекоммуникации — Поскольку поставщики услуг связи обмениваются, передают и хранят конфиденциальные данные, они становятся целью кибератак. Поставщики услуг связи также подвергаются атакам с двух сторон: напрямую на сеть их организации и косвенно через их пользователей. С каждым развитием технологий появляются новые каналы атаки.

- Авто — По мере того, как автопроизводители внедряют все больше технологий в автомобили, а автомобили с автономным управлением становятся реальностью, угроза кибератак на автомобили становится очень реальной.Замки, тормоза, громкость, кондиционер, ускорение — все это можно взломать.

- Образование — Образовательные учреждения хранят не только записи о посещаемости и успеваемости, но и номера социального страхования, данные о держателях карт, адреса для выставления счетов и многие другие формы личных данных. Недоукомплектованные университеты, которые проводят дорогостоящие исследования, преследуют цель. По данным Ponemon Institute, утечка данных в сфере образования обходится в 166 долларов на душу населения.

- Страхование — Данные держателей карт, защищенная медицинская информация и другие конфиденциальные данные — это активы, передаваемые страховщикам через веб-сайты и приложения, что делает страховую отрасль мишенью для кибератак.

- Государственный сектор — 44% местных органов власти ежедневно сталкиваются с кибератаками. Атака программ-вымогателей Атланты стала неудачным примером того, насколько города уязвимы для киберугроз и сколько стоит их восстановление.

- Банковское дело — Номера социального страхования, кредитная информация, PIN-коды, данные держателей карт, почтовые адреса, адреса электронной почты, остатки на счетах — все это доступно банкам. В 2014 году компания JPMorgan Chase стала жертвой взлома, в результате которого была скомпрометирована половина всех домашних хозяйств в США, что стало одним из крупнейших случаев кражи данных о потребителях в истории финансовых институтов США.

- Больницы — Защищенная медицинская информация, системы безопасности, дорогостоящие исследования и прототипы, лекарства, информация о расписании и эксплуатация объектов — все это активы, которые хакер может надеяться скомпрометировать с помощью кибератак. Именно по этой причине в здравоохранении широко распространены атаки программ-вымогателей. Ни одна больница не хочет, чтобы их компьютеры, лифты, замки, медицинские устройства или системы отопления, вентиляции и кондиционирования воздуха были заложниками.

Видите здесь какое-то сходство? Любая отрасль может извлечь выгоду из тестирования на проникновение.Любому поставщику услуг было бы неловко продавать что-то небезопасное. Любая медицинская организация на «стене стыда» HHS будет использована в качестве примера того, что делать , а не . Репутация любой платежной системы будет испорчена скомпрометированными данными держателя карты. Независимо от отрасли, организациям необходимо защищать свои активы. Какова стоимость ваших активов?

Как организации могут использовать тестирование на проникновение для защиты своих активов?

Тестирование на проникновение можно использовать, чтобы определить, насколько уязвимы ваши активы.Это дает вам доступ к вашим секретным данным, а не к хакерским. Он показывает сильные и слабые стороны вашей безопасности, а затем позволяет расставить приоритеты для уровней риска. Если у вас есть требования соответствия, то тестирование на проникновение поможет согласовать безопасность вашей организации с этими требованиями. Если у вас нет требований соответствия, тестирование на проникновение — это упреждающий способ увидеть и проанализировать бреши в вашей системе безопасности. Поскольку тестирование на проникновение является смоделированным, но реальным упражнением, оно также дает вашей команде шанс иметь реальные сценарии «что, если» для отработки реакции на инциденты и, надеюсь, избежать простоев, которые могут стоить взлома в будущем.

Рассмотрите все типы тестирования на проникновение и проконсультируйтесь с квалифицированной консалтинговой фирмой, чтобы решить, какой из них будет наиболее выгодным для защиты ваших активов. Внутреннее или внешнее тестирование на проникновение в сеть, тестирование на проникновение веб-приложений, тестирование API, тестирование на проникновение мобильных приложений, проверка кода, социальная инженерия — есть много вариантов, которые могут быть полезны для усилий вашей организации по обеспечению безопасности.

Если вы сомневаетесь, подходит ли тестирование на проникновение для бизнеса вашего размера или в вашей конкретной отрасли, не забудьте оценить стоимость ваших активов.Ценность тестирования на проникновение зависит от стоимости ваших активов, а не от размера вашей компании или отрасли.

Если вы по умолчанию полагаете, что мы, как аудиторская фирма, не используем собственных тестеров на проникновение, позвольте нам прояснить: мы делаем. Мы осознаем ценность ваших активов и хотим помочь вам найти уязвимости и исправить их. Свяжитесь с нами сегодня, чтобы узнать больше о наших услугах по тестированию на проникновение.

Дополнительные ресурсы для тестирования на проникновение

7 причин, почему вам нужен ручной тест на проникновение

Не все тесты на проникновение равны

Компоненты проверки качества на проникновение

Проактивная защита от экспертов по рискам Delta

Выявление утечек информации и средства защиты для их устранения

Насколько легко злоумышленникам проникнуть в вашу сеть?

Тестирование на проникновение, также известное как тестирование на проникновение или этический взлом, — один из лучших способов оценить реальную эффективность ваших технических средств контроля, политик и процедур.Во многих случаях это также является обязательным требованием для соблюдения нормативных требований или отраслевых стандартов, таких как Закон о переносимости и подотчетности в медицинском страховании (HIPAA), Стандарт безопасности данных индустрии платежных карт (PCI DSS), Закон Грэмма-Лича-Блайли (GLBA). , и другие.

Delta Risk предлагает ряд услуг по тестированию на проникновение в соответствии с вашими потребностями и бюджетом, в том числе:

- Внутреннее тестирование на проникновение (внутренние оценки)

- Внешнее тестирование на проникновение (внешние оценки)

- Тестирование на проникновение в беспроводную сеть (оценка беспроводной сети)

При проведении теста на проникновение эксперты по информационной безопасности Delta Risk моделируют мыслительные процессы и действия человека. злонамеренный внешний или внутренний субъект для получения несанкционированного доступа к системам или извлечения конфиденциальной информации.Используя гибкую методологию, а не фиксированный набор инструментов, мы используем все имеющиеся в нашем распоряжении ресурсы для выявления проблем, которые могут подвергнуть вашу организацию риску, — до того, как злонамеренный хакер воспользуется ими.

Удаленные офисы или рабочая сила? Без проблем! Мы предлагаем 100% дистанционное тестирование на проникновение.

Свяжитесь с нами для получения подробной информации.

Внутреннее тестирование на проникновение

Внутреннее тестирование на проникновение (также известное как внутренняя оценка) применяет эти методы к системам, серверам и приложениям в границах вашей внутренней сети, как правило, в пределах публично-частной границы, созданной внешним межсетевым экраном.В то время как большинство организаций изначально думают о защите своих конфиденциальных данных и систем от внешних атак, многие успешные атаки на организацию происходят изнутри сети, что делает тестирование проникновения во внутреннюю сеть еще более критичным. Эти атаки могут принимать форму вирусов, занесенных на мобильные устройства или съемные носители, мошенничества со стороны внутреннего сотрудника, превышающего назначенные им привилегии, или полной атаки злонамеренного посетителя (например, хакер, взломавший внутреннюю беспроводную сеть, или мошеннический консультант. ).Внутренние тесты на проникновение обычно включают следующие системы и услуги:

- Коммутаторы

- Маршрутизаторы

- Серверы каталогов (Active Directory, LDAP, Novell)

- Базовые службы инфраструктуры (DNS, DHCP, WINS)

- Службы общего доступа к файлам и принтерам

- Рабочие станции пользователей

- Серверы баз данных

- Внутренний клиент- Серверные приложения

- Внутренние веб-приложения

Внешнее тестирование на проникновение

В сегодняшней деловой среде защита информации, соблюдение законодательных и нормативных требований и работа в соответствии с общепринятыми передовыми практиками безопасности являются неотъемлемыми частями успеха и предоставления услуг.Внешнее тестирование на проникновение (также называемое внешней оценкой) выполняется извне вашей инфраструктуры и предназначено для воспроизведения инструментов и методов, которые злонамеренные хакеры могут использовать для компрометации вашей организации. Внешние тесты на проникновение обычно включают следующие системы и услуги:

- Брандмауэры

- Внешние маршрутизаторы

- Веб-серверы

- Серверы доменных имен (DNS)

- Удаленный доступ (VPN, SSL VPN и т. Д.)

- Безопасные зашифрованные соединения (между узлами или B2B VPN)

- Электронная почта Системы

- Серверы передачи файлов

Если не указано иное, Delta Risk следует подходу, основанному на оценке рисков, пытаясь использовать системы, которые, как предполагается, содержат важную информацию, а также любые «цели возможностей», которые вы определяете.Во время тестирования может быть достаточно выявить уязвимости и использовать ограниченный эксплойт для подтверждения их существования. Однако, будь то для доказательства или подтверждения, много раз будут использоваться эксплойты для получения доступа и выявления слабых мест системы. Delta Risk следует подходу «Не навреди» к тестированию и не будет проводить тесты или эксплойты, которые могут намеренно вывести из строя систему или нанести другой операционный ущерб системе или данным.

Тестирование проникновения беспроводной сети

Delta Risk подходит к безопасности беспроводной сети с трех разных точек зрения:

- Сигнальное пространство — Размещал ли кто-нибудь неавторизованные беспроводные устройства в корпоративной среде и откуда злоумышленник может подключиться к вашей беспроводной сети?

- Клиентские / мобильные устройства — Защищены ли устройства, подключающиеся к беспроводной сети, таким образом, что они не предоставляют злоумышленнику способ взломать беспроводную сеть?

- Инфраструктура — Надлежащим ли образом защищена беспроводная инфраструктура?

Мы определяем уровень безопасности беспроводной среды вашей организации, нанимая опытных тестеров на проникновение, которые выполняют сканирование по обнаружению несанкционированных устройств и пытаются взломать вашу беспроводную инфраструктуру.Такой подход дает очень измеримые результаты и позволяет выявить слабые места в любой из этих областей. Наши методы тестирования на проникновение в беспроводные сети (также известные как оценки беспроводных сетей) используют комбинацию методов и атак, подходящих для вашей беспроводной конфигурации, поскольку разные сценарии безопасности требуют разных методологий атак. Наш подход к тестированию включает обнаружение беспроводных узлов, отображение конфигурации и / или криптографический взлом. В качестве дополнительной услуги Delta Risk может также использовать метод «белого ящика» для проведения интервью и анализа производительности с ИТ-персоналом, управляющим беспроводной средой.Этот комплексный подход дополняет тестирование на проникновение для выявления других потенциальных улучшений, которые могут еще больше укрепить беспроводную инфраструктуру (например, сегрегация сети, обнаружение вторжений и одновременные подключения).

Преимущества нашего многогранного подхода

Информационная безопасность следует за непрерывным циклом проектирования, развертывания, тестирования и улучшения. Политики и руководящие принципы, процессы и процедуры внедрения, а также тестирование составляют основу этого процесса.Хотя политики и процедуры могут быть формализованы и хорошо понятны, сбои в процессах или простая человеческая ошибка могут привести к неизвестным уязвимостям, которые могут быть обнаружены только путем тестирования.

Не все тесты на проникновение одинаковы. Многие фирмы, которые заявляют, что предлагают тестирование на проникновение, полагаются на один автоматизированный инструмент с небольшим опытом или знаниями в области тестирования на проникновение, помимо того, что этот инструмент может для них сделать (и, что не менее важно, того, чего он не делает). Delta Risk использует многогранный подход, который объединяет исследования с углубленным техническим анализом и «ручным» тестированием.Наш подход рассматривает публично просочившуюся или доступную информацию, отсутствующие элементы управления, неправильную конфигурацию системы и уязвимости системы, как это сделал бы злонамеренный хакер.

Исходя из ваших целей, этот многогранный подход к тестированию состояния безопасности вашей организации может также использовать опыт Delta Risk в области социальной инженерии и тестирования физической безопасности для создания моделирования сложных реальных «смешанных» угроз. Такие тесты могут быть обозначены как «черный ящик», «белый ящик» или «кристаллический ящик» в зависимости от того, каким объемом информации вы хотите поделиться с нами перед тестом, или насколько интерактивным или адаптивным вы хотите, чтобы тест был. быть во время казни.Мы также предлагаем индивидуальные решения, такие как тестирование беспроводной сети и удаленного доступа, а также тесты электронной почты и телефона на «фишинг».

Наши отчеты о тестировании на проникновение очень подробны, что дает вам четкое представление о методологии тестирования; объем выполненных работ; обширная документация по результатам; и приоритетные рекомендации по исправлению положения.

Подходит ли вам тестирование на проникновение?

- Вам необходим отчет об оценке, чтобы соответствовать ежегодному требованию соответствия

- Вам необходимо проверить новые или обновленные средства управления безопасностью или устройства

- Вы хотите знать текущую подверженность угрозам для активов, подключенных к Интернету

- Вы хотите оценить свою беспроводную сеть безопасность и обнаружение неавторизованных устройств

- Вы хотите знать вашу текущую подверженность угрозам внутренних угроз или скомпрометированных пользователей

Сервисные функции

- Оценка на основе сценария

- Оперативная отчетность

- Обнаружение и инвентаризация активов

- Обнаружение и приоритезация уязвимостей

- Практические рекомендации по исправлению

- Полностью лицензированный набор инструментов

- Оценка воздействия внутренней угрозы

- Доказательства вторжения и обнаружения вредоносных программ сканирует

- Поддержка отчетов о соответствии

- Измерение способности предотвращения кражи данных

Будьте в курсе профессиональных услуг по кибербезопасности

Белая книга

Секреты хакеров раскрыты: уроки, извлеченные из оценок

Техническая цель оценок безопасности — имитировать внешнего злоумышленника для получения доступа во внутреннюю сеть, повышения привилегий и получения конфиденциальной информации.Цель состоит не в том, чтобы найти каждую отдельную уязвимость так, как это может сделать сканирование уязвимостей, а в том, чтобы найти некоторые из существующих уязвимостей и попытаться их использовать.

Белая книга

Может ли ваша служба безопасности справиться с нарушением?

Четко определив роли и обязанности, прояснив цепочку подчинения и обеспечив четкое понимание протоколов, организации могут улучшить свою способность успешно реагировать на значительные кибер-события и восстанавливаться после них.

Блог

Почему ваш план реагирования на инциденты не спасет вас

Требуют ли ваши планы генеральной уборки обновления и улучшения плана реагирования на инциденты кибербезопасности (CSIRP)? Если это так, это означает, что у вашей организации есть CSIRP — и снимаю перед вами шляпу, потому что вы в меньшинстве.

Что такое проверка на проникновение?

Что такое тест на проникновение?Тест на проникновение, также называемый тестом на проникновение или этическим взломом , представляет собой метод кибербезопасности, который организации используют для выявления, тестирования и выявления уязвимостей в своей системе безопасности.Эти тесты на проникновение часто проводят этичные хакеры. Эти внутренние сотрудники или третьи стороны имитируют стратегии и действия злоумышленника, чтобы оценить возможность взлома компьютерных систем организации, сети или веб-приложений. Организации также могут использовать тестирование на проникновение, чтобы проверить свое соблюдение нормативных требований.

Этичные хакеры — это эксперты в области информационных технологий (ИТ), которые используют методы взлома, чтобы помочь компаниям определить возможные точки входа в их инфраструктуру.Используя различные методологии, инструменты и подходы, компании могут выполнять имитацию кибератак, чтобы проверить сильные и слабые стороны своих существующих систем безопасности. Проникновение в данном случае относится к степени, в которой гипотетический субъект угрозы или хакер может проникнуть в меры и протоколы кибербезопасности организации.

Существует три основных стратегии пентестинга, каждая из которых предлагает пентестерам определенный уровень информации, необходимой им для проведения атаки.Например, тестирование методом белого ящика предоставляет тестировщику все подробности о системе или целевой сети организации; тестирование методом «черного ящика» не дает тестировщику никаких знаний о системе; а тестирование на проникновение в сером ящике дает тестировщику частичное представление о системе.

Pen-тестирование считается упреждающей мерой кибербезопасности, потому что оно включает последовательные, самостоятельные улучшения, основанные на отчетах, генерируемых тестом. Это отличается от неактивных подходов, которым не хватает дальновидности для устранения слабых мест по мере их появления.Например, непрофессиональный подход к кибербезопасности предполагает обновление компанией своего брандмауэра после нарушения данных. Цель упреждающих мер, таких как тестирование на проникновение, — минимизировать количество ретроактивных обновлений и максимизировать безопасность организации.

В чем разница между тестированием на проникновение и оценкой уязвимости?

Pen-тесты — это не то же самое, что оценки уязвимостей, которые предоставляют приоритетный список слабых мест безопасности и способы их исправления, но они часто выполняются вместе.Тестирование на проникновение часто проводится с определенной целью. Эти цели обычно подпадают под одну из следующих трех задач:

- определить системы, которые можно взломать

- попытка взлома определенной системы

- осуществить нарушение данных

Каждая цель фокусируется на конкретных результатах, которых ИТ-руководители пытаются избежать. Например, если цель теста на проникновение состоит в том, чтобы увидеть, насколько легко хакер может взломать базу данных компании, этические хакеры будут проинструктированы попытаться взломать данные.Результаты теста на проникновение будут не только сообщать о силе текущих протоколов кибербезопасности организации, но они также представят доступные методы взлома, которые можно использовать для проникновения в системы организации.

Почему так важно тестирование пера?Скорость распределенных атак типа «отказ в обслуживании», фишинга и программ-вымогателей резко возрастает, подвергая риску все интернет-компании. Учитывая, насколько компании зависят от технологий, последствия успешной кибератаки никогда не были такими значительными.Например, атака программы-вымогателя может заблокировать доступ компании к данным, устройствам, сетям и серверам, которые используются для ведения бизнеса. Такая атака может привести к потере дохода в миллионы долларов. Тестирование на проникновение использует хакерскую точку зрения для выявления и снижения рисков кибербезопасности до того, как они будут использованы. Это помогает ИТ-руководителям внедрять информированные обновления безопасности, которые сводят к минимуму вероятность успешных атак.

Технологические инновации — одна из, если не самая большая проблема, стоящая перед кибербезопасностью.По мере развития технологий растут и методы, используемые киберпреступниками. Чтобы компании могли успешно защитить себя и свои активы от этих атак, они должны иметь возможность обновлять свои меры безопасности с той же скоростью. Однако предостережение заключается в том, что часто бывает трудно узнать, какие методы используются и как они могут быть использованы в атаке. Но, используя квалифицированных этичных хакеров, организации могут быстро и эффективно выявлять, обновлять и заменять те части своей системы, которые особенно уязвимы для современных хакерских методов.

Краткое описание теста на проникновение Как проводить тестирование на проникновениеPen-тестирование отличается от других методов оценки кибербезопасности, поскольку его можно адаптировать к любой отрасли или организации. В зависимости от инфраструктуры и операций организации она может захотеть использовать определенный набор хакерских приемов или инструментов. Эти методы и их методологии также могут варьироваться в зависимости от ИТ-персонала и стандартов их компании. Используя следующий адаптируемый шестиэтапный процесс, при тестировании на проникновение создается набор результатов, которые могут помочь организациям проактивно обновлять свои протоколы безопасности:

- Подготовка. В зависимости от потребностей организации этот шаг может быть простой или сложной процедурой. Если организация не решила, какие уязвимости она хочет оценить, следует потратить значительное количество времени и ресурсов на поиск возможных точек входа в систему. Подобные углубленные процессы обычно необходимы только тем предприятиям, которые еще не провели полный аудит своих систем. Однако после проведения оценки уязвимости этот шаг становится намного проще.

- Составьте план атаки. Перед тем, как нанять этичных злоумышленников, ИТ-отдел составляет кибератаку или список кибератак, которые его команда должна использовать для выполнения теста на проникновение. На этом этапе также важно определить, какой уровень доступа к системе имеет пентестер.

- Выберите команду. Успех теста на проникновение зависит от качества тестировщиков. Этот шаг часто используется для назначения этичных хакеров, которые лучше всего подходят для выполнения теста.Подобные решения могут приниматься в зависимости от специальности сотрудников. Если компания хочет протестировать свою облачную безопасность, эксперт по облачным технологиям может быть лучшим человеком, чтобы правильно оценить ее кибербезопасность. Компании также часто нанимают опытных консультантов и сертифицированных экспертов по кибербезопасности для проведения тестирования на проникновение.

- Определите тип украденных данных. Что ворует команда этичных хакеров? Тип данных, выбранный на этом этапе, может оказать сильное влияние на инструменты, стратегии и методы, используемые для его получения.

- Выполните тест. Это одна из самых сложных и тонких частей процесса тестирования, поскольку тестеры могут использовать множество автоматизированных программ и методов, включая Kali Linux, Nmap, Metasploit и Wireshark.

- Интегрируйте результаты отчета. Отчетность — самый важный этап процесса. Результаты должны быть детализированы, чтобы организация могла их учесть.

Узнайте больше о массовом взломе SolarWinds и его влиянии на повестку дня руководителей службы информационной безопасности.

Что такое тестирование на проникновение? | Процессы и сценарии использования

Какие этапы тестирования на проникновение?

В любом типичном тесте на проникновение необходимо выполнить пять основных этапов:

1. Разведка и сбор информацииПеред тем, как группа тестирования на проникновение сможет предпринять какие-либо действия, необходимо завершить сбор соответствующей информации о предполагаемой цели. Этот период жизненно важен для разработки плана атаки и служит плацдармом для всего боя.

2. СканированиеПосле этапа разведки на цели выполняется набор сканирований, чтобы определить, как их системы безопасности будут противодействовать множественным попыткам взлома. Обнаружение уязвимостей, открытых портов и других слабых мест в сетевой инфраструктуре может определять, как пентестеры будут продолжать запланированную атаку.

3. Получение доступаПосле сбора данных тестеры на проникновение используют стандартные атаки на веб-приложения, такие как SQL-инъекция и межсайтовый скриптинг, для использования любых имеющихся уязвимостей.Теперь, когда доступ получен, тестировщики пытаются имитировать масштаб потенциального ущерба, который может быть нанесен злонамеренной атакой.

4. Поддержание доступаОсновная цель этого этапа — достичь состояния постоянного присутствия в целевой среде. Со временем в эксплуатируемой системе собирается больше данных, что позволяет тестировщикам имитировать сложные постоянные угрозы.

5. Покрытие следов / АнализНаконец, после завершения взаимодействия любые следы атаки должны быть устранены для обеспечения анонимности.События журнала, сценарии и другие исполняемые файлы, которые может обнаружить цель, должны быть полностью неотслеживаемыми. Целевому лицу будет предоставлен исчерпывающий отчет с подробным анализом всего взаимодействия, чтобы выделить ключевые уязвимости, пробелы, потенциальные последствия взлома и множество других важных компонентов программы безопасности.

Как проводится тестирование на проникновение?

Тестирование на проникновение может быть выполнено вашими собственными экспертами с использованием инструментов для тестирования на проникновение, или вы можете передать его на аутсорсинг поставщику услуг тестирования на проникновение.Тест на проникновение начинается с того, что специалист по безопасности перечисляет целевую сеть, чтобы найти уязвимые системы и / или учетные записи. Это означает сканирование каждой системы в сети на предмет открытых портов, на которых работают службы. Крайне редко во всей сети все службы настроены правильно, должным образом защищены паролем и полностью пропатчены. Как только тестировщик проникновения хорошо разбирается в сети и имеющихся уязвимостях, он / она будет использовать инструмент тестирования на проникновение, чтобы использовать уязвимость для получения нежелательного доступа.

Однако специалисты по безопасностинацелены не только на системы. Часто тестер на проникновение нацеливается на пользователей в сети с помощью фишинговых писем, предварительных текстовых звонков или социальной инженерии на месте.

Как вы проверяете «пользовательский риск» для вашей цепочки ИТ-безопасности?

Ваши пользователи также представляют дополнительный фактор риска. В атаке на сеть из-за человеческой ошибки или взлома учетных данных нет ничего нового. Если непрерывные атаки кибербезопасности и утечки данных чему-то нас научили, так это тому, что самый простой способ для хакера проникнуть в сеть и украсть данные или средства — через пользователей сети.

Взломанные учетные данные являются основным вектором атак среди сообщаемых утечек данных год за годом, и эта тенденция подтверждается отчетом Verizon Data Breach Report. Частью работы теста на проникновение является устранение вышеупомянутой угрозы безопасности, вызванной ошибкой пользователя. Тестер на проникновение попытается подобрать пароль для обнаруженных учетных записей, чтобы получить доступ к системам и приложениям. Хотя компрометация одной машины может привести к взлому, в реальной жизни злоумышленник обычно использует боковое движение, чтобы в конечном итоге приземлиться на критически важный актив.

Еще один распространенный способ проверить безопасность пользователей вашей сети — смоделировать фишинговую атаку. Фишинговые атаки используют персонализированные методы связи, чтобы убедить цель сделать что-то не в ее интересах. Например, фишинговая атака может убедить пользователя в том, что пришло время «обязательного сброса пароля» и щелчка по встроенной ссылке в электронном письме. Независимо от того, удаляет ли вредоносную ссылку щелчок по вредоносной ссылке или просто дает злоумышленнику возможность украсть учетные данные для будущего использования, фишинговая атака является одним из самых простых способов эксплуатации пользователей сети.Если вы хотите проверить осведомленность пользователей о фишинговых атаках, убедитесь, что используемый вами инструмент тестирования на проникновение обладает этими возможностями.

Что означает тестирование на проникновение для бизнеса?

Тест на проникновение — важный компонент сетевой безопасности. С помощью этих тестов компания может определить:

- Уязвимости в системе безопасности до того, как хакер сделает это

- Пробелы в соблюдении требований информационной безопасности

- Время реакции их группы информационной безопасности, т.е.е. сколько времени нужно команде, чтобы понять, что есть нарушение, и смягчить воздействие