Выписка из ЕГРП — срок действия, сколько действительна?

Согласно принятым правилам, выписка из ЕГРП срок действия имеет не более 30 суток с момента ее получения. Но есть нюансы, которые необходимо учитывать, когда этот документ оформляется для совершения сделок с недвижимостью, судебного разбирательства или чего-то иного, имеющего юридическую силу.

Почему справка из ЕГРП имеет срок действия

Действительной эта выписка является ограниченное время по причине того, что она отражает состояние присутствующих в ней записей только на момент оформления документа. А теоретически за определенный срок собственность может, например, поменять владельца, быть арестованной, заложенной и т.д.Но записи не могут поменять свой вид моментально. Для этого должна пройти надлежащая процедура оформления, а это требует времени. В среднем любое действие с земельным участком или жильем (домом или квартирой) занимает около месяца. В виду этого годность справки и равняется 30 дням.

Что нужно обязательно брать во внимание

Срок действия выписки из ЕГРП определяется конкретной организацией или государственной инстанцией, куда она предоставляется. Фактически справка может быть годной и менее долго. Например, когда оформляется ипотека, банк может потребовать, чтобы оформление документа было выполнено не позднее недели до подачи заявки на получение кредита. В противном случае компания произведет возврат заявки и попросит переоформить справку в соответствии с установленными сроками.

Поэтому перед тем, как обращаться в Росреестр, МФЦ или на специализированный сервис, предварительно нужно узнать, в течение какого времени после изготовления документ может считаться действительным в организации, куда он предоставляется.

Для юридических лиц срок действия справки из ЕГРП точно такой же, как и для физических. При этом не имеет значения, на какой именно объект получается выписка из Госреестра – квартиру или коммерческую недвижимость.

Если оформляется электронный документ, его необходимо заверить у нотариуса. И здесь нужно брать во внимание, что будет учитывать не момент регистрации соответствия, а именно дата выдачи.

Чаще всего эта справка оформляется, чтобы получить право на жительство на определенной площади, то есть для прописки. И как раз в этом случае она действует ровно 30 дней с момента получения. То же самое касается приватизации недвижимости.

Когда лучше оформлять справку

Учитывая то, сколько может действовать выписка из ЕГРН, ее рекомендуется получать:

- сразу перед передачей компании/органу, для которой она предназначается;

- максимум за неделю до подачи в учреждение;

- в сроки, которые были выяснены у представителя организации, в которую справка будет передана.

Варианты перечислены в порядке их приоритетов. Это связано с тем, что то, сколько действует выписка из ЕГРП, зависит от политики учреждения.

Сколько времени дожидаться получения выписки

Если заказывать этот документ в бумажном виде через МФЦ, то его можно будет получить только через 5 суток. То есть примерно через неделю, если, конечно, обращение было совершено не утром понедельника (хотя и в этом случае высока вероятность, что забрать выписку получится только в следующий понедельник).

В МФЦ справка готова уже на третий день после подачи заявки. Но в соответствии с законом №218-ФЗ, а именно – пунктом 11 статьи 62, еще должна пройти процедура доставки выданной бумаги в орган регистрации прав. А это занимает ровно 2 дня. И здесь ничего не сделаешь, так как сколько положено ожидать, столько и нужно будет.

Но все-таки есть возможность получить выписку быстрее. Так как реестр ЕГРП является открытым, то и запрашивать из него данные могут все и на любые объекты (кроме засекреченных). Поэтому можно воспользоваться услугами специального интернет-сервиса. За сумму, равняющуюся «налогу» (пошлине), который нужно уплатить в МФЦ, через сайт можно получить документ всего через несколько часов после оставления заявки.

За сумму, равняющуюся «налогу» (пошлине), который нужно уплатить в МФЦ, через сайт можно получить документ всего через несколько часов после оставления заявки. Например, это можно сделать на нашем сайте егрнсправка.рф. При этом потребуется выполнить минимум действий – только указать основную информацию об интересующей недвижимости, предоставить свои контактные данные и оплатить услугу. Это удобно как людям пенсионного возраста или просто не желающим стоять в очередях, так и тем, кому документ требуется очень срочно.

Из написанного выше следует, что то, сколько действительна выписка из ЕГРП, зависит именно от организации/органа, в который она подается. Среднее время равняется 1 месяцу. Но чтобы не попасть в затруднительное положение, рекомендуется уточнить сроки действия выписок, полученных из Росреестра, у представителей того учреждения, в которое будет подан документ.

Срок действия выписки из ЕГРП

Выписка из ЕГРП — это документ, носящий информативный характер Единого Государственного реестра прав.

Он содержит в себе абсолютно всю информацию касательно прав владения недвижимостью, сведениями об определённом имуществе, информацию о владельцах и т.д.

Для чего может потребоваться выписка из ЕГРП

С помощью данного документа гражданин Российской Федерации может подтвердить право на обладание объектом недвижимости, а также узнать наличие обременений данной недвижимости.

Как правило, данная справка используется при заключении сделок, которые связаны с различными распоряжениями имуществом.

Все данные, содержащиеся в Едином Государственном реестре прав, свободны в доступе, получить необходимую информацию может любой желающий.

Какой же срок действия выписки из ЕГРП

Не все граждане, которые так или иначе сталкиваются с данном видом выписки, знают срок её действия. Регулируется данная выписка законом Российской Федерации «О государственной регистрации прав на недвижимое имущество и сделок с ним». Тем не менее, конкретных сроков в данном законе не указано.

Тем не менее, конкретных сроков в данном законе не указано.

Данный документ не является нормативным, исходя из чего можно сделать вывод, что данная справка будет действительна до появления новых изменений в реестре, относящихся к данному объекту недвижимости.

Несмотря на это, определенные организации требует предъявлять выписки, которые были получены не ранее чем за определенный отрезок времени. К примеру, нотариальные конторы и банки требуют справку, полученную не более чем за один месяц до её предъявления.

Если же гражданин хочет проверить объект на наличие или отсутствие юридических проблем, связанных с недвижимостью, ему может потребоваться справка, которая была получена в течение двух недель до момента предъявления.

Срок действия данного документа не оговорен ни одним нормативным документом, исходя из чего мы видим, что всё зависит исключительно от организации, в которую требуется данная выписка.

Поэтому рекомендуем предварительно обращаться в данные организации заблаговременно для уточнения подобных нюансов во избежание лишних материальных затрат и потери времени (за получение данной справки уплачивается госпошлина).

Срок действия полученной выписки из ЕГРП

Если рассматривать с юридической стороны вопроса выписку из ЕГРН, то здесь стоит обратить внимание на то, что это специальный объединенный вариант выписки из ЕГРП и справки из органа кадастрового учета недвижимости и земельных участков.

Требуется такой документ для совершения разного рода сделок, которые предоставляют возможность оценить юридическую чистоту определенного объекта недвижимости в соответствии с поставленными требованиями.

При запросе данного документа вы исключаете возможность быть обманутым разными мошенниками в данном вопросе, так как вам на руки представляется официальный документ с точными сведениями.

Полезные советы и рекомендации

Кроме всего прочего, данная выписка содержит в себе данные о владельце недвижимости, что считается обязательным условием в процессе проведения сделки купли-продажи, как жилой недвижимости, так и земельного участка. Обратите внимание на то, что данная справка может предоставляться в печатном или же электронном виде с соответствующими особенностями в процессе оформления, что и считается важным свойством для потенциального потребителя.

На данный момент получить данную выписку можно на специализированном сайте, который считается государственным ресурсом, способным предоставить точные сведения для потенциальных пользователей, что и считается важным преимуществом. Посмотрите, какой срок действия выписки из ЕГРН.

Многих интересует вопрос, сколько дней с момента получения действительна данная выписка, и вот здесь стоит отметить то, что фактически выписанная справка и документ в электронном виде действует на протяжении 30 дней, что считается важным преимуществом для выполнения работ в плане оформления договора купли-продажи, оформления наследства и так далее. Но помните, что лучше всего запрашивать данный документ максимально близко к моменту совершения сделки для получения точных и актуальных сведений, поскольку это ваша гарантия безопасности в процессе совершения сделок. Как видите, все просто и понятно, главное точно следовать всем советам и рекомендациям.

Cрок действия кадастрового паспорта на квартиру, сколько действует?

Кадастровый паспорт является необходимым документом при совершении сделок с квартирой. Он выдается территориальным отделением Росреестра и содержит всю информацию о недвижимости, которая включает:

Он выдается территориальным отделением Росреестра и содержит всю информацию о недвижимости, которая включает:

- кадастровый номер;

- адрес и этаж;

- назначение помещения;

- месторасположение;

- поэтажный план.

Сколько действует кадастровый паспорт на квартиру?

Согласно законодательству, данный документ – это выписка из Единого Государственного Реестра Прав (ЕГРП). Поэтому, срок действия кадастрового паспорта никоим образом не может быть ограничен, поскольку сам документ содержит данные, актуальные на момент выдачи.

Сведения ЕГРП и государственного кадастра регулярно обновляются. Это происходит по мере регистрации в Росреестре всевозможных сделок с недвижимостью. Запросить эту информацию о каждом объекте имеет право любое физическое или юридическое лицо, которому понадобятся актуальные данные о конкретной квартире. Для этого не нужно быть собственником объекта.

При заключении сделки с квартирой кадастровый паспорт необходим только в случае, если при предыдущих сделках с данной недвижимостью он не предоставлялся в Росреестр. В противном случае его наличие не требуется, поскольку при постановке на учет фиксируются все сведения о квартире в соответствующих органах учета.

В противном случае его наличие не требуется, поскольку при постановке на учет фиксируются все сведения о квартире в соответствующих органах учета.

Наши преимущества

Штат аттестованных кадастровых инженеров. Лицензии СРО.

Оперативность решения вопросов.

Все работы выполняются нашими штатными специалистами

Окончательный расчет производится по факту выполнения работ.

Мы работаем без посредников, поэтому Вы экономите свои средства и время.

Более 5000 выполненных объектов по Москве и Московской области.

Срок действия выписки из ЕГРП (ЕГРН) на квартиру

Одним из документов, необходимых при совершении каких-либо сделок с недвижимостью является выписка из ЕГРП. При этом каждое учреждение при запросе выписки устанавливает срок ее действия, например, 1 месяц или только 2 недели. Сколько же в действительности составляет срок действия выписки из ЕГРП на квартиру? На этот вопрос подробно ответим в статье.

При этом каждое учреждение при запросе выписки устанавливает срок ее действия, например, 1 месяц или только 2 недели. Сколько же в действительности составляет срок действия выписки из ЕГРП на квартиру? На этот вопрос подробно ответим в статье.

Выписка из ЕГРП

Важно! Выписка из ЕГРП представляет собой документ, по которому можно получить данные о конкретном недвижимом объекте.

Она также подтверждает наличие или отсутствие прав определенного лица на конкретный объект недвижимости. Помимо этого на основании данных выписки можно выяснить имеются ли какие-либо обременения на данную недвижимость. Такой документ также называют выпиской о правах на недвижимое имущество. Срок действия выписки составляет 30 дней. Содержит в себе выписка следующие сведения:

- Идентификационный кадастровый номер объекта;

- Данные о площади недвижимости;

- Адрес местонахождения объекта;

- Наличие или отсутствие обременения, а при наличие длительность обременения;

- Данные по владельцам, отдельно по принадлежащей каждому доле;

- Данные о решениях суда, относительно рассматриваемого объекта недвижимости (при наличии).

Когда потребуется выписка

Важно! Информация, которая содержится в выписке из ЕГРП позволит проверить «чистоту» квартиры с юридической точки зрения, например, при ее приобретении.

Требуется выписка при заключении определенных сделок к квартирой:

- Когда оформляется право собственности на недвижимость;

- При возникновении спорных ситуаций между представителями местных органов власти и участников строительства;

- Если возникают судебные споры в отношении прав на имущество.

Такая выписка также включается в состав перечня документов, необходимых для приобретения недвижимого объекта. Или при покупке квартиры, оформляя на нее ипотечный кредит в банке. Банк на основе выписки оценивает возможные риски, связанные с приобретаемым имуществом. Помимо этого, для вступления в наследство также потребуется такая выписка.

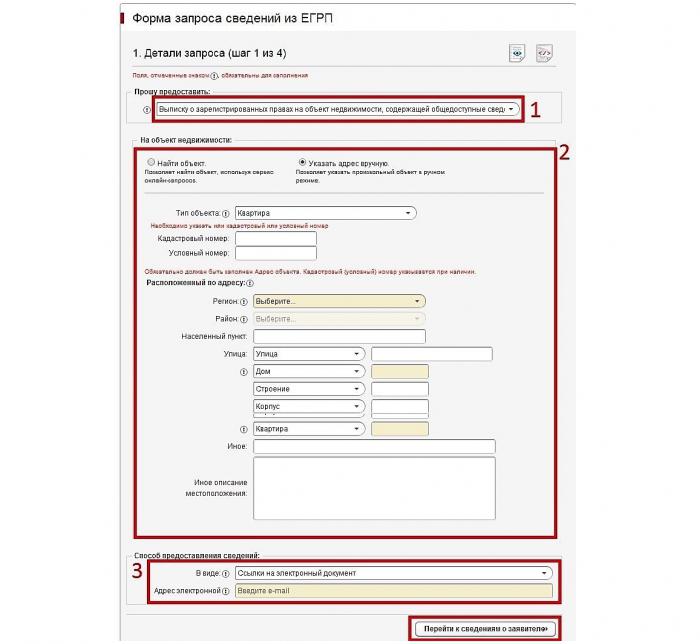

Варианты получения выписки из ЕГРП

Заказать и получить выписку можно как лично, так и через интернет. Для личного получения обратиться можно в Регистрационную палату, МФЦ, либо БТИ. Через интернет выписку можно заказать на сайте Госуслуги и Росреестра. Сделать заявку на выписку может не только физлицо, но и организации и ИП. Для этого потребуется написать заявление, а также оплатить госпошлину за услуги, оказываемые государственными органами. Исчерпывающую информацию о недвижимости вправе получить только собственники объектом, но обратиться за выпиской может и доверенное лицо владельца недвижимости (Читайте также статью ⇒ Как получить выписку из ЕГРП через интернет).

Для личного получения обратиться можно в Регистрационную палату, МФЦ, либо БТИ. Через интернет выписку можно заказать на сайте Госуслуги и Росреестра. Сделать заявку на выписку может не только физлицо, но и организации и ИП. Для этого потребуется написать заявление, а также оплатить госпошлину за услуги, оказываемые государственными органами. Исчерпывающую информацию о недвижимости вправе получить только собственники объектом, но обратиться за выпиской может и доверенное лицо владельца недвижимости (Читайте также статью ⇒ Как получить выписку из ЕГРП через интернет).

Виды оформляемых выписок

Выписку из ЕГРП можно получить разных видов, например:

- Содержащую сведения по собственникам и имуществу, которым он владеет;

- Выписку в информацией по лицам, совершавшим сделки в имуществом, по которому осуществляется запрос;

- Выписку, подтверждающую право конкретного лица на объект недвижимости;

- Содержащую данные по всем лицам, ранее заказывавшим и получавшим сведения по конкретному объекту недвижимости в Росреестре.

Способы получения выписки в МФЦ

Информация, которая находится в Росреестре, либо в центре предоставления услуг не является конфиденциальной. Она общедоступна, поэтому получить ее может не только владелец имущества, но и ее законный представитель. Для этого необходимо подать соответствующий запрос одним из предложенных способов:

- Лично в МФЦ или Росреестре.

- По почте;

- Через интернет, на сайте Росрееста или Госуслуги.

При этом следует учитывать, что подавая заявку на Выписку из ЕГРП лично обратиться можно в любое отделение МФЦ или Росреестра. Если заявку владелец имущества подает через интернет, то выбрать ему потребуется то отделение, к которому владелец недвижимости относится по месту проживания.

Порядок оформления выписки из ЕГРП

Порядок оформления выписки из ЕГРП будет зависеть от того, куда лицо за ней обращается и какой способ обращения он при этом выбрал, через интернет или в одном из указанных выше учреждений. Однако в любом случае алгоритм действий будет схожим. В первую очередь потребуется заполнить заявление и оплатить госпошлину. При обращении лично бланк заявления можно взять непосредственно в учреждении и приложить к нему квитанцию об оплате госпошлины. При подаче заявки через интернет заявление заполняется на сайте Росреестра, а после этого по предоставленными номеру заказа производится оплата.

Однако в любом случае алгоритм действий будет схожим. В первую очередь потребуется заполнить заявление и оплатить госпошлину. При обращении лично бланк заявления можно взять непосредственно в учреждении и приложить к нему квитанцию об оплате госпошлины. При подаче заявки через интернет заявление заполняется на сайте Росреестра, а после этого по предоставленными номеру заказа производится оплата.

Срок на составление выписки будет зависеть от ее разновидности. Обычно он составляет до 5 дней, но если запрос необходим о лица, обращавшихся ранее за получением информации по рассматриваемую объекту недвижимости, то срок может увеличиться до 7 дней.

Основным отличием электронного варианты выписки от выписки, полученной в Росреестре лично будет отсутствии в первом подписи сотрудников органа и печати. Однако, электронная выписка не затрачивает много времени для ее оформления и подходит для предъявления во многие организации. Потому второй вариант может стать более предпочтительным. Выбор в любом случае остается за получателем выписки (Читайте также статью ⇒ ЕГРП и ГКН: в чем отличия?).

Выбор в любом случае остается за получателем выписки (Читайте также статью ⇒ ЕГРП и ГКН: в чем отличия?).

Срок действия выписки из ЕГРП на квартиру

Законодательным актом, регламентирующим регистрацию прав и сделки с недвижимым имуществом является Федеральный закон «О государственной регистрации прав на недвижимое имущество и сделок с ним». Этот закон не содержит определенного срока действия выписки из ЕГРП.

Важно! На основании того, что выписка представляет собой не нормативный документ, то сведения, содержащиеся в ней будут актуальны до тех пор, пока не будут внесены изменения в реестр, относительно того объекта недвижимости, на который оформлялась выписка.

Однако, если рассматривать практику, то организации чаще требуют предоставить выписку, срок которой не должен быть большим. К примеру банки или нотариальные конторы обычно запрашивают выписку, срок которой не должен превышать 1 месяца. А при проверке юридической «чистоты» квартиры, например, в случае ее продаже, выписка будет нужна не «старше» двухнедельного срока.

В соответствии с вышеизложенным, можем сделать выводы, что определенный срок действия выписки не установлен законодательными актами. Однако, сроки могут ограничиваться организациями, запрашиваемыми выписку для совершения какой-либо операции. Прежде чем оплатить госпошлину и заказать документ, следует обратиться в эту организацию и выяснить требуемый срок, иначе может оказаться так, что пока будут подготавливаться иные документы, срок выписки уже истечет.

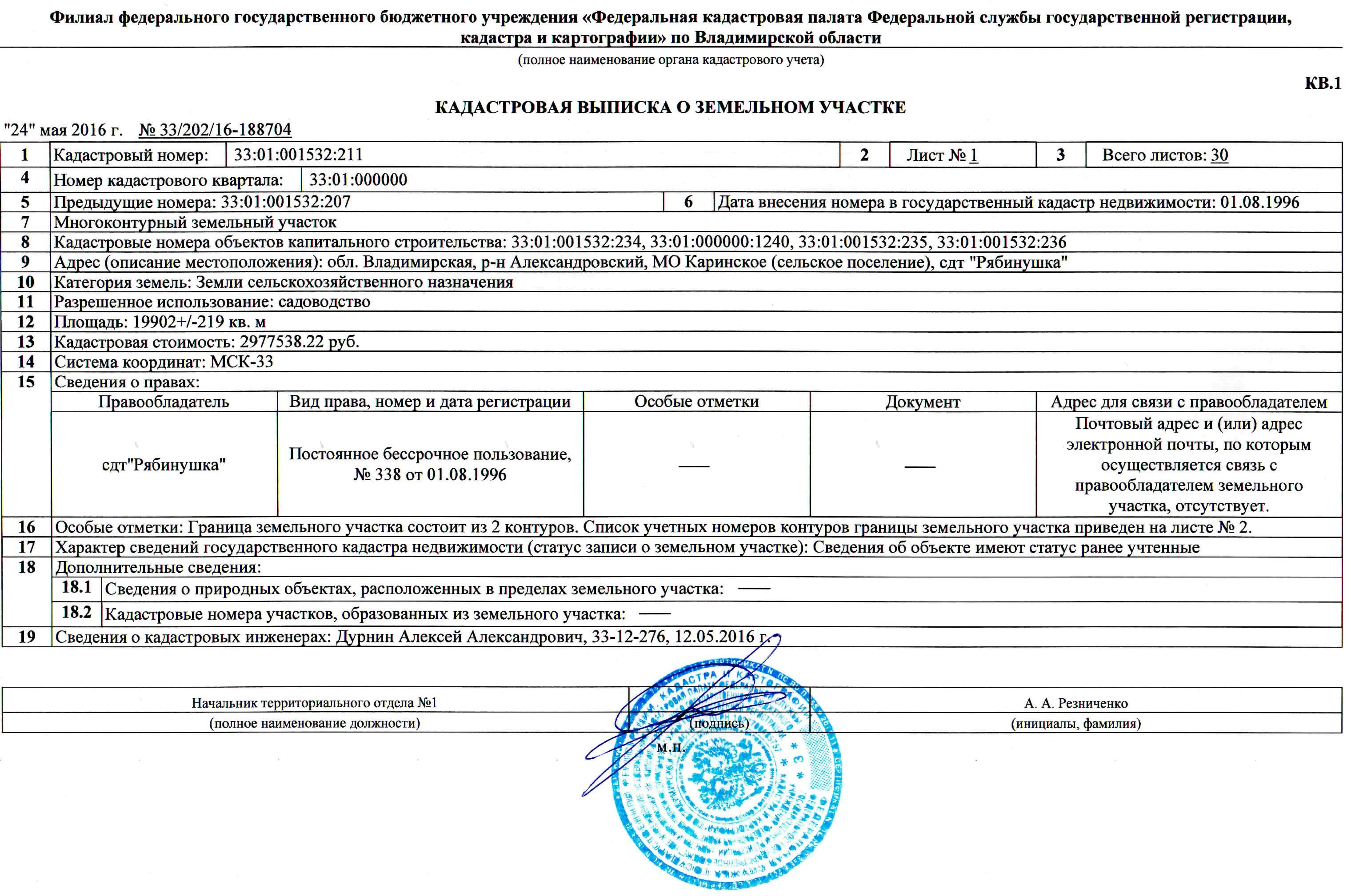

Внесены изменения в перечень документов, необходимых для приобретения прав на земельный участок

Приказом Минэкономразвития Российской Федерации от 13.09.2011 № 475 «Об утверждении перечня документов, необходимых для приобретения прав на земельный участок» обновлен перечень документов, необходимых для приобретения прав на земельный участок.

Так, из перечня исключено требование о том, что кадастровый паспорт земельного участка, в котором содержится описание всех частей земельного участка, занятых объектами недвижимости, должен быть выдан не позднее чем за три месяца до дня подачи заявления. Также перечень более не содержит положений, согласно которым «срок действия» выписок из ЕГРП при подаче заявления ограничен 1 месяцем.

Также перечень более не содержит положений, согласно которым «срок действия» выписок из ЕГРП при подаче заявления ограничен 1 месяцем.

Приказом установлено, что у заявителя, ходатайствующего о приобретении прав земельный участок, не могут быть затребованы следующие документы:

копия свидетельства о государственной регистрации физического лица в качестве индивидуального предпринимателя (для индивидуальных предпринимателей), копия свидетельства о государственной регистрации юридического лица (для юридических лиц) или выписка из государственных реестров о юридическом лице или индивидуальном предпринимателе, являющемся заявителем, ходатайствующим о приобретении прав на земельный участок;

при наличии зданий, строений, сооружений на приобретаемом земельном участке — выписка из Единого государственного реестра прав на недвижимое имущество и сделок с ним (далее — ЕГРП) о правах на здание, строение, сооружение, находящиеся на приобретаемом земельном участке, или уведомление об отсутствии в ЕГРП запрашиваемых сведений о зарегистрированных правах на указанные здания, строения, сооружения;

выписка из ЕГРП о правах на приобретаемый земельный участок или уведомление об отсутствии в ЕГРП запрашиваемых сведений о зарегистрированных правах на указанный земельный участок;

кадастровый паспорт земельного участка, либо кадастровая выписка о земельном участке в случае, если заявление о приобретении прав на данный земельный участок подано с целью переоформления прав на него.

Указанные документы не могут быть затребованы у заявителя, ходатайствующего о приобретении прав на земельный участок, при этом заявитель вправе их представить вместе с заявлением о приобретении прав на земельный участок.

Приказ Минэкономразвития РФ вступает в силу с 1 октября 2011 г., в отношении документов, необходимых для приобретения прав на земельные участки, находящиеся в федеральной собственности и с 1 июля 2012 г. — в отношении документов, необходимых для приобретения прав на иные земельные участки, находящиеся в государственной или муниципальной собственности.

Онлайн ЕГРП — Срок действия выписки из ЕГРН

Срок действия выписки из ЕГРН

Статьи

Выписка из ЕГРН необходима для оценки «чистоты» сделки с недвижимостью. Документ введен в действие в 2017 году. На сегодняшний день справка из ЕГРН постепенно заменяет другие документы. Например, титул собственности уже имеет то же значение, что и раньше. Владелец может вообще не предоставить справку, но предложить покупателю обратиться в Росреестр за выпиской, чтобы убедиться, что объект не находится под арестом и не имеет обременений. Кроме того, документ позволит вам ознакомиться с реальными характеристиками недвижимости (площадь, кадастровая стоимость и т. Д.). Однако при подаче заявления на получение сертификата необходимо учитывать такой фактор, как срок действия выписки ЕГРН.

Кроме того, документ позволит вам ознакомиться с реальными характеристиками недвижимости (площадь, кадастровая стоимость и т. Д.). Однако при подаче заявления на получение сертификата необходимо учитывать такой фактор, как срок действия выписки ЕГРН.

Любой гражданин вправе обратиться за выпиской из ЕГРН. Дата выдачи будет зависеть от того, как подано заявление. Если она была подана напрямую в Росреестр, то она будет получена в течение 3 рабочих дней. МФЦ потребуется некоторое время для передачи запроса в Росреестр. Отправляя письменное заявление по почте, стоит иметь в виду, что письмо с ответом может долго идти адресату. Срок действия выписки ЕГРН будет рассчитываться исходя из даты отправки письма. Поэтому самый быстрый способ получить ответ от ЕГРН — это отправить запрос через Интернет.

Срок действия выписки по закону

Многих интересует вопрос — «Как долго действует выписка из ЕГРН?»

Интересно, что срок действия выписки из Единого государственного реестра юридических лиц не регулируется действующим законодательством. Документ является подтверждением того, что право собственности на объект принадлежит лицу на определенную дату — дату выдачи. Другими словами, только во время создания сертификата вы можете быть уверены, что информация верна. Даже через пару дней право собственности может быть передано другому человеку. Тем более, если документ будет перемещать из одного почтового отделения в другое в течение недели. То есть, если вам нужна актуальная выписка из ЕГРН на квартиру, рекомендуем заказывать ее как можно ближе к сделке.

Документ является подтверждением того, что право собственности на объект принадлежит лицу на определенную дату — дату выдачи. Другими словами, только во время создания сертификата вы можете быть уверены, что информация верна. Даже через пару дней право собственности может быть передано другому человеку. Тем более, если документ будет перемещать из одного почтового отделения в другое в течение недели. То есть, если вам нужна актуальная выписка из ЕГРН на квартиру, рекомендуем заказывать ее как можно ближе к сделке.

Советуем прочитать: Выписка из ЕГРН расширенная. Если информация об объекте недвижимости изменилась, ЕГРН обновляется с учетом текущей информации, и, следовательно, действие предыдущей выписки немедленно прекращается. Если ничего не изменилось, новый запрос к единому реестру позволит вам получить точно такой же отчет с теми же данными. Справка из ЕГРЮЛ действительна только до внесения изменений в базу Росреестра.

Однако для удобства срок действия выписки из ЕГРН по-прежнему установлен и составляет 30 дней с момента ее формирования. По прошествии месяца ни один государственный орган не примет документ. Фактически краткосрочная выписка из ЕГРН призвана защитить участников сделки от мошеннических действий одной из сторон. В Росреестре ежедневно регистрируются новые сделки с недвижимым имуществом, поступает информация о смене собственника, вносятся изменения в характеристики объекта и т. Д. Кроме того, регистрируются новые объекты.

По прошествии месяца ни один государственный орган не примет документ. Фактически краткосрочная выписка из ЕГРН призвана защитить участников сделки от мошеннических действий одной из сторон. В Росреестре ежедневно регистрируются новые сделки с недвижимым имуществом, поступает информация о смене собственника, вносятся изменения в характеристики объекта и т. Д. Кроме того, регистрируются новые объекты.

Увеличение срока действия выписки из Единого государственного реестра (ЕГРН) приведет к заключению незаконных договоров купли-продажи и неразберихе. Чтобы этого не случилось, рекомендуется соблюдать несколько простых правил:

Срок действия выписки из Росреестра четко не зафиксирован на законодательном уровне, поэтому некоторые организации вправе предъявлять свои требования. Например, некоторые нотариусы требуют справку не старше 1 недели.

Чем старше документ, тем выше вероятность того, что информация в нем устарела из-за заключения новой сделки, вступления в право наследования и по другим причинам.

Выписка из ЕГРН — срок действия не зависит от того, кому она выдана — юридическому или физическому.

Электронная выписка из ЕГРН должна быть принята любыми инстанциями (в суде, нотариальной конторе, банке и т. Д.), Поскольку имеет такую же юридическую силу, что и бумажный документ. Таким образом, срок действия электронного сертификата аналогичен бумажному и составляет 30 дней.

Поддержите проект, поделитесь ссылкой в соц.сетях

Срок действия прав доступа и его продление

Права доступа студентов

Права доступа студентов действительны на семестр или на учебный год, в зависимости от посещаемости.

- Для тех, кто записался на обучение на весь учебный год или на весенний семестр, права доступа действуют до 30 сентября .

- Для записавшихся на осенний семестр права доступа действуют до 31 января .

Окончание в середине семестра не прекращает действие прав доступа. Например, если вы закончите обучение в октябре, ваши права доступа будут действовать до 31 января.

Например, если вы закончите обучение в октябре, ваши права доступа будут действовать до 31 января.

Подробнее о прекращении прав доступа и его последствиях можно прочитать здесь.

Срок действия прав доступа будет продлен автоматически, если студент

Срок действия прав доступа Unix должен быть продлен до истечения срока их действия. Это можно сделать только в том случае, если студент зарегистрировался для посещения. При регистрации на WebOodi срок действия прав доступа может быть продлен сразу.При регистрации другими способами продление обычно возможно до следующего рабочего дня.

Срок действия прав доступа может быть продлен с помощью онлайн-инструмента. Новые условия использования можно принять с помощью вышеупомянутого онлайн-инструмента или при активации новой учетной записи. Если ваши права доступа уже истекли, вы все равно можете продлить их срок действия с помощью инструмента активации для новых учетных записей пользователей.

Права доступа персонала

Права доступа персонала действительны не более полутора лет одновременно.

Для временных сотрудников срок действия прав доступа зависит от продолжительности их трудовых отношений. Права доступа для временных сотрудников истекают через 28 дней после прекращения трудовых отношений. Однако права доступа могут быть действительны не более полутора лет одновременно.

Срок действия прав доступа персонала будет продлен автоматически, если сотрудник

- принял новые условия использования (вступающие в силу с 2010 г.) в электронном виде

- в настоящее время работает в университете

- использовали свои права доступа за последние шесть месяцев

В других случаях и в зависимости от рассматриваемой ИТ-системы пользователи могут расширить свои собственные права доступа с помощью онлайн-инструмента.

Срок действия прав доступа продлевается в соответствии с информацией о трудовых отношениях, доступной в кадровой системе университета.

Уведомления об истечении прав доступа

В большинстве университетских ИТ-систем уведомления об истечении прав доступа будут отправляться по электронной почте как на номер для конкретного имени ( [email protected] ), так и на системный (). [email protected] ) адрес за два месяца, месяц, две недели и неделю до истечения срока годности. Уведомления отправляются на основе информации, доступной в базе данных о правах доступа университета.

Если пользователь не хочет получать уведомления об истечении его прав доступа, он может предотвратить это, используя онлайн-инструмент информации о правах доступа и выбрав нужный вариант в разделе Предоставленные права доступа > Уведомления .

По истечении прав доступа

Права доступа, срок действия которых не был продлен до даты истечения срока, автоматически теряют силу.После этого все электронные письма, отправленные пользователю, будут возвращены отправителю с прикрепленным уведомлением об ошибке. Персональные веб-сайты пользователя также будут недоступны.

Персональные веб-сайты пользователя также будут недоступны.

Вы можете запросить продление срока действия ваших прав доступа, отправив электронное письмо по адресу [email protected]. Расширение требует присутствия, если пользователь является студентом, или действующего трудового отношения, если пользователь является сотрудником. Пользователь должен изменить свой пароль с помощью службы сброса. Пароль не будет отправлен пользователю в письме, как это делается при предоставлении новых прав доступа.

Просроченные права доступа с включенными файлами могут быть продлены и возвращены пользователю в течение года после истечения срока действия прав доступа. После этого файлы будут удалены.

Дополнительная информация

Даты вступления в силу и срок действия Строки материалов в

Спецификация и операции в маршруте имеют ограниченный период действия, в течение которого

их можно использовать в производственном заказе. Срок действия для каждого материала и операции составляет указывается в поле Effective Date и Expiry Date в следующих сеансах:

Вы можете использовать эти периоды действия для записи исторических данных о структуре продукта. Последний возможный срок годности — 19 января 2038 года. не вводить срок годности, LN автоматически устанавливает срок годности на 19.01.38. Материалы в спецификации Вы можете ввести больше более одной строки материала для одного номера позиции. У каждой линии материалов своя срок действия, чтобы его можно было использовать последовательно. Линии отличается порядковым номером, который следует за номером позиции.

3 марта 1993 г., 24 шт. позиции B00012 заменено на 24 шт позиции B01037.6 июня 1993 г. количество сократилось до 20. шт. Примечание Срок действия должен не перекрываются. Если это так, LN использует первый допустимый материал или операцию, а остальное игнорирует. Операции в маршруте Можно ввести больше чем один вариант операции в маршрутизации. Каждая версия имеет свой срок годности. Строки различаются порядковым номером, который следует за номером операции. Дата вступления в силу производственного заказа Когда производство заказ создан, актуальные материалы и операции на текущую дату используется, если другая дата вступления в силу не указана в поле Ссылка в сеанс Производственные заказы (tisfc0501m000). Пример Чтобы спланировать изменение материалов производимого изделия на будущая дата, например, 3 марта, сделайте следующее:

|

4 положительных результата более коротких сроков действия сертификата SSL

Прокрутите вниз, чтобы принять

VENAFI CLOUD SERVICE

*** ВАЖНО ***

ВНИМАТЕЛЬНО ПРОЧИТАЙТЕ ПЕРЕД ПРОДОЛЖЕНИЕМ РЕГИСТРАЦИИ И / ИЛИ АКТИВАЦИИ ОБЛАЧНОЙ СЛУЖБЫ VENAFI («СЕРВИС»).

Это юридическое соглашение между конечным пользователем («Вы») и Venafi, Inc. («Venafi» или «наш»). ПРИНИМАЯ НАСТОЯЩЕЕ СОГЛАШЕНИЕ, ЛИБО НАЖМИТЕ НА ОКНО ВАШЕГО ПРИНЯТИЯ И / ИЛИ АКТИВИРУЯ И ИСПОЛЬЗУЯ СЛУЖБУ VENAFI CLOUD, ДЛЯ КОТОРОЙ ВЫ ЗАРЕГИСТРИРОВАНЫ, ВЫ СОГЛАШАЕТЕСЬ С УСЛОВИЯМИ НАСТОЯЩЕГО СОГЛАШЕНИЯ. ЕСЛИ ВЫ ПРИСОЕДИНЯЕТЕСЬ К НАСТОЯЩЕМУ СОГЛАШЕНИЮ ОТ ИМЕНИ КОМПАНИИ ИЛИ ДРУГОГО ЮРИДИЧЕСКОГО ЛИЦА, ВЫ ЗАЯВЛЯЕТЕ, ЧТО У ВАС ЕСТЬ ПОЛНОМОЧИЯ ПРИВЯЗАТЬ ТАКОЕ ЛИЦО И ЕГО АФФИЛИРОВАННЫХ ЛИЦ НАСТОЯЩИЕ УСЛОВИЯ, В СЛУЧАЕ «ВЫ ИЛИ ВЫ» НАЗНАЧЕНИЕ ТАКОГО ЛИЦА И ЕГО АФФИЛИРОВАННЫХ ЛИЦЕСЛИ ВЫ НЕ ИМЕЕТЕ ТАКИХ ОРГАНОВ ИЛИ НЕ СОГЛАСНЫ С ЭТИМИ УСЛОВИЯМИ, ВЫ НЕ ДОЛЖНЫ ПРИНЯТЬ ДАННОЕ СОГЛАШЕНИЕ И НЕ МОЖЕТЕ ИСПОЛЬЗОВАТЬ УСЛУГУ.

Вы не имеете права доступа к Сервису, если Вы являетесь Нашим конкурентом или действуете в качестве представителя или агента конкурента, кроме как с Нашего предварительного письменного согласия. Кроме того, вы не должны получать доступ к Сервису для целей мониторинга его доступности, производительности или функциональности, а также для любых других сравнительных или конкурентных целей, и вы не должны выполнять оценку уязвимости безопасности или тесты на проникновение без явного письменного согласия Venafi.

Это Соглашение последний раз обновлялось 12 апреля 2017 года. Оно вступает в силу между Вами и Venafi с даты принятия Вами настоящего Соглашения.

Облачная служба Venafi включает в себя две отдельные службы, которые используются Venafi как программное обеспечение как услуга, каждая из которых лицензируется отдельно в соответствии с условиями настоящего Соглашения, и каждая из которых считается Услугой в соответствии с настоящим Соглашением: риск Venafi Cloud Служба оценки или Venafi Cloud для службы DevOps.Ваше право использовать любую Службу зависит от Службы, для использования которой вы зарегистрировались в Venafi.

- Определения

- «Ваши данные» — это электронные данные и информация, предоставленные Вам или для Вас в Сервисе или собранные и обработанные Вами или для Вас с использованием Сервиса.

- Предоставление лицензий и ограничения

- Лицензия предоставлена Вам Venafi. Venafi предоставляет Вам ограниченную, неисключительную, непередаваемую, не подлежащую переуступке, ограниченную лицензию («Лицензия») на доступ и использование Сервиса в течение применимого Срока действия лицензии, изложенного в Разделе 2.2 ниже, в соответствии с инструкциями, содержащимися в пользовательской документации, прилагаемой к Услуге («Документация»). Настоящим Venafi предоставляет вам право использовать Документацию исключительно в связи с осуществлением ваших прав по настоящему Соглашению. За исключением случаев, явно указанных в настоящем Соглашении, право на использование, копирование, отображение или распечатку Документации полностью или частично не предоставляется. Это предоставление лицензии ограничено вашим внутренним использованием. Эта Лицензия предоставляется при условии соблюдения вами всех ваших обязательств по настоящему Соглашению.За исключением явных лицензий, предоставленных в этом разделе, Venafi не предоставляет никаких других прав или лицензий, прямо, косвенно, в порядке эстоппеля или иным образом. Служба и Документация предоставляются Лицензиату по лицензии и не продаются. Права, не предоставленные настоящим Соглашением, сохраняются за Venafi.

- Срок действия лицензии.

- Сервис оценки рисков Venafi Cloud.Если вы зарегистрировались для доступа к услуге Venafi Cloud Risk Assessment Service и ее использования, ваше право на использование Venafi Cloud Risk Assessment Service ограничено девяносто (90) днями с даты первой регистрации для использования Услуги, если иное не продлено в вашем соглашении с Venafi.

- Venafi Cloud для службы DevOps. Если вы зарегистрировались для доступа и использования Venafi Cloud для службы DevOps, ваше право на использование Venafi Cloud для службы DevOps будет действовать на неопределенный срок и может быть прекращено вами или Venafi в любое время по любой причине.

- Ограничения использования. Предоставление прав, указанных в разделах 2.1 и 2.2, выше, подлежит следующим ограничениям и ограничениям:

- Если вы зарегистрировались для доступа и использования Venafi Cloud for DevOps Service, вы должны использовать сертификаты SSL / TLS, выданные вам бесплатно через Сервис, только для целей разработки и тестирования, и вам строго запрещено использовать такие сертификаты SSL / TLS. в производственной среде или на любой производственной мощности.Если вы зарегистрированы в общедоступном Центре сертификации («ЦС»), поддерживаемом Сервисом, и имеете действительные учетные данные, выданные этим ЦС, с помощью которых вы можете подписаться на сертификаты SSL / TLS такого ЦС на платной основе для использования в производственных средах, может запросить такие сертификаты через соответствующий интерфейс, представленный в Сервисе, используя такие учетные данные. В таком случае платный сертификат (сертификаты) будет выдан вам ЦС, и любой доступ к таким сертификатам или их использование вами будет регулироваться условиями, установленными ЦС.В этом случае Venafi не будет платить или обрабатывать какие-либо сборы. Использование сертификатов, выпущенных DigiCert, регулируется Соглашением об услугах сертификации, опубликованном DigiCert по адресу https://www.digicert.com/docs/agreements/Certificate-Services-Agreement.pdf, условия которого включены в настоящее описание посредством ссылки.

- Вы не имеете права использовать (или приводить к использованию) Сервис в интересах какой-либо третьей стороны, включая, помимо прочего, аренду, в рамках предложения услуг Поставщика услуг приложений (ASP) или в качестве сервисного бюро или любыми аналогичными средствами. .

- Вы не должны передавать доступ к Сервису, полностью или частично, третьим лицам или сторонам. Вы не имеете права разрешать сублицензирование, аренду или другую передачу Сервиса.

- Вы не должны (а) вмешиваться или нарушать целостность или работу Сервиса или сторонних данных, содержащихся в нем, (б) пытаться получить несанкционированный доступ к Сервису или связанным с ним системам или сетям, (в) разрешать прямое или косвенное доступ к Сервису или использование Сервиса способом, который обходит договорное ограничение на использование, или (d) доступ к Сервису с целью создания конкурентоспособного продукта или услуги.

- Лицензия предоставлена вами. Вы предоставляете Venafi и его аффилированным лицам, в зависимости от обстоятельств, глобальную ограниченную лицензию на размещение, копирование, передачу и отображение ваших данных, если это необходимо Venafi для предоставления Услуги в соответствии с настоящим Соглашением. В соответствии с ограниченными лицензиями, предоставленными в настоящем документе, Venafi не приобретает никаких прав, титула или интереса от Вас или любого из Ваших поставщиков или лицензиаров в соответствии с настоящим Соглашением в отношении Ваших Данных.

- Владение

- Материалы Venafi. Venafi и / или его поставщики имеют и сохраняют за собой все права, титулы и интересы в отношении Сервиса и Документации, а также все права интеллектуальной собственности, воплощенные в Сервисе и Документации, включая, помимо прочего, любые патенты, авторские права, товарные знаки и коммерческую тайну. в Сервисе и любых его модификациях и / или их производных, независимо от того, были ли они сделаны по запросу Лицензиата, а также все ноу-хау, концепции, методы, инструменты программирования, изобретения и исходный компьютерный код, разработанные Venafi (вместе «Материалы Venafi» ).

- Лицензия с ограниченной обратной связью. Настоящим вы предоставляете Venafi бесплатно неисключительную, бесплатную, всемирную, бессрочную, безотзывную лицензию в соответствии с вашими правами интеллектуальной собственности в отношении предложений, комментариев и других форм обратной связи ( «Обратная связь» ) в отношении Услуга, предоставляемая Venafi вами или от вашего имени, включая Отзывы о функциях, удобстве использования и использовании, а также отчеты об ошибках для воспроизведения, выполнения, отображения, создания производных работ на основе Обратной связи и распространения таких отзывов и / или производных работ в Сервисе.Отзыв предоставляется «как есть» без каких-либо гарантий и не должен включать в себя какую-либо вашу конфиденциальную информацию.

- Отказ от гарантий

- ЗА ИСКЛЮЧЕНИЕМ ЯВНО УКАЗАННЫХ В ДАННОМ РАЗДЕЛЕ 4 УСЛУГИ И ДОКУМЕНТАЦИЯ ПРЕДОСТАВЛЯЮТСЯ «КАК ЕСТЬ», С «ВСЕМИ НЕИСПРАВНОСТЯМИ» И «ПО ДОСТУПНОСТИ», БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ, ЯВНЫХ ИЛИ ПОДРАЗУМЕВАЕМЫХ, ВКЛЮЧАЯ, НО НЕ ОГРАНИЧИВАЮЩИЕСЯ , ЛЮБЫЕ ПОДРАЗУМЕВАЕМЫЕ ГАРАНТИИ КОММЕРЧЕСКОЙ ЦЕННОСТИ, ПРИГОДНОСТИ ДЛЯ КОНКРЕТНОЙ ЦЕЛИ, НАЗВАНИЯ, ТОЧНОСТИ, НАДЕЖНОСТИ ИЛИ НЕЗАЩИТЫ ОТ ПРАВ, ВЫЯВЛЯЮЩИХСЯ В РЕЗУЛЬТАТЕ СДЕЛКИ, ИСПОЛЬЗОВАНИЯ, ТОРГОВЛИ ИЛИ ЛЮБОГО ДРУГОГО СПОСОБА.Компания VENAFI НЕ ОБЯЗАНА ПРЕДОСТАВЛЯТЬ КАКИЕ-ЛИБО ОБНОВЛЕНИЯ, ОБНОВЛЕНИЯ ИЛИ ТЕХНИЧЕСКАЯ ПОДДЕРЖКА УСЛУГ. VENAFI НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ И ОБЯЗАТЕЛЬСТВ ПО ВОЗМЕЩЕНИЮ ЛЮБЫХ ВРЕДОВ ИЛИ УБЫТКОВ, ПРИЧИНЕННЫХ ЛЮБЫМИ СТОРОННИМИ ПОСТАВЩИКАМИ ХОСТИНГА. Ни в коем случае Venafi не гарантирует, что Сервис не содержит ошибок или что Вы сможете работать с Сервисом без проблем или перерывов. В некоторых юрисдикциях не допускается исключение подразумеваемых гарантий, и в таком случае вышеуказанное исключение может не применяться.

- Ограничение ответственности

- НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПОТЕРЯ ДОХОДОВ, ПРИБЫЛИ ИЛИ ДАННЫХ, А ТАКЖЕ ПРЯМЫЕ, СПЕЦИАЛЬНЫЕ, КОСВЕННЫЕ, КОСВЕННЫЕ, СЛУЧАЙНЫЕ ИЛИ КАРАТНЫЕ УБЫТКИ, ПРИЧИНЕННЫЕ И НЕЗАВИСИМЫЕ ОТ ТЕОРИИ ИСПОЛЬЗОВАНИЯ ОТВЕТСТВЕННОСТИ ИЛИ НЕВОЗМОЖНОСТЬ ИСПОЛЬЗОВАТЬ СЛУЖБУ, ДАЖЕ ЕСЛИ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ СООБЩАЛИ О ВОЗМОЖНОСТИ ТАКИХ УБЫТКОВ.В некоторых юрисдикциях не допускается ограничение или исключение ответственности за случайный или косвенный ущерб, и в той мере, в какой это имеет место, указанное выше ограничение или исключение может не относиться к Вам.

- Срок действия и прекращение действия

Эта Лицензия действует до ее прекращения, как указано в настоящем документе, или до истечения Срока действия лицензии, и стороны не продлевают ее иным образом.Venafi может прекратить действие настоящего Соглашения и / или Лицензии в любое время с письменным уведомлением или без него, если вы не соблюдаете какое-либо положение или условие настоящего Соглашения или если Venafi прекращает предоставлять Услугу конечным пользователям. Вы можете расторгнуть настоящее Соглашение в любое время, направив письменное уведомление Venafi. При любом прекращении или истечении срока действия настоящего Соглашения или Лицензии Вы соглашаетесь прекратить любое использование Сервиса, если Лицензия не будет продлена или восстановлена иным образом. После прекращения действия Venafi также может требовать соблюдения любых прав, предусмотренных законом.Положения настоящего Соглашения, защищающие права собственности Venafi, останутся в силе после расторжения.

- Соблюдение законов

- Нарушение законов. Вы не имеете права сознательно предпринимать какие-либо действия или не предпринимать никаких действий, если разумно предсказуемый результат приведет к нарушению Venafi любого применимого закона, правила, постановления или политики и, если это не противоречит им, любого другого применимого закона, правила, регулирование и политика.

- Применимое право

Настоящее Соглашение регулируется, и любое арбитражное разбирательство в соответствии с настоящим Соглашением должно применяться законами штата Юта, за исключением (а) его принципов коллизионного права; (b) Конвенция Организации Объединенных Наций о договорах международной купли-продажи товаров; (c) Конвенция 1974 г. об исковой давности в международной купле-продаже товаров; и (d) Протокол о поправках к Конвенции 1974 г., подписанный в Вене 11 апреля 1980 г.

- Общий

- Настоящее Соглашение является обязательным для вас, а также для ваших сотрудников, работодателей, подрядчиков и агентов, а также для любых разрешенных правопреемников и правопреемников. За исключением случаев, когда иное в письменной форме заменяется отдельно оформленным соглашением, настоящее Соглашение представляет собой полное соглашение между Вами и Venafi в отношении Лицензии, предоставленной по настоящему Соглашению, и вы соглашаетесь с тем, что Venafi не будет нести никакой ответственности за любые заявления или заявления, сделанные ею, ее агенты или любое другое лицо (невиновно или по небрежности), на которого вы полагались при заключении настоящего Соглашения, если такое заявление или заявление не было сделано обманным путем.Настоящее Соглашение заменяет собой любые другие договоренности или соглашения, включая, помимо прочего, рекламу в отношении Сервиса. Если какое-либо положение настоящего Соглашения будет признано недействительным или не имеющим исковой силы какой-либо страной или правительственным учреждением, обладающим юрисдикцией, это конкретное положение будет считаться измененным в той степени, которая необходима для того, чтобы сделать положение действительным и имеющим исковую силу, а остальные положения останутся в полной силе. Если такое изменение будет нецелесообразным или отклонено, вы и Venafi после этого имеете право расторгнуть настоящее Соглашение с немедленным уведомлением.

- Выживание. Стороны соглашаются, что права и обязанности, изложенные в упомянутых выше Разделах 1 (Определения), 3 (Право собственности), 4 (Отказ от гарантий), 5 (Ограничение ответственности), 6 (Срок действия и прекращение действия), 7 (Соблюдение требований) с законами), 8 (Применимое право) и 9 (Общие) остаются в силе после прекращения действия настоящего Соглашения по любой причине, и его исполнение не подлежит никаким прецедентным условиям.

- Назначение. Настоящее Соглашение имеет обязательную силу и действует в интересах соответствующих правопреемников сторон и разрешенных правопреемников. Вы не должны уступать настоящее Соглашение или какие-либо из своих прав или обязательств по нему без предварительного письменного согласия Venafi, и любая такая попытка уступки будет недействительной.

По вопросам, касающимся настоящего Соглашения, обращайтесь к Venafi по телефону 175 E.400 South, Suite 300, Солт-Лейк-Сити, Юта 84111 США.

Я принимаю Лицензионное соглашение с конечным пользователем

28,2. Управление сертификатами и центрами сертификации Red Hat Enterprise Linux 6

Почти каждая топология IdM будет включать интегрированную систему сертификатов Dogtag для управления сертификатами для серверов / реплик, хостов, пользователей и служб в домене IdM.

Сама конфигурация системы сертификатов Dogtag может потребовать изменений по мере изменения домена и физических машин.

Использование нескольких сертификатов для подписи сертификатов (CA) в вашей среде IdM не поддерживается в Red Hat Enterprise Linux 6. Для поддержки этой конфигурации обновите свои системы IdM до Red Hat Enterprise Linux 7.

28.2.1. Обновление сертификатов ЦС, выданных внешними ЦС

Все сертификаты, выданные серверами IdM, такие как сертификаты хоста и пользователя (включая сертификаты подсистем и серверов, используемые внутренними службами IdM), отслеживаются утилитой certmonger и автоматически обновляются по мере истечения срока их действия.

Есть одно исключение: сам сертификат CA. Этот сертификат не обновляется автоматически по истечении срока его действия.

Обязательно обновляйте сертификат CA до истечения срока его действия. Обратите внимание, что вы должны сами следить за датой истечения срока действия сертификата CA. IdM не отслеживает дату истечения срока действия автоматически в Red Hat Enterprise Linux 6.

Сертификат CA необходимо обновить через внешний CA, который его выпустил, а затем вручную обновить в базах данных сертификатов (также называемых базами данных NSS ).Это делается с помощью утилиты безопасности certutil NSS.Невозможно обновить сертификат CA с помощью веб-интерфейса IdM или утилит командной строки IdM.

Существуют некоторые требования для продления сертификата:

Внешний ЦС, выдавший сертификат, должен разрешать продление.

Закрытый ключ CA не должен изменяться.

Новый сертификат должен иметь то же имя субъекта, что и исходный сертификат.

Вам понадобится исходный CSR (запрос на подпись сертификата), чтобы получить новый сертификат. Вы можете найти его в одном из трех мест:

У внешнего центра сертификации все еще может быть его копия,

в файле

/root/ipa.csrна первом установленном сервере IdM,в разделе

ca.signing.certreqфайла/ etc / pki-ca / CS.cfgна первом установленном сервере IdM. Его нужно будет преобразовать в формат PEM.

Вам также необходимо знать псевдоним вашего центра сертификации в базах данных NSS. Обычно это . Здесь мы используем EXAMPLE.COM IPA CA . Вы можете запросить базу данных Apache, чтобы узнать текущий псевдоним, выполнив следующую команду:

# certutil -L -d / etc / httpd / псевдоним

28.2.1.1. Процедура продления

Продление должно происходить в период действия других ваших сертификатов.Ваш ЦС должен быть запущен, чтобы обновлять сертификаты собственной подсистемы. Если вы попытаетесь обновить сертификат ЦС после того, как срок его действия истек, так что срок его действия истек после даты истечения срока действия сертификатов подсистемы ЦС, ваш сервер IdM не будет работать.

Продлить свидетельство

Передайте CSR своему внешнему ЦС, и они выдадут вам новый сертификат. Мы предполагаем, что полученный сертификат сохранен в файле /root/ipa.crt . Мы также предполагаем, что файл / root / external-ca.Файл pem содержит цепочку сертификатов внешнего CA в формате PEM. Обновление необходимо выполнить в ЦС IdM, предназначенном для управления обновлениями. Один из способов определить первый установленный сервер IdM — проверить, соответствует ли значение для подсистемы . Выберите Новый :

# grep subsystem.select /etc/pki-ca/CS.cfg subsystem.select = Новый

Альтернативный метод — поиск команды Renew_ca_cert после сохранения в выходных данных команды getcert list .

Количество отслеживаемых сертификатов и запросов: 8.

Идентификатор запроса '20131125153455':

статус: МОНИТОРИНГ

застрял: нет

хранилище пары ключей: type = NSSDB, location = '/ var / lib / pki-ca / alias', nickname = 'auditSigningCert cert-pki-ca', token = 'NSS Certificate DB', pin = '4555365'

сертификат: type = NSSDB, location = '/ var / lib / pki-ca / alias', nickname = 'auditSigningCert cert-pki-ca', token = 'NSS Certificate DB'

CA: dogtag-ipa-refresh-agent

эмитент: CN = Центр сертификации, O = ПРИМЕР.COM

тема: CN = CA Audit, O = EXAMPLE.COM

истекает: 2015-11-15 15:34:12 UTC

команда предварительного сохранения: / usr / lib64 / ipa / certmonger / stop_pkicad

Команда после сохранения : / usr / lib64 / ipa / certmonger / refresh_ca_cert "auditSigningCert cert-pki-ca"

трек: да

автоматическое продление: да

...

Установите новый сертификат CA на первый установленный сервер IdM

ЦС необходимо выключить, чтобы обновить свой сертификат:

# сервис ipa stop

Обновите базу данных сертификатов ЦС NSS:

# certutil -A -d / var / lib / pki-ca / alias -n 'caSigningCert cert-pki-ca' -t CT, C, C -a -i / root / ipa.CRT

Замените значение

ca.signing.certна/etc/pki-ca/CS.cfg. Это значение сертификата в формате base64. Вы можете получить это, удалив блоки BEGIN / END изipa.crtи сжав их в одну строку.Обновите базу данных Apache NSS:

# certutil -A -d / etc / httpd / alias -n 'ПРИМЕР.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt

Обновите экземпляры сервера LDAP:

# certutil -A -d / etc / dirsrv / slapd-EXAMPLE-COM -n 'ПРИМЕР.COM IPA CA '-t CT, C, C -a -i /root/ipa.crt # certutil -A -d / etc / dirsrv / slapd-PKI-IPA -n 'EXAMPLE.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt

Обновите сертификат CA в файловой системе:

# cp /root/ipa.crt /etc/ipa/ca.crt # cat /root/ipa.crt /root/external-ca.pem> /etc/httpd/alias/cacert.asc # cp /etc/httpd/alias/cacert.asc /usr/share/ipa/html/ca.crt

Обновите базу данных общей системы:

# certutil -A -d / etc / pki / nssdb -n 'IPA CA' -t CT, C, C -a -i / root / ipa.CRT

Перезапустите службу:

# сервис ipa start

Обновите сертификат CA в LDAP. Сначала преобразуйте сертификат в формат DER:

# openssl x509 -outform DER -in /root/ipa.crt -out /tmp/ipa.der

Добавьте сертификат в LDAP:

# kinit admin # ldapmodify -Y GSSAPI SASL / GSSAPI аутентификация запущена Имя пользователя SASL: [email protected] SASL SSF: 56 Уровень безопасности данных SASL установлен.dn: cn = CAcert, cn = ipa, cn = etc, dc = example, dc = com changetype: изменить заменить: cacertificate; двоичный cacertificate; binary:

Установите новый сертификат CA на другие серверы IdM с CA

Скопируйте обновленный сертификат на машину и остановите службу. Предположим, это файл

/root/ipa.crt.# сервис ipa stop

Обновите базу данных Apache NSS:

# certutil -A -d / var / lib / pki-ca / alias -n 'caSigningCert cert-pki-ca' -t CT, C, C -a -i / root / ipa.CRT

Замените значение

ca.signing.certна/etc/pki-ca/CS.cfg. Это значение сертификата в формате base64. Вы можете получить это, удалив блоки BEGIN / END изipa.crtи сжав их в одну строку.Обновите базу данных Apache NSS:

# certutil -A -d / etc / httpd / alias -n 'ПРИМЕР.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt

Обновите экземпляры сервера LDAP:

# certutil -A -d / etc / dirsrv / slapd-EXAMPLE-COM -n 'ПРИМЕР.COM IPA CA '-t CT, C, C -a -i /root/ipa.crt # certutil -A -d / etc / dirsrv / slapd-PKI-IPA -n 'EXAMPLE.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt

Обновите сертификат CA в файловой системе:

# cp /root/ipa.crt /etc/ipa/ca.crt # cat /root/ipa.crt /root/external-ca.pem> /etc/httpd/alias/cacert.asc # cp /etc/httpd/alias/cacert.asc /usr/share/ipa/html/ca.crt

Обновите базу данных общей системы:

# certutil -A -d / etc / pki / nssdb -n 'IPA CA' -t CT, C, C -a -i / root / ipa.CRT

Перезапустите службу:

# service ipa start

Установите новый сертификат CA на другие мастера IdM без CA

Скопируйте обновленный сертификат на машину и остановите службу. Предположим, это файл

/root/ipa.crt.# сервис ipa stop

Обновите базу данных Apache NSS:

# certutil -A -d / etc / httpd / alias -n 'ПРИМЕР.COM IPA CA '-t CT, C, C -a -i /root/ipa.crt

Обновите экземпляры сервера LDAP:

# certutil -A -d / etc / dirsrv / slapd-EXAMPLE-COM -n 'EXAMPLE.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt # certutil -A -d / etc / dirsrv / slapd-PKI-IPA -n 'EXAMPLE.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt

Обновите сертификат CA в файловой системе:

# cp /root/ipa.crt /etc/ipa/ca.crt # cat /root/ipa.crt / root / external-ca.pem> /etc/httpd/alias/cacert.asc # cp /etc/httpd/alias/cacert.asc /usr/share/ipa/html/ca.crt

Обновите базу данных общей системы:

# certutil -A -d / etc / pki / nssdb -n 'IPA CA' -t CT, C, C -a -i /root/ipa.crt

Перезапустите службу:

# service ipa start

Установить новый сертификат CA на все клиентские машины IdM

Получите обновленный сертификат ЦС IdM. Предположим, это файл / tmp / ipa.crt .

# certutil -A -d / etc / pki / nssdb -n 'IPA CA' -t CT, C, C -a -i /tmp/ipa.crt # cp /tmp/ipa.crt /etc/ipa/ca.crt

28.2.2. Обновление сертификатов CA, выданных IdM CA

Все сертификаты, выданные серверами IdM, такие как сертификаты хоста и пользователя (включая сертификаты подсистем и серверов, используемые внутренними службами IdM), отслеживаются утилитой certmonger и автоматически обновляются по мере истечения срока их действия.

Есть одно исключение: сам сертификат CA.Этот сертификат не обновляется автоматически по истечении срока его действия.

Обязательно обновляйте сертификат CA до истечения срока его действия. Обратите внимание, что вы должны сами следить за датой истечения срока действия сертификата CA. IdM не отслеживает дату истечения срока действия автоматически в Red Hat Enterprise Linux 6.

28.2.2.1. Процедура продления

Продление должно происходить в период действия других ваших сертификатов. Ваш ЦС должен быть запущен, чтобы обновлять сертификаты собственной подсистемы.Если вы попытаетесь обновить сертификат ЦС после того, как срок его действия истек, так что срок его действия истек после даты истечения срока действия сертификатов подсистемы ЦС, ваш сервер IdM не будет работать.

Обновите сертификат подписи вашего ЦС IdM и установите новый сертификат ЦС на свой первый установленный сервер IdM

Убедитесь, что IPA остановлен:

# ipactl status # ipactl stop

Убедитесь, что

ntpdне запущен:# service ntpd status # service ntpd stop

Запустите сервер каталогов и убедитесь, что он работает:

# service dirsrv start # service dirsrv status

Запустите Dogtag CA и убедитесь, что он работает:

# service pki-cad start # service pki-cad status

Введите следующую команду, чтобы попытаться обновить сертификат подписи ЦС Dogtag напрямую через помощник по сертификации,

dogtag-ipa-Renew-agent-submit:# / usr / libexec / certmonger / dogtag-ipa-refresh-agent-submit -D 1 -T caCACert | хвост -n 1 | xargs / usr / libexec / certmonger / dogtag-ipa-refresh-agent-submit -d / etc / httpd / alias -n ipaCert -p / etc / httpd / alias / pwdfile.txt -v -S

Обновите базу данных сертификатов ЦС NSS:

# certutil -A -d / var / lib / pki-ca / alias -n 'caSigningCert cert-pki-ca' -t CT, C, C -a -i /root/ipa.crt

Замените значение

ca.signing.certна/etc/pki-ca/CS.cfg. Это значение сертификата в формате base64. Вы можете получить это, удалив блоки BEGIN / END изipa.crtи сжав их в одну строку.Обновите базу данных Apache NSS:

# certutil -A -d / etc / httpd / alias -n 'ПРИМЕР.COM IPA CA '-t CT, C, C -a -i /root/ipa.crt

Обновите экземпляры сервера LDAP:

# certutil -A -d / etc / dirsrv / slapd-EXAMPLE-COM -n 'EXAMPLE.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt # certutil -A -d / etc / dirsrv / slapd-PKI-IPA -n 'EXAMPLE.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt

Обновите сертификат CA в файловой системе:

# cp /root/ipa.crt /etc/ipa/ca.crt # cat /root/ipa.crt / root / external-ca.pem> /etc/httpd/alias/cacert.asc # cp /etc/httpd/alias/cacert.asc /usr/share/ipa/html/ca.crt

Обновите базу данных общей системы:

# certutil -A -d / etc / pki / nssdb -n 'IPA CA' -t CT, C, C -a -i /root/ipa.crt

Перезапустите службу:

# ipactl start

Обновите сертификат CA в LDAP. Сначала преобразуйте сертификат в формат DER:

# openssl x509 -outform DER -in / root / ipa.crt -out /tmp/ipa.der

Добавьте сертификат в LDAP:

# kinit admin # ldapmodify -Y GSSAPI SASL / GSSAPI аутентификация запущена Имя пользователя SASL: [email protected] SASL SSF: 56 Уровень безопасности данных SASL установлен. dn: cn = CAcert, cn = ipa, cn = etc, dc = example, dc = com changetype: изменить заменить: cacertificate; двоичный cacertificate; двоичный:

Используйте

ipa-getcert list, чтобы перечислить все запросы, отслеживаемые certmonger:# ipa-getcert list

Установите новый сертификат CA на другие серверы IdM с CA

Скопируйте обновленный сертификат на машину и остановите службу.Предположим, это файл

/root/ipa.crt.# сервис ipa stop

Обновите базу данных Apache NSS:

# certutil -A -d / var / lib / pki-ca / alias -n 'caSigningCert cert-pki-ca' -t CT, C, C -a -i /root/ipa.crt

Замените значение

ca.signing.certна/etc/pki-ca/CS.cfg. Это значение сертификата в формате base64. Вы можете получить это, удалив блоки BEGIN / END изipa.crtи сжав его в одну строку.Обновите базу данных Apache NSS:

# certutil -A -d / etc / httpd / alias -n 'ПРИМЕР.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt

Обновите экземпляры сервера LDAP:

# certutil -A -d / etc / dirsrv / slapd-EXAMPLE-COM -n 'EXAMPLE.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt # certutil -A -d / etc / dirsrv / slapd-PKI-IPA -n 'EXAMPLE.COM IPA CA' -t CT, C, C -a -i / root / ipa.CRT

Обновите сертификат CA в файловой системе:

# cp /root/ipa.crt /etc/ipa/ca.crt # cat /root/ipa.crt /root/external-ca.pem> /etc/httpd/alias/cacert.asc # cp /etc/httpd/alias/cacert.asc /usr/share/ipa/html/ca.crt

Обновите базу данных общей системы:

# certutil -A -d / etc / pki / nssdb -n 'IPA CA' -t CT, C, C -a -i /root/ipa.crt

Перезапустите службу:

# service ipa start

Установите новый сертификат CA на другие мастера IdM без CA

Скопируйте обновленный сертификат на машину и остановите службу.Предположим, это файл

/root/ipa.crt.# сервис ipa stop

Обновите базу данных Apache NSS:

# certutil -A -d / etc / httpd / alias -n 'ПРИМЕР.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt

Обновите экземпляры сервера LDAP:

# certutil -A -d / etc / dirsrv / slapd-EXAMPLE-COM -n 'EXAMPLE.COM IPA CA' -t CT, C, C -a -i /root/ipa.crt # certutil -A -d / etc / dirsrv / slapd-PKI-IPA -n 'ПРИМЕР.COM IPA CA '-t CT, C, C -a -i /root/ipa.crt

Обновите сертификат CA в файловой системе:

# cp /root/ipa.crt /etc/ipa/ca.crt # cat /root/ipa.crt /root/external-ca.pem> /etc/httpd/alias/cacert.asc # cp /etc/httpd/alias/cacert.asc /usr/share/ipa/html/ca.crt

Обновите базу данных общей системы:

# certutil -A -d / etc / pki / nssdb -n 'IPA CA' -t CT, C, C -a -i /root/ipa.crt

Перезапустите службу:

# service ipa start

Установить новый сертификат CA на все клиентские машины IdM

Получите обновленный сертификат ЦС IdM.Предположим, это файл /tmp/ipa.crt .

# certutil -A -d / etc / pki / nssdb -n 'IPA CA' -t CT, C, C -a -i /tmp/ipa.crt # cp /tmp/ipa.crt /etc/ipa/ca.crt

28.2.3. Настройка альтернативных центров сертификации

IdM создает центр сертификации системы сертификатов Dogtag (CA) в процессе установки сервера. Чтобы использовать внешний ЦС, можно создать необходимые сертификаты сервера, а затем импортировать их в сервер каталогов 389 и HTTP-сервер, для чего требуются сертификаты сервера IdM.

Сохраните копию сертификата CA в формате ASCII как /usr/share/ipa/html/ca.crt . Это позволяет пользователям загружать правильный сертификат при настройке своих браузеров.

Используйте команду

ipa-server-certinstallдля установки сертификата.# / usr / sbin / ipa-server-certinstall -d /path/to/pkcs12.p12

Чтобы продолжить использование автоконфигурации браузера в Firefox, повторно сгенерируйте файл

/ usr / share / ipa / html / configure.jarфайл.- Создайте каталог, а затем создайте в нем новые базы данных безопасности.

# mkdir / tmp / signdb # certutil -N -d / tmp / signdb

- Импортируйте файл PKCS # 12 для сертификата подписи в этот каталог.

# pk12util -i / путь / к / pkcs12.p12 -d / tmp / signdb

- Создайте временный каталог для подписи и скопируйте в него файл JavaScript IdM.

# mkdir / tmp / sign # cp / usr / share / ipa / html / preferences.html / tmp / sign

- Используйте сертификат подписи объекта, чтобы подписать файл JavaScript и повторно сгенерировать файл

configure.jar.# signtool -d / tmp / signdb -k Имя-сертификата-подписи -Z /usr/share/ipa/html/configure.jar -e .html / tmp / sign

- Создайте каталог, а затем создайте в нем новые базы данных безопасности.

28.2.4. Изменение того, какой сервер генерирует списки отзыва сертификатов

Главный CA является авторитетным CA; он имеет ключ подписи корневого CA и генерирует списки отзыва сертификатов, которые распределяются между другими серверами и репликами в топологии.Как правило, первый установленный сервер IdM владеет главным центром сертификации в иерархии PKI. Все последующие реплики баз данных клонируются (или копируются) непосредственно из этой главной базы данных в рамках выполнения ipa-replica-install .

Единственная причина для замены главного сервера - это отключение главного сервера. Должен быть корневой ЦС, который может выдавать списки отзыва сертификатов и, в конечном итоге, подтверждать проверки сертификатов.

Серверы (созданные с помощью ipa-server-install ) почти всегда создаются для размещения служб центра сертификации.Это исходных служб CA. Когда создается реплика (с ipa-replica-install ), она основана на конфигурации существующего сервера. Реплика может на размещать службы CA, но это не обязательно.После создания серверы и реплики становятся равноправными узлами в топологии серверов. Все они являются мастерами данных для чтения и записи и реплицируют информацию друг другу посредством репликации с несколькими мастерами. Серверы и реплики, на которых размещен ЦС, также являются равноправными узлами в топологии.Все они могут выдавать сертификаты и ключи клиентам IdM, и все они реплицируют информацию между собой.

Единственная разница между сервером и репликой заключается в том, какой экземпляр IdM выдает CRL.

Когда первый сервер установлен, он настроен на выдачу списков отзыва сертификатов. В файле конфигурации CA ( /var/lib/pki-ca/conf/CS.cfg ) включена генерация CRL:

ca.crl. IssueingPointId .enableCRLCache = true ca.crl. выдающий идентификатор точки .enableCRLUpdates = true ca.listenToCloneModifications = false

Все реплики указывают на этот главный ЦС в качестве источника информации о CRL и отключают настройки CRL:

ca.crl. IssueingPointId .enableCRLUpdates = false

Где-то в топологии IdM должен быть один экземпляр, который выдает списки отзыва сертификатов. Если исходный сервер будет отключен или списан, реплика должна быть настроена, чтобы занять его место. Продвижение реплики на главный сервер изменяет его конфигурацию и позволяет ему выдавать списки отзыва сертификатов и выполнять функции корневого центра сертификации.

Чтобы переместить создание CRL с сервера на реплику, сначала списывает исходный главный центр сертификации.

Определите, какой экземпляр сервера является главным сервером CA. Операции обновления CRL поколения и обрабатываются одним и тем же сервером CA. Таким образом, главный ЦС может быть идентифицирован по сертификату

refresh_ca_cert, который отслеживается поставщиком сертификатов[root @ server ~] # getcert list -d / var / lib / pki-ca / alias -n "subsystemCert cert-pki-ca" | grep после сохранения команда после сохранения: / usr / lib64 / ipa / certmonger / refresh_ca_cert "subsystemCert cert-pki-ca"

На исходном главном ЦС отключите отслеживание для всех исходных сертификатов ЦС.

[root @ server ~] # getcert stop-tracking -d / var / lib / pki-ca / alias -n "auditSigningCert cert-pki-ca" Запрос "20131127184547" удален. [root @ server ~] # getcert stop-tracking -d / var / lib / pki-ca / alias -n "ocspSigningCert cert-pki-ca" Запрос "20131127184548" удален. [root @ server ~] # getcert stop-tracking -d / var / lib / pki-ca / alias -n "subsystemCert cert-pki-ca" Запрос "20131127184549" удален. [root @ server ~] # getcert stop-tracking -d / etc / httpd / alias -n ipaCert Запрос "20131127184550" удален.

Перенастройте исходный главный ЦС для получения обновленных сертификатов от нового главного ЦС.

Скопируйте помощник по обновлению в каталог

certmongerи установите соответствующие разрешения.[root @ server ~] # cp / usr / share / ipa / ca_renewal / var / lib / certmonger / cas / ca_renewal [root @ server ~] # chmod 0600 / var / lib / certmonger / cas / ca_renewal

Обновите конфигурацию SELinux.

[root @ server ~] # / sbin / restorecon / var / lib / certmonger / cas / ca_renewal

Перезапустите сертификат

[root @ server ~] # перезапуск сервисного сертификатора

Убедитесь, что ЦС указан в списке для получения сертификатов . Это напечатано в конфигурации CA.

[root @ server ~] # getcert list-cas ... CA 'dogtag-ipa-retrieve-agent-submit': is-default: нет ca-type: ВНЕШНИЙ расположение помощника: / usr / libexec / certmonger / dogtag-ipa-retrieve-agent-submitПолучите ПИН-код базы данных сертификатов ЦС.

[root @ server ~] # grep internal = /var/lib/pki-ca/conf/password.conf

Настройте

certmongerдля отслеживания сертификатов для внешнего обновления. Для этого требуется ПИН-код базы данных.[root @ server ~] # getcert start-tracking -c dogtag-ipa-retrieve-agent-submit -d / var / lib / pki-ca / alias -n "auditSigningCert cert-pki-ca" -B / usr / lib64 / ipa / certmonger / stop_pkicad -C '/ usr / lib64 / ipa / certmonger / restart_pkicad "auditSigningCert cert-pki-ca"' -T "auditSigningCert cert-pki-ca" -P database_pin Добавлен новый запрос отслеживания "20131127184743".[root @ server ~] # getcert start-tracking -c dogtag-ipa-retrieve-agent-submit -d / var / lib / pki-ca / alias -n "ocspSigningCert cert-pki-ca" -B / usr / lib64 / ipa / certmonger / stop_pkicad -C '/ usr / lib64 / ipa / certmonger / restart_pkicad "ocspSigningCert cert-pki-ca"' -T "ocspSigningCert cert-pki-ca" -P database_pin Добавлен новый запрос отслеживания "20131127184744". [root @ server ~] # getcert start-tracking -c dogtag-ipa-retrieve-agent-submit -d / var / lib / pki-ca / alias -n "subsystemCert cert-pki-ca" -B / usr / lib64 / ipa / certmonger / stop_pkicad -C '/ usr / lib64 / ipa / certmonger / restart_pkicad "subsystemCert cert-pki-ca"' -T "subsystemCert cert-pki-ca" -P database_pin Добавлен новый запрос отслеживания "20131127184745".[root @ server ~] # getcert start-tracking -c dogtag-ipa-retrieve-agent-submit -d / etc / httpd / alias -n ipaCert -C / usr / lib64 / ipa / certmonger / restart_httpd -T ipaCert -p /etc/httpd/alias/pwdfile.txt Добавлен новый запрос отслеживания "20131127184746".

Остановить создание CRL на исходном главном ЦС.

Остановить службу CA:

[root @ server ~] # service pki-cad stop

Откройте файл конфигурации CA.

[root @ server ~] # vim /var/lib/pki-ca/conf/CS.cfg

Измените значения параметров

ca.crl.MasterCRL.enableCRLCacheиca.crl.MasterCRL.enableCRLUpdatesнаfalse, чтобы отключить создание CRL.ca.crl.MasterCRL.enableCRLCache = false ca.crl.MasterCRL.enableCRLUpdates = false

Запустить службу CA:

[root @ server ~] # service pki-cad start

Настройте Apache для перенаправления запросов CRL новому мастеру./ipa/crl/MasterCRL.bin https://server.example.com/ca/ee/ca/getCRL?op=getCRL&crlIssuingPoint=MasterCRL [L, R = 301, NC]

Перезагрузите Apache:

[root @ server ~] # перезапуск службы httpd

Затем настройте реплику в качестве нового мастера:

Прекратите отслеживать сертификаты ЦС, чтобы изменить настройки продления. В качестве клона CA был настроен на получение обновленных сертификатов от мастера; в качестве главного ЦС он будет выдавать обновленные сертификаты.

[root @ server ~] # getcert stop-tracking -d / var / lib / pki-ca / alias -n "auditSigningCert cert-pki-ca" Запрос "20131127163822" удален. [root @ server ~] # getcert stop-tracking -d / var / lib / pki-ca / alias -n "ocspSigningCert cert-pki-ca" Запрос "20131127163823" удален. [root @ server ~] # getcert stop-tracking -d / var / lib / pki-ca / alias -n "subsystemCert cert-pki-ca" Запрос "20131127163824" удален. [root @ server ~] # getcert stop-tracking -d / etc / httpd / alias -n ipaCert Запрос "20131127164042" удален.

Получите ПИН-код для базы данных сертификатов ЦС.

[root @ server ~] # grep internal = /var/lib/pki-ca/conf/password.conf

Настройте сертификаты, которые будут отслеживаться в

certmonger, используя профиль агента продления.[root @ server ~] # getcert start-tracking -c dogtag-ipa-refresh-agent -d / var / lib / pki-ca / alias -n "auditSigningCert cert-pki-ca" -B / usr / lib64 / ipa / certmonger / stop_pkicad -C '/ usr / lib64 / ipa / certmonger / refresh_ca_cert "auditSigningCert cert-pki-ca"' -P database_pin Добавлен новый запрос отслеживания "20131127185430".[root @ server ~] # getcert start-tracking -c dogtag-ipa-refresh-agent -d / var / lib / pki-ca / alias -n "ocspSigningCert cert-pki-ca" -B / usr / lib64 / ipa / certmonger / stop_pkicad -C '/ usr / lib64 / ipa / certmonger / refresh_ca_cert "ocspSigningCert cert-pki-ca"' -P database_pin Добавлен новый запрос отслеживания "20131127185431". [root @ server ~] # getcert start-tracking -c dogtag-ipa-refresh-agent -d / var / lib / pki-ca / alias -n "subsystemCert cert-pki-ca" -B / usr / lib64 / ipa / certmonger / stop_pkicad -C '/ usr / lib64 / ipa / certmonger / refresh_ca_cert "subsystemCert cert-pki-ca"' -P database_pin Добавлен новый запрос отслеживания "20131127185432".[root @ server ~] # getcert start-tracking -c dogtag-ipa-refresh-agent -d / etc / httpd / alias -n ipaCert -C / usr / lib64 / ipa / certmonger / refresh_ra_cert -p / etc / httpd / псевдоним / pwdfile.txt Добавлен новый запрос отслеживания "20131127185433".

Настройте новый главный ЦС для создания списков отзыва сертификатов.

Остановить службу CA:

[root @ server ~] # service pki-cad stop

Откройте файл конфигурации CA.

[root @ server ~] # vim / var / lib / pki-ca / conf / CS.CFG

Измените значения параметров

ca.crl.MasterCRL.enableCRLCacheиca.crl.MasterCRL.enableCRLUpdatesнаtrue, чтобы включить создание CRL.ca.crl.MasterCRL.enableCRLCache = true ca.crl.MasterCRL.enableCRLUpdates = true

Запустить службу CA:

[root @ server ~] # service pki-cad start

Настройте Apache для отключения перенаправления запросов CRL./ipa/crl/MasterCRL.bin https://server.example.com/ca/ee/ca/getCRL?op=getCRL&crlIssuingPoint=MasterCRL [L, R = 301, NC]

Перезагрузите Apache:

[root @ server ~] # перезапуск службы httpd

28.2.5. Настройка ответчиков OCSP

Сертификат создается со сроком действия, то есть у него есть точка, в которой он истекает и больше не действителен. Дата истечения срока действия указана в самом сертификате, поэтому клиент всегда проверяет срок действия сертификата, чтобы убедиться, что сертификат еще действителен.

Однако сертификат также можно отозвать до истечения срока его действия, но эта информация не содержится в сертификате. ЦС публикует список отзыва сертификатов (CRL), который содержит полный список всех сертификатов, которые были выпущены этим ЦС и впоследствии отозваны. Клиент может проверить CRL, чтобы увидеть, был ли сертификат в течение срока его действия отозван и, следовательно, недействителен.

Проверки действительности выполняются с использованием онлайн-протокола статуса сертификата (OCSP), который отправляет запрос на ответчик OCSP .Каждый ЦС, интегрированный с сервером IdM, использует внутренний ответчик OCSP, и любой клиент, выполняющий проверку действительности, может проверить внутреннего ответчика OCSP ЦС IdM.

Каждый сертификат, выпущенный IdM CA, помещает свой URL-адрес службы ответа OCSP в сертификат. Например:

http://ipaserver.example.com:9180/ca/ocsp

Чтобы респондент IdM OCSP был доступен, в брандмауэре должен быть открыт порт 9180.

28.2.5.1. Использование ответчика OSCP с SELinux

Клиенты могут использовать ответчик OCSP Identity Management для проверки действительности сертификата или для получения списков отзыва сертификатов.Клиентом может быть несколько различных служб, но чаще всего это сервер Apache и модуль mod_revocator (который обрабатывает операции CRL и OCSP).

У CA управления идентификацией есть ответчик OCSP, который прослушивает порт 9180, который также является портом, доступным для получения CRL. Этот порт защищен политиками SELinux по умолчанию для предотвращения несанкционированного доступа. Если сервер Apache пытается подключиться к порту OCSP, ему может быть отказано в доступе с помощью SELinux.

Серверу Apache на локальном компьютере должен быть предоставлен доступ к порту 9180, чтобы он мог подключиться к респонденту Identity Management OCSP.Есть два способа обойти это, изменив политики SELinux:

Измените политику SELinux, чтобы разрешить серверам Apache, использующим модуль mod_revocator, подключаться к порту 9180:

semodule -i revoker.pp

Сгенерируйте новую политику SELinux, чтобы разрешить доступ на основе журналов ошибок SELinux для попытки подключения mod_revocator.

audit2allow -a -M отозватель

28.2.5.2. Изменение интервала обновления CRL

CRL-файл автоматически создается ЦС системы сертификации Dogtag каждые четыре часа. Этот интервал можно изменить, отредактировав конфигурацию системы сертификатов Dogtag.

Остановите сервер CA.

[root @ server ~] # service pki-ca stop

Откройте файл

CS.cfg.[root @ server ~] # vim /var/lib/pki-ca/conf/CS.cfg

Замените

ок.crl.MasterCRL.autoUpdateIntervalна новую настройку интервала.- Перезагрузите сервер CA.

[root @ server ~] # service pki-ca start

28.2.5.3. Изменение местоположения ответчика OCSP

Каждый сервер IdM создает свой CRL. Аналогичным образом, каждый сервер IdM использует своего собственного респондента OCSP со своим собственным URL-адресом респондента OCSP в выпускаемых им сертификатах.

DNS CNAME может использоваться клиентами IdM, а затем перенаправляться оттуда соответствующему респонденту OCSP сервера IdM.

Откройте профиль сертификата.

[root @ server ~] # vim /var/lib/pki-ca/profiles/ca/caIPAserviceCert.cfg

Измените параметр

policyset.serverCertSet.9.default.params.crlDistPointsPointName_0на имя хоста DNS CNAME.- Перезагрузите сервер CA.

сервис pki-ca перезапуск

Это изменение необходимо сделать на каждом сервере IdM, задав для параметра crlDistPointsPointName_0 одно и то же имя хоста.

Обзор SSL-сертификата Let’s Encrypt — База знаний DreamHost

Обзор