Какой нужен ключ для регулировки пластиковых окон?

Чтобы ПВХ-окна служили лучше и дольше, их необходимо периодически регулировать, меняя режим эксплуатации створок — летний или зимний. Регулировку можно выполнить самостоятельно или обратившись к специалистам. Решили отрегулировать остекление самостоятельно? А знаете ли вы, какой нужен ключ для регулировки пластиковых окон? Мы подскажем вам ответ на этот вопрос.

Инструменты для регулировки окон

Для того чтобы самостоятельно отрегулировать окна, вам понадобятся следующие инструменты:

- пассатижи,

- ключ-шестигранник 4мм,

- плоская и крестовая отвертка;

- ножницы для уплотнительной резины,

- комплект «ключей-звёздочек» для регулировки притвора,

- масленка для смазывания крепежа.

Без этих инструментов отрегулировать ПВХ-окна проблематично. Не знаете, какой размер шестигранника для регулировки пластиковых окон использовать? Рекомендуем шестигранный ключ на 4 мм.

Когда регулировать окна?

- Зарываясь, створка задевает раму.

- Створка и рама смыкаются негерметично.

- Износились планки запора.

- В режиме «закрыто» отказывает ручка открытой створки, рама не открывается.

- Ручка расшаталась и слабо примыкает к профилю или с трудом поворачивается.

Режим фурнитуры

Современный крепеж пластиковых окон функционирует в зимнем и летнем режиме. Он бывает:

- бюджетный,

- стандартный,

- специализированный.

Бюджетная фурнитура отечественного производства, популярная в новостройках, ограничена в функциональности. Она не переводится в другой режим в межсезонье.

Широко востребованный стандартный крепеж высокого качества. Он переводится в режим «зима», «лето». Его производят иностранные компании.

Специализированную фурнитуру монтируют в зависимости от условий эксплуатации окна и переводят в разные по сезонности режимы. К ней относится противовзломный крепеж, укрепленный, у входных дверей.

Узнать, регулируется ли фурнитура в зависимости от сезона, можно по наличию цапф (эксцентриков) сбоку створки, по их форме, по отверстиям для шестигранного ключа, отвертки, звездочки.

Когда менять режим остекления?

Когда рама начинает продувать при похолодании до 4-8°С ниже нуля, самое время переводить ее в зимний режим. При повышении температуры на улице весной режим эксплуатации окна меняют на летний. В режиме «зима» уплотнительный контур сильно изнашивается. Если нет необходимости, лучше эксплуатировать окно в летнем режиме. Когда резина в проеме изнашивается, ее меняют.

Кому доверить регулировку створок?

Многие регулируют крепеж окна самостоятельно. Без опыта на это уходит немало времени. Результат не всегда удовлетворительный. Поручив регулировку оконной фурнитуры опытному мастеру, вы можете требовать необходимый результат манипуляций со створкой и рассчитывать на быстрое выполнение задачи. Специалисты могут исправить допущенные при монтаже ошибки, учитывают при регулировании створок особенности стеклопакетов, домовых стен.

Вы можете заказать регулировку окон в нашей компании. У мастеров «Оконных систем» есть все необходимые материалы и инструменты для оконного ремонта любой сложности. Они хорошо знают, как регулировать окна, и много раз успешно справлялись с этой задачей.

Нужен ли «золотой ключ» для любой системы шифрования

Словесные атаки на зашифрованные способы общения в Интернете вновь усилились после недавних терактов. Однако предлагаемые рецепты создают не меньше проблем, чем решают.

Государственные деятели разных стран — от России до США, от Китая до Великобритании — на разные голоса повторяют одну и ту же мысль: граждане шифруют информацию так надежно, что государство не может ее читать. Государство из-за этого не может ловить педофилов и террористов, поэтому «надо что-то решать».

Под решением обычно подразумевается создание заведомо уязвимой системы шифрования, которая позволит компетентным органам получать доступ к переписке при необходимости.

Ранее редакция Washington Post поэтично назвала это «золотым ключом», заодно еще раз рассказав про похитителей детей и других людей, которых невозможно ловить без данной системы. Реализовать «золотой ключ» для государственных нужд по задумке авторов должны все технологические компании: Google, Apple, Facebook, Telegram и так далее.

The Washington Post Urges That A Compromise Is Needed On Smartphone Encryption http://t.co/qcKk2PWBjp

— Digg Tech (@diggtech) October 5, 2014

Не вдаваясь в полемику на этические темы (они бесконечны), сосредоточимся на одном простом аспекте — «золотой ключик» в конечном счете достанется Карабасу-Барабасу, то есть совсем не благородным людям из полиции.

Примеров реализации идеи «золотого ключика» есть немало. Самый очевидный, буквальный, очень похожий по сценарию использования — это кодовые замки на чемоданах, имеющие также скважину для ключа, так называемые TSA Locks. TSA — это американская служба безопасности на транспорте.

TSA — это американская служба безопасности на транспорте.

«Если законодательно запретить шифрование, то террористы точно не будут шифроваться. Террористы — самые законопослушные граждане»

— Артём (@UTB404) January 14, 2015

Чтобы досматривать чемоданы, не ломая замков, американцы создали систему, в которой каждый замок на чемодане открывается одним из десятка «золотых ключей». Конечно, по задумке ключи эти есть только у TSA, а воришкам чемоданным придется открывать свою добычу как-то иначе.

Увы, в этом году в Интернет были выложены фото всех ключей TSA, немного позже появились 3D-модели, а сейчас на китайских сайтах за сущие копейки можно приобрести уже целиком готовый к использованию набор нормальных металлических ключей, прямо как в TSA. Что делать? А ничего. Всем чемоданы не заменишь.COMFIRMED: I now have the CORRECT scale for the TSA keys. The Github ones DO NOT WORK.

Will upload files later. pic.twitter.com/5N3PCHho98

— Johnny Xmas (@J0hnnyXm4s) September 11, 2015

Другой пример системы, защищенной замком и нарисованным очагом, — магазины приложений, например App Store у Apple. Вся система их безопасности основана на том, что доступ к публикации имеют только сотрудники, которые проверяют приложения на предмет вредоносности и подписывают их своим сертификатом.

Вроде как сертификатов у Apple не крали, но нашелся другой маневр — некоторым разработчикам подсунули модифицированную версию среды разработки Xcode, которая внедряла в приложения тщательно замаскированный вредоносный код. Код пропустили при проверке приложений, и во внешне неприступном App Store появилось несколько десятков зараженных вредоносной функциональностью приложений, в том числе один очень популярный мессенджер.

Еще раз пор беспрецедентный случай массового заражения приложений в Apple App Store: https://t.

co/b77iZrDxP5 pic.twitter.com/kFeyBzzt1N

— Kaspersky Lab (@Kaspersky_ru) September 23, 2015

Если сильно напрячь память и припомнить, что в конце XX века видеодиски DVD имели криптографическую защиту на основе печально известного алгоритма CSS, чтобы предотвратить просмотр дисков в других регионах мира, то можно вспомнить и бесславный конец этой системы. Активисты вычислили ряд ключей, зашитых в систему, и сделали их общеизвестными. С тех пор любой DVD можно без особых проблем просмотреть в любой точке мира.

Код для расшифровки DVD даже печатали на футболках

Мораль этих историй очень проста: система, основанная на том, что у хороших парней есть несколько сот байт информации, а у плохих — нет, рано или поздно даст трещину. Как только это произойдет, злонамеренные личности смогут делать с аккаунтами и данными добропорядочных граждан что им вздумается — у них будет ровно столько же возможностей, сколько у правоохранительных органов.

Обоюдоострый золотой ключ, или Почему не стоит нарушать конфиденциальность ради безопасности #Интернет

Tweet

Эта перспектива довольно неприятна, поскольку заменить, скажем, прошивки во всех телефонах всех производителей во всем мире будет не сильно проще, чем замки на чемоданах.

Впрочем, есть предпосылки считать эту гипотетическую пользу незначительной. Подрывные элементы и преступники охотно пользуются узкоспециализированными, непопулярными системами шифрования и могут скрываться от государственного ока, несмотря на «золотые ключи». Поэтому лучше бы правительствам всех стран придумать иной, более эффективный и менее массовый способ следить за преступниками.

какой набор нужен — Ozon Клуб

В простых базовых наборах для постоянного хранения в багажнике обычно лежит комплект из одного или двух видов гаечных ключей самых популярных размеров от меньшего к большему. Например, классический вариант включает 8–12 рожковых, накидных или комбинированных ключей от 6-го до 24-го размера. Комплект выбирают в зависимости от того, для каких целей он приобретается.

Более серьёзные наборы с расширенной комплектацией могут пригодиться не только для обслуживания автомобиля, но и для использования в быту. Помимо стандартного комплекта они содержат и другие инструменты: например, разводные ключи или трещотки с рядом торцевых головок.

Кроме самих инструментов в комплекте может находиться приспособление для их удобного хранения: мягкая сворачивающаяся сумка с кармашками, пластиковый фиксатор или кейс.

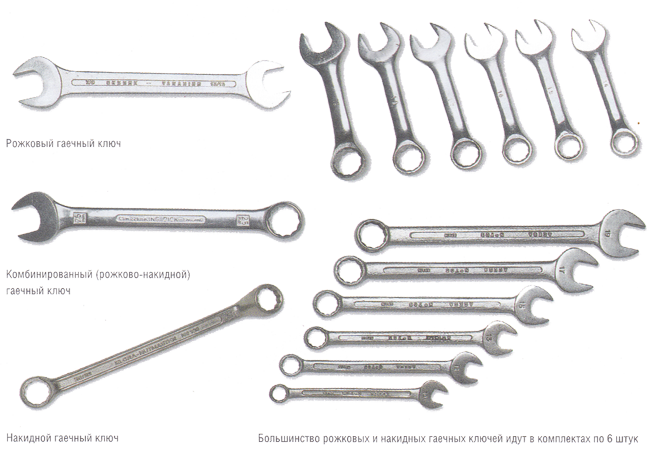

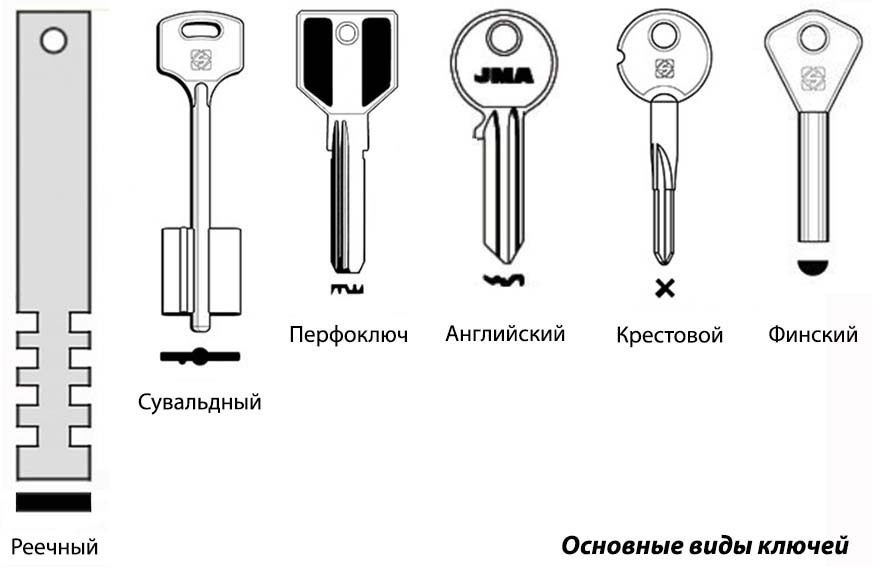

Виды ключей

В наборы входят разные виды инструментов. Разберёмся, какие бывают гаечные ключи, для каких целей они подходят и какие желательно иметь в арсенале.

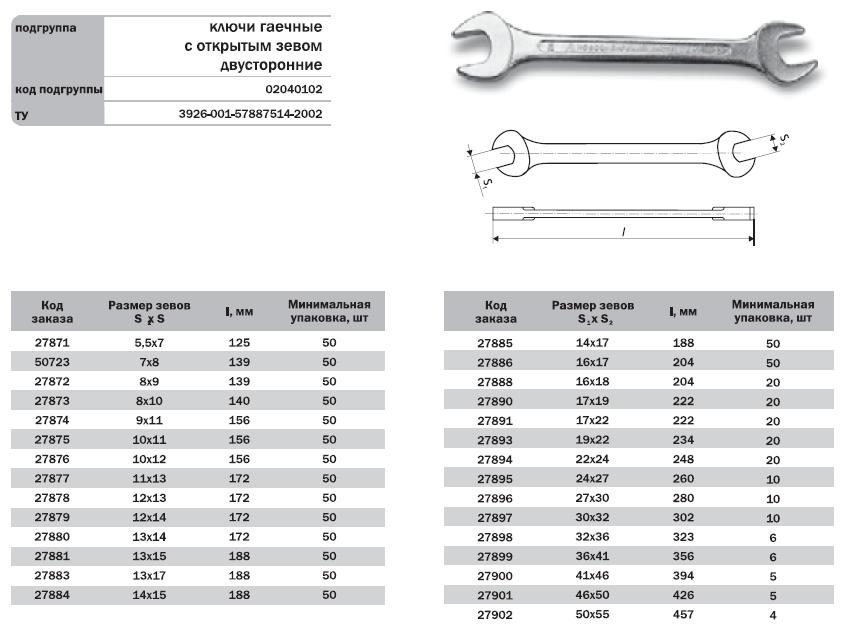

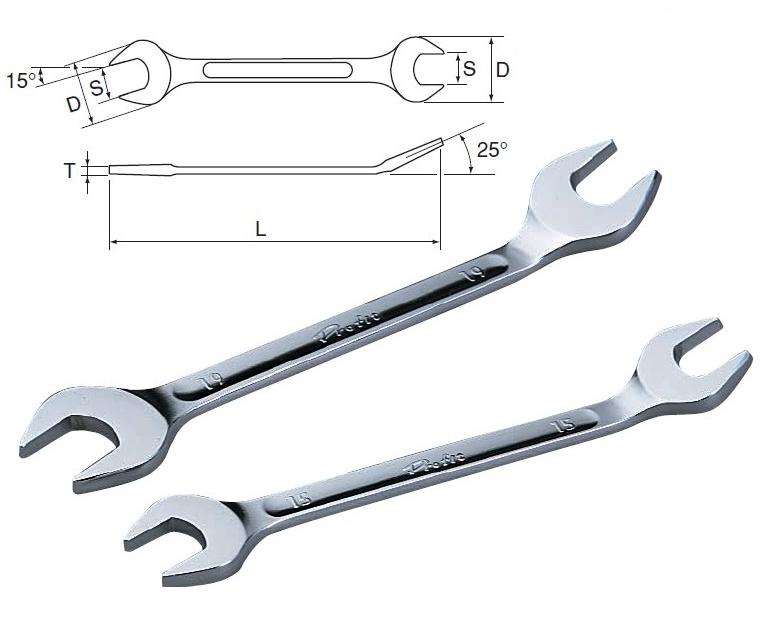

Самый распространённый вид инструмента. Имеет плоскую головку с U-образной формой рабочей части и открытым зевом. Размер ключей для гаек варьируется от 4 до 55 мм, наиболее популярны — от 6 до 22 мм.

Имеет O-образную рабочую часть, которая полностью надевается на элемент, захватывает его со всех сторон и жёстко фиксирует по контуру. Благодаря этому инструмент не срывается, его можно крутить, не переставляя, и работать с более тугими соединениями крепежа, не рискуя повредить грани. Накидные ключи также имеют размерный ряд от 6 до 55 мм.

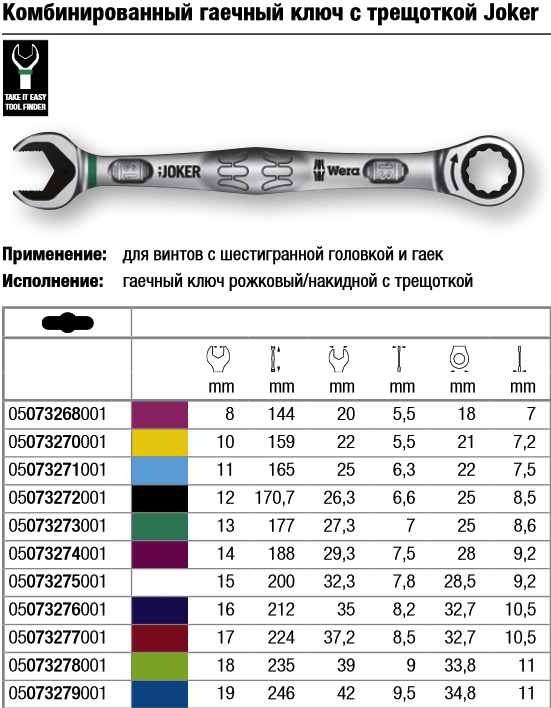

Комбинированный

Универсальный тип: один ключ совмещает в себе рожковый и накидной (по одному на каждом конце инструмента). Если вы не знаете, какой лучше набор ключей для автомобиля выбрать, то рекомендуем обзавестись комплектом комбинированных. В нём от 8 до 12 штук самых востребованных размеров, он не займёт много места в багажнике и справится с повседневными задачами по обслуживанию авто.

Ещё один универсальный тип. Благодаря возможности регулирования он совмещает сразу несколько размеров инструмента рожкового типа. Его верхняя губка зафиксирована, а нижняя — подвижная, поэтому можно самостоятельно устанавливать нужный размер зева. Классический вариант выпускается в разных размерах в зависимости от максимального размера зева — до 19, 30 или 46 мм.

Благодаря возможности регулирования он совмещает сразу несколько размеров инструмента рожкового типа. Его верхняя губка зафиксирована, а нижняя — подвижная, поэтому можно самостоятельно устанавливать нужный размер зева. Классический вариант выпускается в разных размерах в зависимости от максимального размера зева — до 19, 30 или 46 мм.

Для чего нужен гаечный ключ такого типа? Для откручивания крепежей в труднодоступных местах, углублённых гаек или головок болтов. Устроен так, что рабочая часть надевается на элемент сверху, а не сбоку.

Сейчас торцевые ключи продаются в виде набора: гнездовой тип и комплект торцевых головок разных размеров. Чаще всего их используют для откручивания гаек при замене автомобильного колеса, поэтому полезно иметь такой комплект в авто.

Его ещё называют составным. Конструкция предполагает наличие специальной рукоятки с гнездом, в которое можно вставлять разные торцевые головки в зависимости от вида крепежа. Инструмент универсальный и может использоваться при обслуживании как автомобилей, так и бытовой техники.

Инструмент универсальный и может использоваться при обслуживании как автомобилей, так и бытовой техники.

Это только самые распространённые типы гаечных ключей, которые могут пригодиться в обслуживании автомобиля и для решения бытовых задач. Большинство наборов включают именно эти разновидности.

Какие наборы бывают?

В базовом и недорогом варианте есть инструменты одного или двух видов. Например, 10–12 рожковых или комбинированных ключей. Такой набор не занимает много места, и его удобно хранить, например, в багажнике автомобиля.

Однако одного комплекта комбинированных ключей может быть недостаточно для обслуживания машины или других задач. Если нужно что-то более универсальное, то лучше обзавестись набором с расширенной комплектацией, где помимо рожковых и накидных типов найдутся комплекты торцевых головок, воротки, разводные и гнездовые ключи, отвёртки, плоскогубцы.

Все инструменты хранятся в кейсе — его также удобно возить в багажнике автомобиля, хранить дома или переносить.

Критерии выбора

Вот несколько рекомендаций, которые помогут подобрать подходящий вариант.

• Выбирайте такие гаечные ключи, какие лучше подходят вашим нуждам и целям. Например, если вы предпочитаете обслуживать и ремонтировать автомобиль самостоятельно и часто этим занимаетесь, то понадобится набор с расширенной комплектацией. Если же вы доверяете вопрос сервису, то можно обойтись недорогим базовым набором на случай проколотого колеса.

• Обращайте внимание на материал, из которого изготовлены инструменты. Он должен быть прочным и надёжным, чтобы изделие прослужило долго и не подвело в ответственный момент. Обычно используют углеродистую сталь с примесями других металлов. Есть хромированные модели — выглядят они привлекательно, но покрытие может маскировать некачественную основу. Обязательно ознакомьтесь с составом и характеристиками изделий на упаковке или в паспорте.

Обязательно ознакомьтесь с составом и характеристиками изделий на упаковке или в паспорте.

• Не стоит тратиться на дорогие наборы с богатой комплектацией от раскрученных брендов, если вы не планируете пользоваться инструментами регулярно. Соблазняться слишком низкой ценой даже на базовый комплект тоже не стоит — скорее всего, материалы и качество изготовления разочаруют. Сравните несколько вариантов и выберите что-то среднее.

• Узнайте, куда складываются инструменты, — упаковка должна быть такой, чтобы предметы было удобно хранить и переносить. Если ключей несколько, их удобно держать в сумке с кармашками. Если же инструментов много, то нужен прочный и компактный кейс, в котором они будут аккуратно разложены и закреплены.

• Производитель — важный критерий, на который тоже стоит ориентироваться. Лучше выбрать товар, выпущенный известной и проверенной компанией, продукцией которой уже доводилось пользоваться вам или кому-то из ваших знакомых.

• Эргономичность, функциональность и удобство. Оцените пользовательские характеристики инструментов, их оформление — удобно ли будет их применять.

Если выбирать комплект, ориентируясь на эти критерии, то можно приобрести надёжные инструменты, которые прослужат много лет, не теряя своих качеств.

Подборка популярных товаров

Какой лучше выбрать набор ключей? Какие фирмы самые популярные? Что хорошо подойдёт в качестве подарка для мужчины? Собрали топ-7 товаров, на которые стоит обратить внимание.

1. Набор рожковых ключей от российского производителя «Вихрь» из легированной стали с хромированным покрытием. В комплекте 12 штук размером от 6 до 32 мм.

2. Комплект накидных ключей от немецкого производителя Matrix. Изготовлены из легированной стали с хромированным покрытием. Восемь штук в комплекте размером от 6 до 22 мм.

Восемь штук в комплекте размером от 6 до 22 мм.

3. Комбинированные ключи от бренда «Дело техники» с рожковым профилем на одном конце и двенадцатигранным накидным на другом. Изготовлены из стали, 12 штук размером от 6 до 22 мм.

4. Усиленный разводной ключ VIRA RAGE для повышенных нагрузок. Рабочая часть выполнена из инструментальной стали, а ручка — с элементами пластика, она прорезинена. Максимальное раскрытие зева — 24 мм.

5. Набор шестигранных торцевых головок с трещоткой и удлинителем. Товар имеет много положительных отзывов, пользователи отмечают его надёжность и способность выдерживать высокую нагрузку.

6. Набор инструментов для автомобиля GOODKING. Создан в соответствии с международными стандартами специально для автомобилистов и центров технического обслуживания. Большой выбор вариантов комплектации и количества элементов. Инструменты упакованы в прочный противоударный кейс.

Инструменты упакованы в прочный противоударный кейс.

7. Набор гаечных ключей в кейсе в комплекте с другими инструментами NUMBER ONE: вариант для автомобиля и для дома. 82 предмета, выполненные из углеродистой стали без термообработки.

Всё о ключах TORX — совет от компании FIT

В этой статье будут рассмотрены инструменты, которые могут пригодиться автомобилистам, не обладающим специальными навыками ремонта машин, для несложных починок своего транспортного средства.При наличии минимального набора автомобильных инструментов некоторые операции по обслуживанию транспортного средства вполне можно выполнить самостоятельно, значительно при этом сэкономив на обращении в автомастерские.

Для удобства восприятия задачи и инструменты для их выполнения сведены в краткому обзору. Заголовок — это задача, которую нужно выполнить, далее – инструмент, который для этого пригодится.

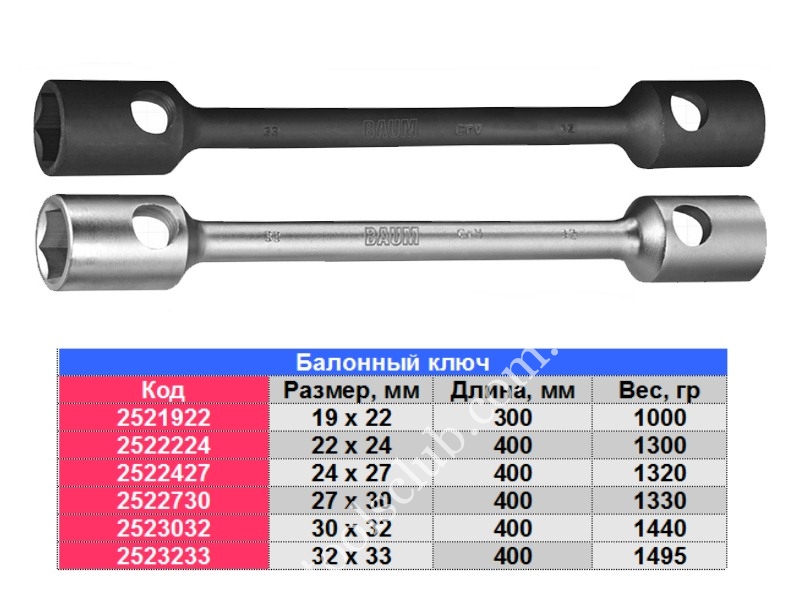

Задача — замена колес

Инструменты — баллонные ключи.

Баллонный ключ представляет собой металлическую трубку с шестигранником или 12-гранником на концах (на одном из концов может располагаться монтировка) Именно таким ключом раскручивают-закручивают фиксирующие элементы при замене колес на автомобиле.

Универсальным можно считать баллонный ключ-крест (в нем четыре головки разного размера на двух скрещенных трубах).

zmena-koles .jpg

Задача — замена свечей зажигания

Инструменты — свечные ключи.

Отличается от обычного трубного ключа наличием на конце T-образной рукоятки.

Очень удобны шарнирные соединения рукоятки и трубки ключа, так как есть возможность работать в труднодоступных местах и под углом.

zmena-svech.jpg

Задача — снятие масляного фильтра

Инструменты — цепной ключ.

Состоит из цепи и металлической губки, которые и фиксируют детали цилиндрической формы, а также рукоятки, которая передает усилие мастера.

otkrutit-masljanyj-filtr.jpg

Задача — откручивание резьбовых соединений

Инструменты — ключ-трещотка.

Такой ключ предназначен для работ с резьбовыми соединениями в тесных пространствах. Нет необходимости поворачивать весь ключ полностью, у него вращается сама головка.

Задача — демонтаж внутренних и внешних стопорных колец

Инструменты — съемник стопорных колец.

Шарнирно-губцевый инструмент с изогнутыми губками.

zmena-stop-kolec.jpg

Задача — демонтаж подшипников

Инструменты — съемник подшипников.

Металлический стержень-основа с несколькими лапами захвата. Съемник подшипников может быть как механическим, так и гидравлическим. Этим инструментом можно снять подшипник, шестерню, втулку и пр.

dem-podsch.jpeg

Задача — починка амортизационных стоек, ремонт подвески машины

Инструменты — съемник пружин.

Может быть механическим или же гидравлическим, переносным и стационарным.

smnik-prugin.jpg

Задача — мелкий кузовной ремонт

Инструменты — молотки, зубила, наковальни – рихтовочный инструмент.

Профессиональный рихтовочный инструмент обладает следующими особенностями:

эргономичная конструкция

возможность смены бойков

отсутствие риска повредить материал

Альтернативой покупки всех автомобильных инструментов по отдельности может стать приобретение набора автомобильных инструментов. Сегодня почти каждый производитель инструментальной отрасли имеет в своей линейке такую позицию. В подобные наборы уже включено все самое нужное (набор может включать в себя более 200 единиц наименований оснастки и инструментов). Кейс с инструментами очень удобно хранить в багажнике автомобиля.

Сегодня почти каждый производитель инструментальной отрасли имеет в своей линейке такую позицию. В подобные наборы уже включено все самое нужное (набор может включать в себя более 200 единиц наименований оснастки и инструментов). Кейс с инструментами очень удобно хранить в багажнике автомобиля.

Как создать ключ восстановления — Служба поддержки Apple (RU)

При использовании двухфакторной аутентификации на устройстве Apple вы можете создать ключ восстановления, чтобы повысить безопасность своей учетной записи. Если необходимо сбросить пароль для восстановления доступа к своему идентификатору Apple ID, воспользуйтесь ключом восстановления.

Ключ восстановления — это 28-значный код, предназначенный для сброса пароля или восстановления доступа к идентификатору Apple ID. Ключ восстановления не является обязательным, однако он позволяет вам самостоятельно сбросить пароль и тем самым повышает безопасность вашей учетной записи. Создание ключа восстановления отключает функцию восстановления учетной записи. Восстановление учетной записи — это альтернативная процедура, при помощи которой вы можете вновь получить доступ к идентификатору Apple ID, если у вас недостаточно сведений для сброса пароля. Подробнее об использовании восстановления учетной записи вместо ключа восстановления.

Ключ восстановления не является обязательным, однако он позволяет вам самостоятельно сбросить пароль и тем самым повышает безопасность вашей учетной записи. Создание ключа восстановления отключает функцию восстановления учетной записи. Восстановление учетной записи — это альтернативная процедура, при помощи которой вы можете вновь получить доступ к идентификатору Apple ID, если у вас недостаточно сведений для сброса пароля. Подробнее об использовании восстановления учетной записи вместо ключа восстановления.

Использование ключа восстановления более безопасно, однако при этом ответственность за доверенные устройства и ключ восстановления полностью лежит на вас. В случае утраты и устройств, и ключа вы можете навсегда потерять доступ к своей учетной записи. Поэтому важно хранить ключ восстановления в надежном месте. Возможно, стоит записать ключ восстановления и дать копию родственнику или хранить копии ключа в нескольких местах. За счет этого ключ восстановления будет всегда у вас под рукой на случай необходимости.

Создание ключа восстановления

Вы можете создать новый ключ восстановления в меню «Настройки» или «Системные настройки» на доверенном устройстве, выполнив вход со своим идентификатором Apple ID.

На iPhone, iPad или iPod touch

- Выберите «Настройки» > [ваше имя] > «Пароль и безопасность». Может потребоваться ввести пароль для вашего идентификатора Apple ID.

- Нажмите «Ключ восстановления».

- Сдвиньте ползунок, чтобы включить ключ восстановления.

- Нажмите «Ключ восстановления» и введите код-пароль устройства.

- Запишите ключ восстановления. Храните его в надежном месте.

- Подтвердите ключ восстановления, указав его на следующем экране.

На компьютере Mac

- Выберите «Системные настройки» > Apple ID > «Детали учетной записи».

Может потребоваться ввести пароль для вашего идентификатора Apple ID.

Может потребоваться ввести пароль для вашего идентификатора Apple ID. - Нажмите «Безопасность».

- В разделе «Ключ восстановления» нажмите «Включить».

- Нажмите «Использовать ключ восстановления».

- Запишите ключ восстановления. Храните его в надежном месте.

- Нажмите «Продолжить».

- Подтвердите ключ восстановления, указав его на следующем экране.

Если вам не удается создать ключ восстановления на своем компьютере Mac, используйте iPhone, iPad или iPod touch.

Использование ключа восстановления

Если вы забыли пароль для идентификатора Apple ID, то можете попытаться восстановить доступ с помощью доверенного устройства, защищенного код-паролем. Кроме того, вы можете использовать ключ восстановления, доверенный номер телефона и устройство Apple для сброса пароля. Убедитесь, что на устройстве установлена iOS 11, macOS High Sierra или ОС более поздней версии, и введите ключ восстановления полностью, включая заглавные буквы и дефисы. Узнайте больше о том, что делать, если вы забыли пароль для идентификатора Apple ID.

Узнайте больше о том, что делать, если вы забыли пароль для идентификатора Apple ID.

Если вы решили прекратить использование ключа восстановления, выполните указанные выше действия на своем устройстве iPhone, iPad или iPod touch и сдвиньте ползунок, чтобы отключить ключ восстановления. На компьютере Mac нажмите «Отключить» в разделе «Ключ восстановления».

Дополнительная информация

Дата публикации:

Как найти ржавый ключ в Геншин Импакт и зачем он нужен

«Странный случай в деревне Конда» — один из первых побочных квестов на островах Инадзума. Именно в этом задании игрок сможет получить ржавый ключ, который пригодится ему в квесте «Жертвоприношение». Предмет легко пропустить, поэтому вам пригодится наш гайд.

Именно в этом задании игрок сможет получить ржавый ключ, который пригодится ему в квесте «Жертвоприношение». Предмет легко пропустить, поэтому вам пригодится наш гайд.

Как начать квест «Странный случай в деревне Конда»

Неподалёку от деревни Конда находится статуя лисы, рядом с которой стоит служительница Кадзари. Используйте электричество на статую, возьмите оберег и поговорите со служительницей. Она попросит героя найти таинственный барьер и раскрыть тайну деревни. Сначала вам нужен ключ от колодца.

Рыбалка и новые локации — подробности обновления 2. 1 для Genshin Impact

1 для Genshin Impact

Как получить ключ от колодца

Сначала вам нужно опросить жителей деревни Конда. Начать надо со старика по имени Иматини Сабуро. Потом переходим через дорогу и говорим с Саймон Эри. Она упомянет мешок монет в высушенном колодце за домом старосты деревни. Теперь вам нужно найти старосту, Конда Дэнсукэ. Он находится в западной части поселения. Он будет всё отрицать, поэтому нужно будет изучить его участок самостоятельно.

Интерактивная карта сундуков в Геншин Импакт. Где найти сокровища

Где найти сокровища

У любого героя должна быть карта.

После того, как вы найдёте мешочек монет у колодца, вам нужно продолжить общение с жителями. Сначала поговорите с дочерью старосты Футабой. Она упомянет, что тоже видела монеты, которые уплывали по оврагу. Пройдите до конца оврага и найдите кучу мусора, которую вам нужно изучить. После этого найдите другого ребёнка — он стоит на крыше дома на востоке деревни. Он расскажет вам о сломанной телеге на севере. В ней находятся документы.

В Genshin Impact добавят Элой из Horizon Zero Dawn

Вместе с ними вернитесь к старосте. Сначала покажите ему первый мешочек монет, потом второй, после чего — документы. Прочитайте дневник старосты на крыше его дома, и тогда вы сможете получить ключ от колодца. Он находится на склоне к северо-востоку от домов. После победы над самураем и кладоискателями вы сможете его откопать. Первый ключ у вас в кармане — теперь надо искать ржавый ключ.

Сначала покажите ему первый мешочек монет, потом второй, после чего — документы. Прочитайте дневник старосты на крыше его дома, и тогда вы сможете получить ключ от колодца. Он находится на склоне к северо-востоку от домов. После победы над самураем и кладоискателями вы сможете его откопать. Первый ключ у вас в кармане — теперь надо искать ржавый ключ.

Как получить ржавый ключ

На дне колодца используйте атаку с любым элементом кроме молнии на правую стену. Откроется новый путь. В конце коридора с левой стороны вы увидите «Ветвь громовой сакуры», фиолетовое скрюченное деревце. В нижней части комнаты вы увидите барьер, а справа — коробки. За коробками вы найдете несколько полезных предметов. Активируйте ветвь, она даст вам бафф, который позволит пройти через барьер на дне. Вскарабкайтесь по стене и вы найдёте ворота, за которыми на столе и лежит ржавый ключ.

Активируйте ветвь, она даст вам бафф, который позволит пройти через барьер на дне. Вскарабкайтесь по стене и вы найдёте ворота, за которыми на столе и лежит ржавый ключ.

Последняя задача в квесте — очищение колодца. Для этого нужно использовать оберег, который вы получили в начале задания. Откроется головоломка, в которой вам нужно активировать стоящие вокруг электрические светильники по порядку в соответствии с паттерном на светящемся цветке. Начать нужно со светильника перед цветком. После того, как вы решите головоломку, снова поговорите с Казари, и квест завершится.

Как разрушить барьеры Инадзумы в Геншин Импакт

Подробный гайд.

Зачем нужен ржавый ключ

С помощью ржавого ключа можно открыть ворота в лесу Тиндзю на острове Наруками. За этими воротами находится Электрокул и святилище для квеста «Жертвоприношение». Подробнее о прохождении этого квеста вы можете прочитать в нашем гайде по разрушению барьеров Инадзумы.

Помощь по идентификации ключей— Replacement Keys Ltd Справка по идентификации ключей

— Replacement Keys Ltd Мы можем помочь вам убедиться, что вы заказываете правильные новые ключи. По сути, вам следует выполнять поиск на нашем веб-сайте, используя код ключа, который часто находится на ключе, карточке кода ключа или лицевой стороне замка.

По сути, вам следует выполнять поиск на нашем веб-сайте, используя код ключа, который часто находится на ключе, карточке кода ключа или лицевой стороне замка.

Где я могу найти свой код / номер?

Офисные / письменные / картотечные шкафы

В большинстве случаев номер ключа будет проштампован на передней части замка рядом с тем местом, где ключ входит.В некоторых случаях номер также может быть проштампован на оригинальном ключе.

Дверные ключи

Magnum, Cisa, Iseo, Garrison и Mul-T-Lock предоставят вам карточку с ключевыми кодами для записи номера для вырезания ключа для вашего замка (если вы потеряли карточку с ключевыми кодами, мы все равно сможем помочь, если вы отправите нам электронное письмо четкое изображение — см. раздел ниже). Однако многие из стандартных и менее защищенных брендов не записывают какие-либо ключевые цифры, и их нельзя сократить до кода.

Ключи багажника на крышу

На большинстве багажников на крышу номер ключа проштампован на передней части цилиндра замка рядом с местом, где ключ входит.

Часто задаваемые вопросы:

Что такое ключевой код / номер?

Многие производители замков регистрируют глубину резания и другие детали, чтобы позволить таким компаниям, как мы, воспроизводить ключи для вас без необходимости замены замков.

Как можно вырезать ключ только с цифрой?

Мы закупаем и поддерживаем базы данных программного обеспечения, содержащие миллиарды номеров ключей, которые передают детали резки на наши электронные копировальные станки.

Какую часть числа я вам дам?

Сообщите нам полный номер, и мы решим, какие части нам нужны, чтобы вырезать ваш ключ.

Ваш веб-сайт не может найти мой код, вы можете помочь?

У нас есть доступ к миллиардам кодов / номеров клавиш, поэтому невозможно разместить их все на нашем веб-сайте. Пожалуйста, напишите нам свой ключевой номер, и мы проверим, есть ли код в нашей базе данных. Если возможно, приложите четкую и чистую фотографию вашего ключа.

У всех замков есть номера ключей?

Не обязательно.Некоторые замки, такие как замки типа «Йель» для входных дверей, часто не имеют номеров ключей из-за их серийного производства. Кроме того, многие дешевые замки и импортная мебель не имеют номеров ключей, поскольку они импортируются и распространяются с минимальными затратами, не позволяя послепродажного обслуживания ключей. Обычно мы не можем изготовить для вас утиные ключи, и вам следует посетить своего слесаря по замкам на главной улице, чтобы получить эти ключи.

Что делать, если у меня нет ключевого номера?

Если у вас нет номера ключа, но он все еще есть, мы можем помочь.Вам следует сделать четкую и чистую фотографию своего ключа и отправить нам электронное письмо, чтобы мы подтвердили, сможем ли мы расшифровать и сделать вам копию без оригинала.

Какую дополнительную информацию я могу предоставить, чтобы идентифицировать свой ключ?

Во многих случаях формат и стиль кода / номера ключа подскажут нам, какой тип ключа вам нужен. Однако в некоторых случаях нам может потребоваться дополнительная информация, чтобы выбрать для вас правильный ключ. Пожалуйста, обратите внимание на дополнительную информацию, такую как производитель замка (можно найти на предмете мебели, лицевой стороне замка, запасном ключе или ключе коллег) и на каком замке установлен (т.е. Металлический картотечный шкаф).

Однако в некоторых случаях нам может потребоваться дополнительная информация, чтобы выбрать для вас правильный ключ. Пожалуйста, обратите внимание на дополнительную информацию, такую как производитель замка (можно найти на предмете мебели, лицевой стороне замка, запасном ключе или ключе коллег) и на каком замке установлен (т.е. Металлический картотечный шкаф).

О нас

Мы — семейная компания из Великобритании, работающая в сфере онлайн-нарезки ключей с 2008 года. Мы вырезаем десятки тысяч ключей каждый год от имени очень счастливых компаний и частных лиц по всему миру.

Свяжитесь с нами

отдел продаж / поддержка / контакт

[email protected]

Информация о компании

Replacement Keys Ltd

PO Box 4421

Dunstable

LU6 9HP

Регистрационный номер плательщика НДС.ГБ 117 5628 11

Зарегистрирована под номером компании 111 в Англии и Уэльсе.

© 2021 Replacement Keys Ltd Уведомление о конфиденциальности · Политика в отношении файлов cookie · Положения и условия · Условия использования веб-сайта · Политика возврата / отмены

Что такое ключи шифрования и как они работают? 🔐 | Доминик Фрейзер | CodeClan

Также известные как криптография с открытым ключом, алгоритмы с асимметричным ключом используют пару ключей для каждой стороны: открытые ключи, которые публикуются открыто, и закрытые ключи, которые никогда не раскрываются. Возможно, вы видели это, если ранее настраивали вход в систему через ssh (безопасная оболочка) в своем терминале.

Возможно, вы видели это, если ранее настраивали вход в систему через ssh (безопасная оболочка) в своем терминале.

Это выполняет две задачи: шифрование / дешифрование между сторонами и аутентификация отправителя сообщения.

Генерация пары ключей

Генерация пары ключейЭто будет рассмотрено более подробно при рассмотрении RSA позже. Проще говоря, каждая сторона, скажем, Алиса, выбирает частное случайное значение, вводит его в программу генерации ключей и получает два ключа.Любой из них является открытым, а какой остается закрытым, но конфиденциальность закрытого ключа имеет первостепенное значение.

Здесь важно то, что все, что зашифровано одним ключом, можно расшифровать другим, и наоборот. В отличие от симметричных ключей, один ключ используется не для обоих направлений, а для другого из пары, и может расшифровать сообщение, зашифрованное другим .

Использование открытого / закрытого ключа

Здесь Боб хочет отправить сообщение Алисе. Боб шифрует сообщение, используя открытый ключ Алисы, и отправляет его по общедоступному каналу. Здесь не может быть никакого вреда, поскольку открытый ключ Алисы также не может использоваться для дешифрования зашифрованного сообщения, а угадать закрытый ключ Алисы на основе ее открытого ключа и зашифрованного сообщения исключительно сложно. После получения закрытый ключ Алисы можно использовать для расшифровки сообщения и просмотра его содержимого.

Боб шифрует сообщение, используя открытый ключ Алисы, и отправляет его по общедоступному каналу. Здесь не может быть никакого вреда, поскольку открытый ключ Алисы также не может использоваться для дешифрования зашифрованного сообщения, а угадать закрытый ключ Алисы на основе ее открытого ключа и зашифрованного сообщения исключительно сложно. После получения закрытый ключ Алисы можно использовать для расшифровки сообщения и просмотра его содержимого.

Аутентификация с использованием пар ключей

Алиса может подтвердить, что сообщение отправил БобНевероятно важное преимущество пар ключей — это возможность аутентифицировать отправителя сообщения.

- Боб шифрует текстовое сообщение открытым ключом Алисы. Только закрытый ключ Алисы может расшифровать это.

- Боб затем создает цифровую подпись . Он шифрует свое зашифрованное сообщение своим личным ключом . Только открытый ключ Боба сможет его расшифровать.

- Боб отправляет Алисе сообщение с зашифрованным текстом и подпись.

- Алиса использует открытый ключ Боба для расшифровки подписи. Если результат этого совпадает с зашифрованным сообщением, тогда Алиса знает, что Боб отправил сообщение, поскольку только закрытый ключ Боба мог зашифровать сообщение таким образом, чтобы открытый ключ Боба мог его расшифровать для соответствия.

- Алиса может затем расшифровать сообщение с зашифрованным текстом, используя свой закрытый ключ, и прочитать его, будучи уверенным, что он от Боба.

Асимметричные алгоритмы относительно медленны по сравнению с симметричными алгоритмами, мы рассмотрим это подробнее, когда будем рассматривать прямую секретность. Пары асимметричных ключей часто используются для установления начального взаимодействия и аутентификации, когда это необходимо, в то время как симметричный ключ может использоваться для шифрования сообщений с этой точки и далее.

Как выбрать лучшую тональность для песни — Icon Collective College of Music

Узнайте, как выбрать лучшую тональность для песни. Вот четыре совета, которые следует учитывать при выборе правильной тональности для вашей песни.

Вот четыре совета, которые следует учитывать при выборе правильной тональности для вашей песни.

Как правильно выбрать тональность для песни

Очень важно выбрать лучшую музыкальную тональность для вашей песни. Почти каждая песня написана в определенной тональности. Ключ определит состав вашей песни и предоставит вам определенную информацию об этой песне. Например, тональность песни определяет:

- Шкала музыкальная . Шкала определяет, какие ноты использовать для ваших мелодий и гармоний.Есть несколько типов гамм, каждая из которых основана на двенадцати доступных нотах. Однако есть два основных типа — мажорный и минорный. Например, песня в тональности ля минор использует ноты гаммы ля минор.

- Тонизирующая или домашняя нота песни . Тоник — это первая нота любой гаммы, определяющая тональный центр вашей песни. Например, нота «G» — это тоника соль мажор или соль минор.

- Какие аккорды лучше всего поддерживают мелодию .

Знание тональности и гаммы песни поможет вам построить последовательность аккордов, которая гармонично поддерживает мелодию.

Знание тональности и гаммы песни поможет вам построить последовательность аккордов, которая гармонично поддерживает мелодию. - Выбор басовых нот . Знание тональности и гаммы также поможет вам выбрать, какие ноты использовать для басовой линии. Обычная практика — строить басовую линию, используя основные ноты аккордовой последовательности.

- Какие ноты соответствуют вокальному диапазону певца и его зоне наилучшего восприятия . Очень важно знать самые высокие и самые низкие ноты, которые может достичь певец.Это гарантирует, что ваша мелодия и ноты гармонии будут соответствовать голосу певца.

- Эмоциональное воздействие вашей песни . Например, многие воспринимают мажорные гаммы как яркие, поднимающие настроение и радостные звуки. Тогда как шахтерская чешуя кажется темной, удручающей и грустной по звучанию.

Лучше всего определить, в какой тональности вы будете писать свою песню, перед тем, как начинать проект. После начала производственного процесса поменять ключ будет сложно. Однако вы можете изменить тональность, транспонировав все дорожки в песне с высотой тона.Например, вокал, мелодии, гармонии, басовые партии и любые инструменты. В основном все, кроме барабанных.

После начала производственного процесса поменять ключ будет сложно. Однако вы можете изменить тональность, транспонировав все дорожки в песне с высотой тона.Например, вокал, мелодии, гармонии, басовые партии и любые инструменты. В основном все, кроме барабанных.

4 совета по выбору тональности песни

При выборе тональности для песни следует учитывать несколько факторов. Вот четыре совета, которые помогут вам определить лучшую тональность для вашей песни.

1. Найдите свой вокальный диапазон

У каждого певца есть вокальный диапазон, состоящий из высоких и низких нот, которым он может комфортно петь. Подобно мелодии, имеющей верхнюю и нижнюю ноты.При выборе тональности для песни важно знать вокальный диапазон певца. Как только вы узнаете вокальный диапазон, найдите тональность, которая включает самые высокие и самые низкие ноты, которые вокалист может петь без напряжения.

Однако, если у вас уже есть аранжировка, попробуйте поднять или опустить все ваши музыкальные элементы, чтобы соответствовать вокальному диапазону певца. Например, если верхняя нота, которую может петь вокалист, — это C4, тогда транспонируйте песню так, чтобы самая высокая нота мелодии достигла C4. Вам также нужно будет проверить, может ли вокалист петь и нижнюю ноту, а затем отрегулировать ее соответствующим образом.

Например, если верхняя нота, которую может петь вокалист, — это C4, тогда транспонируйте песню так, чтобы самая высокая нота мелодии достигла C4. Вам также нужно будет проверить, может ли вокалист петь и нижнюю ноту, а затем отрегулировать ее соответствующим образом.

Как ты находишь свой вокальный диапазон? Несколько онлайн-инструментов помогут вам найти свой вокальный диапазон. Однако лучший инструмент для определения своего диапазона — это фортепиано. Попробуйте выполнить эти шаги, используя фортепианный инструмент, загруженный в вашу DAW:

.- Начните с поиска самой низкой ноты, которую вы можете петь . Найдите среднюю до и перемещайтесь по белым клавишам, пропевая последовательный гласный звук, например «ах», «ее» или «оо». Подпевайте каждой ноте, пока не достигнете самой низкой узнаваемой высоты звука, которую вы можете выдержать.Найдите эту ноту на пианино и запишите ее.

- Затем найдите самую высокую ноту, которую вы можете петь, используя тот же метод .

На этот раз пойте ровно вверх, пока не дойдете до самой высокой ноты, которую вы можете петь с комфортом. Найдите эту ноту на пианино и запишите ее.

На этот раз пойте ровно вверх, пока не дойдете до самой высокой ноты, которую вы можете петь с комфортом. Найдите эту ноту на пианино и запишите ее.

Примечание : По мере увеличения высоты звука могут появляться ноты, которые становится трудно петь, вызывая треск или кваканье. Это ваши переходные или перерывные заметки. Продолжайте повышать высоту звука в этой части вашего вокального диапазона, пока не достигнете самой высокой ноты.Опять же, вы должны уметь поддерживать эту ноту на стабильной, узнаваемой высоте.

2. Знание своей вокальной зоны наилучшего восприятия / Power Note

Золотая середина вокала — это самая сильная часть вашего вокального диапазона, в которой вам комфортнее всего петь. Это часть вашего голоса, которая легче всего звучит и звучит лучше всего.

Знать золотую середину вокала (Тесситура) важно, когда вы хотите, чтобы вокальная линия выделялась. Будь то в конце припева, во время хука или для того, чтобы выделить сообщение в песне. Например: «О, детка, я люблю ТЕБЯ». В этом примере «YOU» — это мощная нота в диапазоне певца. Кроме того, эти сладкие точки / мощные ноты часто не самые высокие ноты, которые может петь вокалист. Сладкое пятно обычно находится где-то в верхнем диапазоне, прежде чем появляется заметная вокальная нагрузка.

Например: «О, детка, я люблю ТЕБЯ». В этом примере «YOU» — это мощная нота в диапазоне певца. Кроме того, эти сладкие точки / мощные ноты часто не самые высокие ноты, которые может петь вокалист. Сладкое пятно обычно находится где-то в верхнем диапазоне, прежде чем появляется заметная вокальная нагрузка.

При выборе тональности для песни учитывайте, какие ноты вокалист может петь лучше всего. Найдите тональность, которая поддерживает их самый сильный диапазон нот, чтобы обеспечить высочайшее качество исполнения. Или, если у вас уже есть аранжировка, адаптируйте и транспонируйте песню так, чтобы сильная нота вокалиста и часть песни, которую вы хотите выделить, были одинаковыми.Например, убедитесь, что самые важные части песни, такие как бридж и припев, соответствуют самой сильной части голоса певца.

Как вы находите золотую середину в вокале? Найти золотую середину для вокала — это скорее вопрос экспериментов. Попробуйте петь длинными тонами в средней и верхней части вашего диапазона. Послушайте и почувствуйте, как звучат разные ноты и как резонирует ваше тело. Некоторые ноты будут звучать громче, полнее и громче. Это ваши энергетические заметки. Им будет комфортно петь и у них будет лучшее качество звука.

Послушайте и почувствуйте, как звучат разные ноты и как резонирует ваше тело. Некоторые ноты будут звучать громче, полнее и громче. Это ваши энергетические заметки. Им будет комфортно петь и у них будет лучшее качество звука.

3. Музыкальный тембр инструментов и певцов

Тембр — это воспринимаемое качество звука музыкальной ноты, голоса, звука или тона. Когда говорят о тембре, выбор тональности становится гораздо более субъективным. Например, повышение или понижение высоты звука определенных инструментов изменит цвет или аромат их звука. Звук может стать ярче, тоньше, толще или лучше говорить в зависимости от характеристик инструмента, сэмпла, патча синтезатора или даже динамиков.Более того, определенные клавиши будут лучше звучать на некоторых инструментах из-за их конструкции. По этим причинам подумайте о выборе тональности, которая соответствует естественному диапазону певца или инструмента для наилучшего качества звука.

Полный микс также имеет тембр. Если у вас уже есть аранжировка, попробуйте прослушать микс в другой тональности, чтобы услышать, звучит ли она лучше. Например, если ваш общий микс звучит тяжеловесно или мутно, попробуйте транспонировать весь микс на один или два тона. Точно так же, если миксу не хватает пышности и полноты, попробуйте транспонировать весь микс.

Например, если ваш общий микс звучит тяжеловесно или мутно, попробуйте транспонировать весь микс на один или два тона. Точно так же, если миксу не хватает пышности и полноты, попробуйте транспонировать весь микс.

Прослушайте свою песню в другой тональности, сделав отскок микса и затем транспонировав эту дорожку вверх или вниз. Повторите и послушайте различные версии клавиш, чтобы услышать, что вам больше всего подходит. Как только вы найдете тональность, которая вам больше всего нравится, вернитесь к исходному миксу и транспонируйте все треки, кроме ударных / перкуссии, на желаемую высоту тона. Затем послушайте ударные / перкуссию, чтобы убедиться, что они хорошо звучат в новой тональности. Обратите особое внимание на бас-барабан, поскольку он может содержать определенную высоту звука, которая может мешать другим вашим трекам.Затем при необходимости переставьте барабаны / перкуссию.

4. Играбельность на инструменте и простота исполнения

Еще одна причина, по которой вы можете захотеть изменить тональность, — это если вы играете свою музыку вживую. Играть на инструменте может повлиять на выбор тональности. Многие музыканты предпочитают тональность, на которой легче играть на определенном инструменте. Например:

Играть на инструменте может повлиять на выбор тональности. Многие музыканты предпочитают тональность, на которой легче играть на определенном инструменте. Например:

- Возможность игры на фортепиано : Песню в тональности C # может быть трудно воспроизвести на клавиатуре из-за всех черных клавиш.Вместо этого вы можете транспонировать песню на полутон до до минор, что упростит вам задачу.

- Возможность игры на бас-гитаре : Учитывайте диапазон нот, если вы играете на настоящей бас-гитаре. Например, самая низкая нота на стандартном электрическом бас-гитаре — это «E». Если ваш трек в тональности «D» и вы хотите получить наиболее полный, самый жирный звук от баса, попробуйте транспонировать песню на один тон выше «E».

- Возможность игры на гитаре : При игре на гитаре в высоком регистре вам, возможно, придется поставить каподастр на 10-ю струну.Этот прием может сделать гитару тонкой и лишенной тела. Однако, если вы транспонируете на один тон вверх, у вас будет 12 ладов, что составляет октаву.

Это означает, что вы можете снять каподастр и получить гораздо больший звук от гитары.

Это означает, что вы можете снять каподастр и получить гораздо больший звук от гитары. - Дилемма мини-клавиатуры : Большинство контроллеров мини-клавиатуры обеспечивают только одну или две октавы. Вы можете найти ноту, которую не сможете сыграть, потому что она находится на более высокой или более низкой октаве. Этот лично меня сводит с ума. Вы можете транспонировать дорожку, чтобы она соответствовала раскладке клавиатуры.Однако лучший вариант — использовать функцию транспонирования на контроллере клавиатуры, чтобы он подходил.

Если вы играете на музыкальном инструменте, подумайте о том, чтобы найти тональность, на которой будет легче играть, но при этом она будет хорошо звучать. Эти решения будут субъективными, в зависимости от исполнителя, игрока и контекста. Итак, выбирайте правильную тональность для песни на слух.

Заключение

Умение находить лучшую тональность для песни — ценный музыкальный навык. Знание тональности позволяет вам транспонировать песню так, чтобы она лучше подходила вокалисту или инструменту. Это также позволяет вам экспериментировать, заставляя песни звучать иначе. Различия в тембре, качестве звука и настроении могут вызывать удивление. Более того, знание того, как тональность влияет на вашу музыку, может открыть вашу творческую палитру и варианты микширования.

Это также позволяет вам экспериментировать, заставляя песни звучать иначе. Различия в тембре, качестве звука и настроении могут вызывать удивление. Более того, знание того, как тональность влияет на вашу музыку, может открыть вашу творческую палитру и варианты микширования.

Наиболее важным фактором является то, как разные клавиши влияют на вокал. Вокальный диапазон более ограничен, чем у любого синтезатора или акустического инструмента. Поэтому небольшие изменения тональности могут кардинально изменить влияние вокального исполнения. Вот почему так важно работать со своим вокалистом, чтобы добиться наилучшего выступления.Вернуться к началу

Полный жизненный цикл ключей

Жизненный цикл ключа шифрования, определенный NIST как имеющий предоперационный, рабочий, постоперационный этапы и этапы удаления, требует, помимо прочего, чтобы для каждого ключа был определен рабочий период шифрования. Криптопериод — это «промежуток времени, в течение которого разрешается использование определенного ключа», и в Разделе 5. 3 Руководства NIST криптопериод определяется (например, с симметричным ключом) путем объединения расчетного времени, в течение которого будет выполняться шифрование. применяется к данным (O Riginator Usage Period (OUP) ), и время, когда они будут расшифрованы для использования (R ecipient Usage Period (RUP) ).

3 Руководства NIST криптопериод определяется (например, с симметричным ключом) путем объединения расчетного времени, в течение которого будет выполняться шифрование. применяется к данным (O Riginator Usage Period (OUP) ), и время, когда они будут расшифрованы для использования (R ecipient Usage Period (RUP) ).

Итак, например:

- допустим, что база данных зашифрована и в нее добавляются элементы на следующие 6 месяцев. Потом:

- Уже 2 года базу просматривают и авторизованные пользователи. Потом:

- RUP составляет 2 года (и полностью совпадает с OUP)

- Следовательно, период шифрования будет равен 2 годам, и ключ шифрования должен быть активен в течение этого времени.

Но, поскольку организация может разумно желать шифровать и расшифровывать одни и те же данные в течение многих лет, при факторинге криптопериода могут играть роль другие факторы:

Вы можете ограничить:

- «количество информации, защищенной данным ключом»

- «степень воздействия, если один ключ скомпрометирован»

- «время, доступное для попыток проникновения в физический, процедурный и логический доступ»

- «период, в течение которого информация может быть скомпрометирована в результате непреднамеренного раскрытия»

- «Время, доступное для ресурсоемких криптоаналитических атак»

- Как долго будут использоваться данные

- Как используются данные

- Сколько там данных

- Насколько конфиденциальны данные

- Какой ущерб будет нанесен, если данные будут раскрыты или ключи потеряны

Общее правило: по мере увеличения секретности защищаемых данных время жизни ключа шифрования уменьшается.

Учитывая это, ваш ключ шифрования может иметь активный срок службы короче, чем доступ авторизованного пользователя к данным. Это означает, что вам нужно будет заархивировать деактивированные ключи и использовать их только для дешифрования. После того, как данные были расшифрованы старым ключом, они будут зашифрованы новым ключом, и со временем старый ключ больше не будет использоваться для шифрования / дешифрования данных и может быть удален. (см. рисунок ниже)

См. Ниже для более полного понимания полного жизненного цикла ключей.

Создание ключа (генерация и предварительная активация)

Ключ шифрования создается и сохраняется на сервере управления ключами. Диспетчер ключей создает ключ шифрования с помощью криптографически безопасного генератора случайных битов и сохраняет ключ вместе со всеми его атрибутами в базе данных хранилища ключей. Атрибуты, хранящиеся с ключом, включают его имя, дату активации, размер, экземпляр, возможность удаления ключа, а также его перенос, зеркальное отображение, доступ к ключу и другие атрибуты. Ключ может быть активирован при его создании или настроен на автоматическую или ручную активацию в более позднее время. Диспетчер ключей шифрования должен отслеживать текущие и прошлые экземпляры (или версии) ключа шифрования. У вас должна быть возможность выбрать, можно ли удалить ключ, зеркально отобразить его в блоке переключения при отказе и какие пользователи или группы могут получить к нему доступ. Ваш менеджер ключей должен позволять администратору изменять многие атрибуты ключа в любое время.

Ключ может быть активирован при его создании или настроен на автоматическую или ручную активацию в более позднее время. Диспетчер ключей шифрования должен отслеживать текущие и прошлые экземпляры (или версии) ключа шифрования. У вас должна быть возможность выбрать, можно ли удалить ключ, зеркально отобразить его в блоке переключения при отказе и какие пользователи или группы могут получить к нему доступ. Ваш менеджер ключей должен позволять администратору изменять многие атрибуты ключа в любое время.

Использование ключа и ролловер (активация после активации)

Диспетчер ключей должен позволять авторизованным системам и пользователям извлекать активированный ключ для процессов шифрования или дешифрования.Он также должен легко управлять текущими и прошлыми экземплярами ключа шифрования. Например, если новый ключ генерируется, а старый деактивируется (или накатывается) каждый год, то диспетчер ключей должен сохранять предыдущие версии ключа, но выдавать только текущий экземпляр и активировать предыдущие версии для процессов дешифрования. Предыдущие версии все еще можно получить, чтобы расшифровать данные, зашифрованные с помощью таких версий ключа. Диспетчер ключей также будет обновлять ключ либо по заранее установленному расписанию, либо разрешит администратору вручную выполнить прокат ключа.

Предыдущие версии все еще можно получить, чтобы расшифровать данные, зашифрованные с помощью таких версий ключа. Диспетчер ключей также будет обновлять ключ либо по заранее установленному расписанию, либо разрешит администратору вручную выполнить прокат ключа.

Отзыв ключа

Администратор должен иметь возможность использовать диспетчер ключей для отзыва ключа, чтобы он больше не использовался для запросов на шифрование и дешифрование. При необходимости отозванный ключ может быть повторно активирован администратором, чтобы в некоторых случаях ключ можно было использовать для расшифровки данных, ранее зашифрованных с его помощью, например, старых резервных копий. Но даже это можно ограничить.

Резервное копирование (Escrow)

NIST (раздел 8.3.1) требует, чтобы архив был сохранен для деактивированных ключей.Архив должен «защищать заархивированный материал от несанкционированного [раскрытия,] изменения, удаления и вставки». Ключи шифрования должны быть «восстанавливаемыми . .. после окончания криптопериода» и «система должна быть спроектирована так, чтобы позволять реконструкцию» ключей, если их необходимо повторно активировать для использования при расшифровке данных, которые были однажды зашифрованы.

.. после окончания криптопериода» и «система должна быть спроектирована так, чтобы позволять реконструкцию» ключей, если их необходимо повторно активировать для использования при расшифровке данных, которые были однажды зашифрованы.

Удаление ключа (разрушение)

Если ключ больше не используется или был каким-то образом скомпрометирован, администратор может полностью удалить ключ из базы данных хранилища ключей диспетчера ключей шифрования.Вернуться к началу

Раздельные роли в управлении ключами

Разделение обязанностей

В «Рекомендации по управлению ключами — Часть 2» NIST определяет разделение обязанностей как:

Принцип безопасности, согласно которому важные функции распределяются между разными сотрудниками в попытке гарантировать, что ни у одного человека не будет достаточно информации или прав доступа для совершения вредоносного мошенничества.

Практика разделения обязанностей снижает вероятность мошенничества или должностных преступлений, разделяя соответствующие обязанности по критическим задачам между разными лицами в организации. Это обычное дело в финансовых и бухгалтерских процедурах большинства организаций. Например, человек, который печатает чеки в компании, не будет подписывать чеки. Точно так же человек, подписывающий чеки, не будет сверять банковские выписки. Компания должна обеспечить, чтобы критически важные для бизнеса обязанности были разделены на четыре типа функций: авторизация, хранение, ведение документации и согласование. В идеальной системе никто не должен выполнять более одного типа функций.

Это обычное дело в финансовых и бухгалтерских процедурах большинства организаций. Например, человек, который печатает чеки в компании, не будет подписывать чеки. Точно так же человек, подписывающий чеки, не будет сверять банковские выписки. Компания должна обеспечить, чтобы критически важные для бизнеса обязанности были разделены на четыре типа функций: авторизация, хранение, ведение документации и согласование. В идеальной системе никто не должен выполнять более одного типа функций.

Что касается практики информационной безопасности, реализация разделения обязанностей имеет решающее значение в области управления ключами шифрования. Чтобы предотвратить нежелательный доступ к защищенным данным, важно, чтобы человек, который управляет ключами шифрования, не имел возможности доступа к защищенным данным, и наоборот. Сделать это в контексте информационных технологий не сложнее, чем в финансовом контексте, но в сложных компьютерных системах часто упускается из виду или неправильно понимается.

Двойное управление

Опять же, NIST в Рекомендации по управлению ключами — Часть 2 определяет двойное управление:

Процесс, который использует два или более отдельных объекта (обычно лиц), действующих совместно для защиты конфиденциальных функций или информации.Ни одна организация не может получить доступ к материалам, например, криптографическим ключам, или использовать их.

В то время как разделение обязанностей подразумевает распределение различных частей процесса между разными людьми, двойное управление требует, чтобы как минимум два или более человека контролировали один процесс.

В практике защиты данных часто встречаются требования для двойного контроля функций управления ключами шифрования. Поскольку система управления ключами может хранить ключи шифрования для нескольких приложений и бизнес-объектов, защита ключей шифрования критически важна.

Разделение знаний

Концепция Split Knowledge применяется к любому доступу или обработке незащищенного криптографического материала, такого как ключи шифрования или парольные фразы, используемые для создания ключей шифрования, и требует, чтобы никто не знал полного значения ключа шифрования. Если для создания ключей шифрования используются парольные фразы, никто не должен знать парольную фразу полностью. Скорее, два или более человека должны знать только часть парольной фразы, и все они должны присутствовать, чтобы создать или воссоздать ключ шифрования.Вернуться к началу

Если для создания ключей шифрования используются парольные фразы, никто не должен знать парольную фразу полностью. Скорее, два или более человека должны знать только часть парольной фразы, и все они должны присутствовать, чтобы создать или воссоздать ключ шифрования.Вернуться к началу

Домены для защиты ключей шифрования

Физическая охрана

Многие, говоря о защите диспетчера ключей, естественно обращаются к защите самого диспетчера ключей с помощью аппаратного модуля безопасности (HSM). Хотя это необходимая тема (и мы ее обсудим), мы должны сначала поговорить о защите физической среды, в которой находится ваш ключевой менеджер.В специальной публикации NIST 800-14 предлагается следующее определение физической безопасности:

«Контроль физической и экологической безопасности» должен быть «реализован для защиты ресурсов системы жилищного строительства, самих ресурсов системы и средств, используемых для поддержки их работы.”План физической безопасности организации должен включать такие вещи, как:

- Контроль физического доступа: ограничивает доступ к критически важным системам, включая места подключения проводов к системе, как можно меньшему количеству людей.

- Порты: В стандарте FIPS 140-2 отмечается, что в случае отправки ключей шифрования с открытым текстом физические порты должны быть выделены только для этой цели, а все остальное использование исключено для криптографических модулей уровня 3 и 4.

- Пожарная безопасность: убедитесь, что во всех физических средах, в которых находится система, есть адекватные и действующие системы пожаротушения.

- Структурная целостность: гарантирует, что все физические среды, в которых находится система, соответствуют текущим землетрясениям, наводнениям и снеговой нагрузке в соответствии с нормативными требованиями кровли.

- Сбой коммунальных служб: системы, такие как электричество, кондиционирование воздуха и отопление, могут работать со сбоями. Убедитесь, что каждый из них работает должным образом, с резервными копиями, если это необходимо.

- Перехват данных: убедитесь, что вся передача конфиденциальных данных должным образом зашифрована с помощью открытых / закрытых ключей.

- Управление мобильными устройствами: все устройства, которые могут получить удаленный доступ к системе, должны быть каталогизированы и управляться в базе данных разрешений.

Теперь займемся защитой самого криптографического модуля. Федеральные стандарты обработки информации (FIPS) определили четыре уровня повышения безопасности в FIPS 140-2, которые могут быть применены к модулю, каждый из которых соответствует соответствующему уровню угрозы:

- Уровень 1: «В криптографическом модуле уровня безопасности 1 не требуются специальные механизмы физической безопасности, помимо базовых требований для компонентов производственного уровня.… Уровень безопасности 1 позволяет программному обеспечению и программным компонентам криптографического модуля выполняться в вычислительной системе общего назначения с использованием неоцененной операционной системы ».

- Уровень 2: «усиливает механизмы физической безопасности криптографического модуля уровня безопасности 1, добавляя требование о защите от несанкционированного доступа, которое включает в себя использование защитных покрытий или пломб, а также защищенных от взлома замков на съемных крышках или дверях.

модуля ».

модуля ». - Уровень 3: «пытается помешать злоумышленнику получить доступ к [Критическим параметрам безопасности (CSP)], хранящимся в криптографическом модуле…. Механизмы физической безопасности могут включать использование прочных корпусов и схемы обнаружения / реагирования на несанкционированный доступ, которая обнуляет все CSP с открытым текстом при открытии съемных крышек / дверей криптографического модуля ».

- Уровень 4: «обеспечивает наивысший уровень безопасности, определенный в этом стандарте. На этом уровне безопасности механизмы физической безопасности обеспечивают полную защиту криптографического модуля с целью обнаружения всех несанкционированных попыток физического доступа и реагирования на них.Проникновение в оболочку криптографического модуля с любого направления имеет очень высокую вероятность быть обнаруженным, что приводит к немедленному обнулению всех CSP открытого текста ».

Как проверяется диспетчер ключей шифрования Каждый доступный продукт для защиты данных заявляет о превосходной функциональности или защите данных.

|

Защита логического доступа

Следующая область, на которой вы можете защитить свои ключи шифрования, — это логическое разделение различных криптографических компонентов, содержащих ключи, от остальной части более крупной сети. Необходимо учитывать три основных момента:

Необходимо учитывать три основных момента: - Интерфейсы: В разделе 4.2 стандарта FIPS 140-2 приводятся следующие критерии необходимости разделения логических интерфейсов:

- Уровень 1 и 2: «логические интерфейсы, используемые для ввода и вывода криптографических ключей с открытым текстом, компонентов криптографических ключей, данных аутентификации и CSP, могут использоваться физически и логически совместно с другими портами и интерфейсами криптографического модуль ».

- Уровень 3 и 4: «логические интерфейсы, используемые для ввода и вывода компонентов криптографического ключа открытого текста, данных аутентификации и CSP, должны быть логически отделены от всех других интерфейсов с использованием доверенного пути.”

- DEK из зашифрованных данных: В средах уровня 1, где диспетчер ключей шифрования не находится в физически отделенном HSM, DEK (-и) должны быть логически отделены от зашифрованных данных.

Это эффективно предотвращает использование DEK (ов) для дешифрования данных в случае, если неавторизованные пользователи получат доступ к конфиденциальному материалу.

Это эффективно предотвращает использование DEK (ов) для дешифрования данных в случае, если неавторизованные пользователи получат доступ к конфиденциальному материалу. - KEK из DEK: В диспетчере ключей шифрования KEK должны быть логически отделены от DEK.Это гарантирует, что, хотя DEK базы данных будут скомпрометированы, они будут выведены из строя, поскольку KEK находится в логически отдельном месте от DEK.

Доступ пользователей / ролей

Как только физическая безопасность и логическая безопасность рассмотрены, последний компонент — это роли и привилегии пользователей. Основная концепция, провозглашенная NIST, — это концепция минимальных привилегий: где вы ограничиваете «привилегии доступа уполномоченного персонала (например, привилегии выполнения программы, привилегии изменения файлов) до минимума, необходимого для выполнения их работы. NIST дает руководство в Разделах 5.3.5 Рекомендации по управлению ключами — Часть 2, по средствам управления доступом и привилегиям, необходимым для правильного управления доступом пользователей к системе управления ключами.

- Задокументируйте и укажите, какие роли в организации будут иметь право доступа к KMS и на каком уровне.

- Какие функции будет выполнять роль (например, создание, обработка, распространение, хранение, удаление).

- Какие средства аутентификации будут использоваться (т.е. пароли, личные идентификационные номера, биометрические данные и срок их действия).

Помимо ограничения доступа к серверу управления ключами, вы также должны ограничить доступ к самим ключам в зависимости от пользователя и группы. Доступ пользователей и групп может быть определен на системном уровне или на уровне каждого ключа. При создании ключа вы можете определить ограничения на доступ пользователей и групп. В качестве примера: на сервере управления ключами имеется ключ шифрования AES, используемый для защиты личных данных сотрудника.Он ограничен, поэтому только члены группы отдела кадров могут использовать этот ключ. Таким образом, любой человек с «человеческими ресурсами», определенным как их индивидуальная или групповая роль, может успешно запросить этот ключ, все остальные будут отвергнуты.

Высокая доступность и непрерывность бизнеса

Если у вас есть физическая безопасность, логическая безопасность и роли пользователей, вы также должны учитывать непрерывность бизнеса. Если злоумышленник действительно содержит ваши данные или ваши производственные серверы отключены по разным причинам, вы должны иметь возможность вернуться в норму за относительно короткое время с помощью заранее прописанных шагов.Вот пара определений, с которых мы начнем:Непрерывность бизнеса: В соответствии с определением ISO 22301: 2012 (раздел 3.3), это «способность организации продолжать поставки продуктов или услуг на приемлемых» уровнях после « подрывной инцидент ».

Горячее переключение: В сетевой среде горячее аварийное переключение переключается на резервный сервер, который регулярно обновляется с производственного сервера и готов в любое время, если производственный сервер больше не сможет нормально функционировать для любого протяженность времени.

В случае управления ключами каждый производственный сервер управления ключами должен быть зеркалирован с сервером высокой доступности в географически отдельном месте на случай, если производственный сервер скомпрометирован и отключен на любой период времени. В качестве сокращенного списка вот некоторые функции, которые следует искать в решениях для управления ключами, или то, что вы захотите использовать, если создадите свое собственное:

- Аппаратное обеспечение — диски RAID с горячей заменой Аппаратное обеспечение

- — источники питания с двойным резервированием

- Аппаратное обеспечение — независимые сетевые интерфейсы

- Зеркальное отображение сервера безопасных ключей Active-Active

- Активно-пассивное зеркальное отображение сервера безопасных ключей

- Дублирование ключей в реальном времени

- Зеркальное отображение политики доступа в реальном времени

- Проверка целостности диспетчера ключей при запуске

- Проверка целостности извлечения ключа

^ В начало

Платформы для размещения ключевого менеджера

HSM

Аппаратный модуль безопасности (HSM) уже обсуждался в разделе «Физическая безопасность», в основном называемый «криптографическим модулем». Но, если резюмировать, HSM обычно представляет собой сервер с разными уровнями защиты или «упрочнения», который предотвращает взлом или потерю. Их можно резюмировать как:

Но, если резюмировать, HSM обычно представляет собой сервер с разными уровнями защиты или «упрочнения», который предотвращает взлом или потерю. Их можно резюмировать как:

- Контроль вскрытия: Добавление защитных покрытий или пломб на винты или замки на все съемные крышки или двери

- Защита от несанкционированного доступа: с добавлением «схемы обнаружения / реагирования на несанкционированное вмешательство», которая стирает все конфиденциальные данные, такие как DEK и KEK.

- Защита от несанкционированного доступа: полное упрочнение модуля с помощью винтов и замков с защитой от несанкционированного вскрытия, а также высочайшая чувствительность к «схемам обнаружения / реагирования на несанкционированный доступ», которые стирают все конфиденциальные данные

Размещенный HSM

Поскольку многие организации переводят некоторые или все свои операции в облако, возникает необходимость в переносе средств защиты. Хорошая новость: многие поставщики услуг по управлению ключами заключили партнерские отношения с поставщиками облачного хостинга для установки традиционных HSM в облачных средах. Те же уровни «упрочнения» по-прежнему будут применяться, поскольку это традиционный HSM во внеплощадочной среде.

Хорошая новость: многие поставщики услуг по управлению ключами заключили партнерские отношения с поставщиками облачного хостинга для установки традиционных HSM в облачных средах. Те же уровни «упрочнения» по-прежнему будут применяться, поскольку это традиционный HSM во внеплощадочной среде.

Виртуальный

Виртуальные экземпляры диспетчера ключей шифрования предлагают гораздо большую гибкость, чем их аналоги HSM. Во многих случаях виртуальный диспетчер ключей можно загрузить у поставщика за считанные минуты и развернуть в виртуальной среде.С другой стороны, доставка HSM на объект может занять несколько дней или недель, а затем потребуется физическая установка. Кроме того, виртуальные экземпляры можно установить в любом месте, которое поддерживает виртуальную платформу, на которой работает диспетчер ключей, например, VMware.

Обратной стороной, конечно же, является то, что по своей природе виртуальный без установленных физических компонентов, программное обеспечение диспетчера виртуальных ключей может быть только совместимо с FIPS 140-2, но не пройти валидацию. Итак, если для вашего бизнеса или нормативных требований требуется проверка FIPS 140-2, то HSM — ваш единственный вариант.

Итак, если для вашего бизнеса или нормативных требований требуется проверка FIPS 140-2, то HSM — ваш единственный вариант.

При этом логической безопасности, которую обеспечивают менеджеры виртуальных ключей, соответствующие стандарту FIPS 140-2, обычно более чем достаточно для большинства потребностей организации.

AWS, Microsoft Azure и другие: выделенный или «как услуга»

Облачные провайдеры, такие как Amazon Web Services (AWS), Microsoft Azure (Azure) и другие, предлагают рыночные предложения для управления ключами шифрования, а также собственное управление ключами как услугу (KMaaS). AWS и KMaaS Azure обычно являются мультитенантными, что означает, что в одном экземпляре управления ключами присутствует более одного ключа (ов) пользователя.Это может вызвать беспокойство у организаций, которым требуются специализированные услуги для снижения проблем безопасности со стороны других пользователей, обращающихся к тем же самым хранилищам данных.

Для решения этой проблемы большинство облачных провайдеров также предлагают специализированные услуги. В начало

В начало

Управление ключами шифрования в соответствии с требованиями

PCI DSS

Стандарт безопасности данных индустрии платежных карт (PCI DSS) — это широко принятый набор правил, предназначенный для защиты транзакций с кредитными, дебетовыми и наличными картами, а также данных держателей карт.Стандарт PCI DSS требует, чтобы продавцы защищали конфиденциальную информацию о держателях карт от потери и использовали передовые методы обеспечения безопасности для обнаружения и защиты от нарушений безопасности. В разделе 3.5 стандарта стандарта PCI DSS организации, которые обрабатывают, хранят или передают данные о держателях карт, должны «задокументировать и внедрить процедуры для защиты ключей, используемых для защиты хранимых данных о держателях карт, от разглашения и неправомерного использования». Это включает:

- поддержание «документированного описания криптографической архитектуры», используемого для защиты данных

- , ограничивающее «доступ к криптографическим ключам минимальному количеству необходимых хранителей»

- всегда хранит ключи шифрования «в одной (или нескольких) из следующих форм:»

- зашифровать ключ шифрования данных ключом шифрования

- в защищенном криптографическом устройстве

6 требует, чтобы вы «полностью документировали и реализовали все процессы и процедуры управления ключами для криптографических ключей, используемых для шифрования данных держателей карт». Это включает в себя:

6 требует, чтобы вы «полностью документировали и реализовали все процессы и процедуры управления ключами для криптографических ключей, используемых для шифрования данных держателей карт». Это включает в себя: - создание криптостойких ключей шифрования

- безопасная раздача ключей

- безопасное хранилище ключей

- установление криптопериодов для всех ключей

- удаление и уничтожение ключей

HIPAA HITECH

Закон о переносимости и подотчетности медицинского страхования (HIPAA) и Закон о медицинских информационных технологиях для экономического и клинического здоровья (HITECH) направлены на более широкое внедрение и значимое использование информационных технологий здравоохранения.В обоих также изложены руководящие принципы и правила обеспечения надлежащей безопасности данных в отношении защищенной электронной информации о здоровье (ePHI). Соблюдение правил безопасности HIPAA и правил конфиденциальности HIPAA для ePHI требует использования технологий безопасности и передового опыта для демонстрации решительных усилий по соблюдению этого федерального постановления.

SOX

Закон Сарбейнса-Оксли (SOX) был принят для защиты инвесторов от возможности мошенничества со стороны корпораций в области бухгалтерского учета.Закон Сарбейнса-Оксли (SOX) потребовал проведения строгих реформ для улучшения раскрытия финансовой информации корпорациями и предотвращения мошенничества в бухгалтерском учете. Разделы 302, 304 и 404 Закона Сарбейнса-Оксли предписывают организациям создавать, поддерживать и ежегодно отчитываться о безопасности данных и используемых внутренних средствах контроля для защиты своих конфиденциальных данных от неправомерного использования и мошенничества.

Альянс облачной безопасности

Хотя Cloud Security Alliance не является государственным учреждением, которое может взимать штрафы за несоблюдение их стандартов, это некоммерческая организация поставщиков облачных услуг, пользователей и экспертов по безопасности, чья миссия — «Продвигать использование передовой опыт обеспечения безопасности в облачных вычислениях и обучение использованию облачных вычислений для обеспечения безопасности всех других форм вычислений. «В настоящее время у них более 80 000 членов, и их число продолжает расти. Таким образом, соответствие их стандартам отвечает интересам многих компаний по всему миру.

«В настоящее время у них более 80 000 членов, и их число продолжает расти. Таким образом, соответствие их стандартам отвечает интересам многих компаний по всему миру.